Comment configurer un tunnel IPsec en mode transport entre deux machines Windows

- Mise à jour le 05 juin 2024

Je vais parler ici de la possibilité de configurer un VPN IPsec sécurisé entre des hôtes Microsoft Windows situés sur le même LAN, afin d'améliorer grandement la sécurité du réseau. Grâce à cette configuration, tous les échanges entre les machines seront cryptés, sans exception.

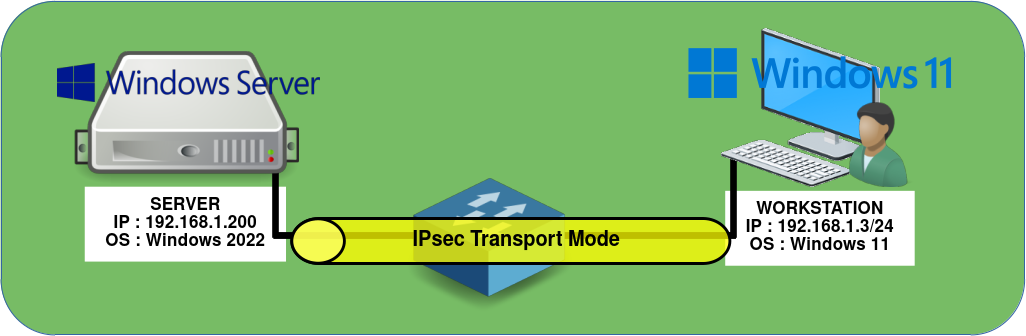

Architecture réseau

Pour les besoins de cet article, nous garderons une architecture aussi simple que possible. Il s'agit d'établir une connexion sécurisée avec un VPN IPsec sécurisé par PSK (Pre-shared key) entre un ordinateur fonctionnant sous Windows 11 et un serveur fonctionnant sous Windows 2022. Les deux ordinateurs seront sur le même réseau local.

Serveur Windows

Configuration IPsec

Interface Graphique Utilisateur (GUI)

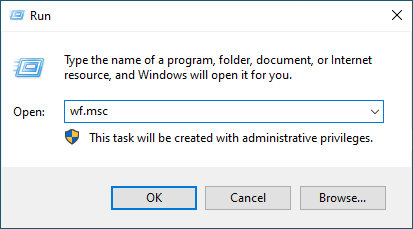

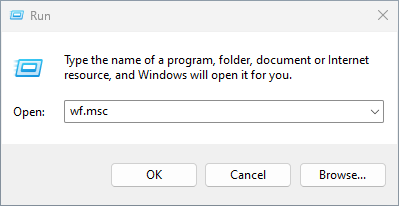

- Ouvrir la console du Pare-feu Windows avec fonctions avancées de sécurité :

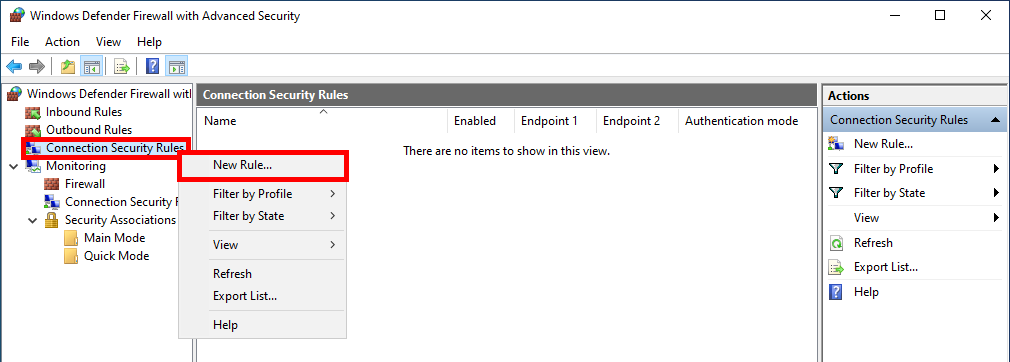

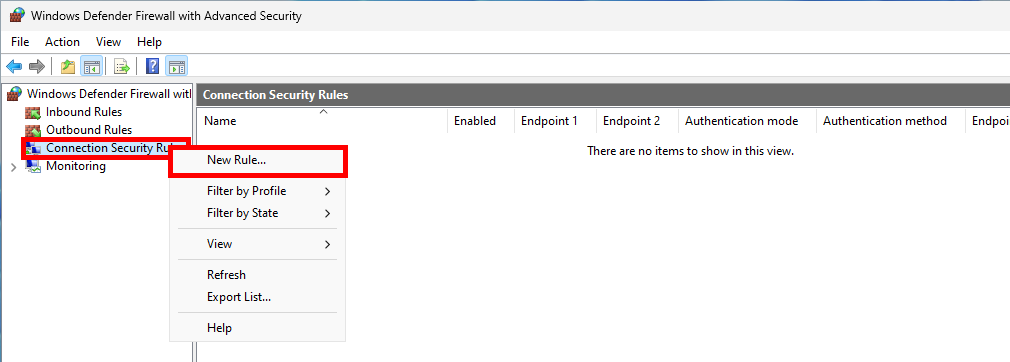

- Faire un clic droit sur Règles de sécurité de connexion et sélectionner Nouvelle règle… :

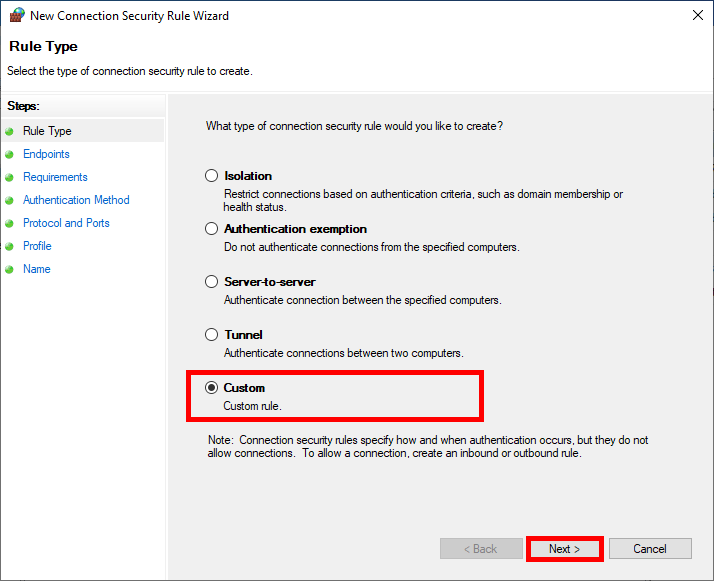

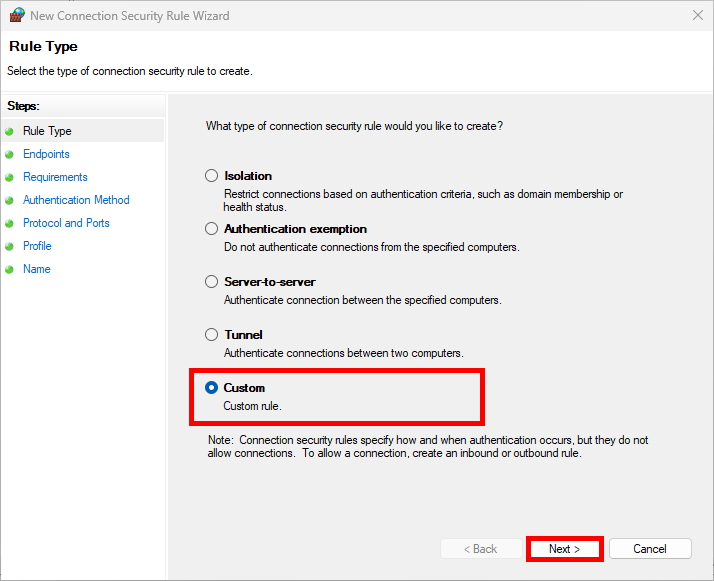

- Sélectionner Personnalisée et cliquer sur Suivant :

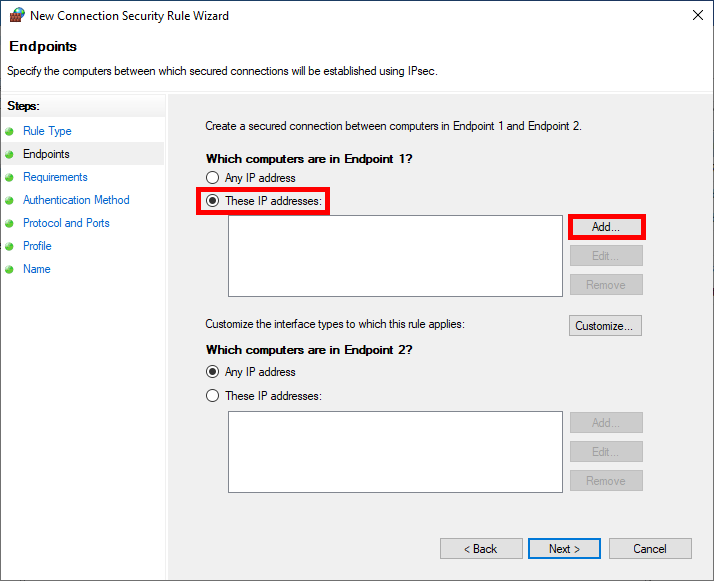

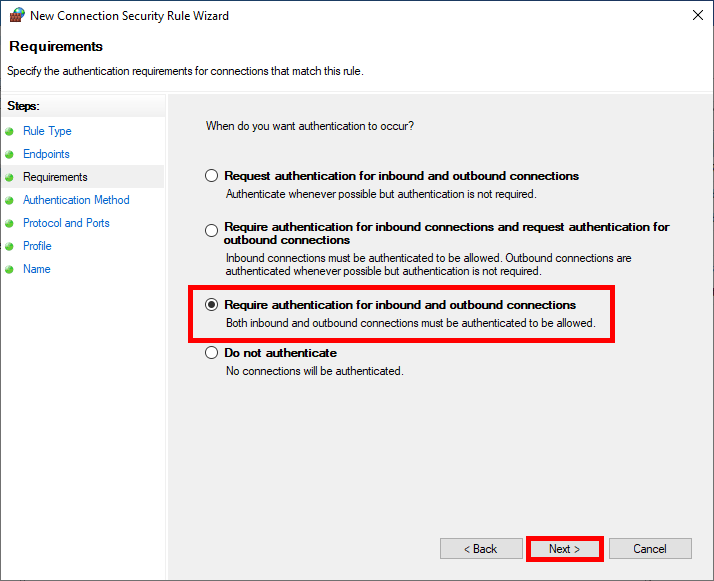

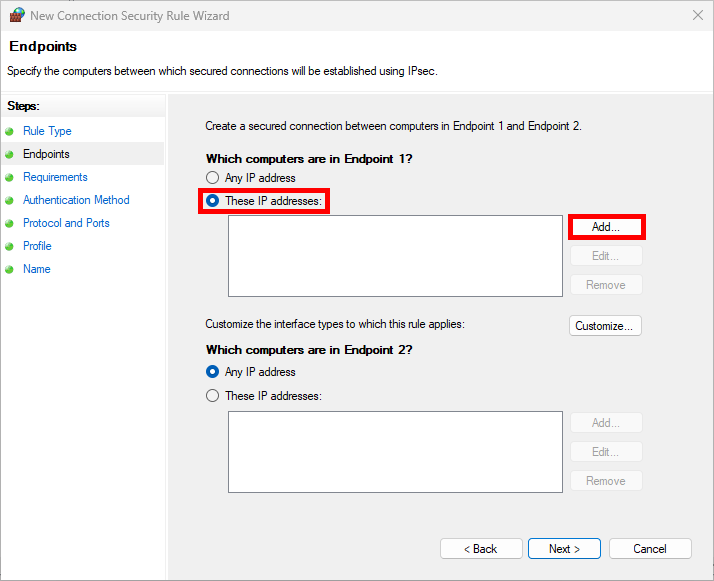

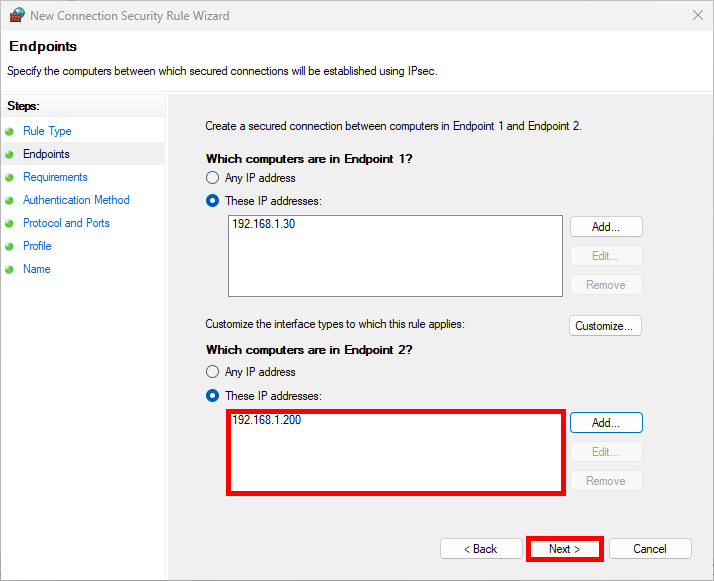

- Dans la section Quels ordinateurs se trouvent au point de terminaison 1, sélectionner Ces adresses IP et cliquer sur Ajouter… :

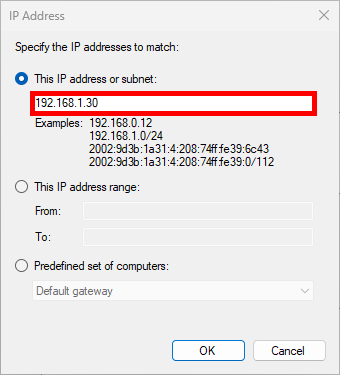

- Ici, nous ajoutons l'Hôte ou le Réseau avec lequel nous devons établir une connexion IPsec pour communiquer :

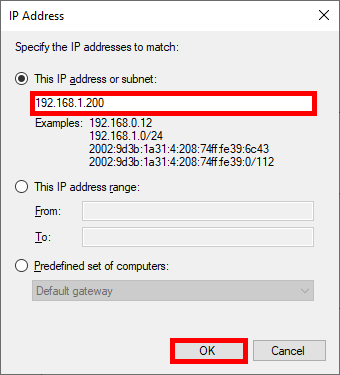

- Faire de même avec le point de terminaison 2 en entrant l'adresse IP du serveur puis cliquer sur Suivant :

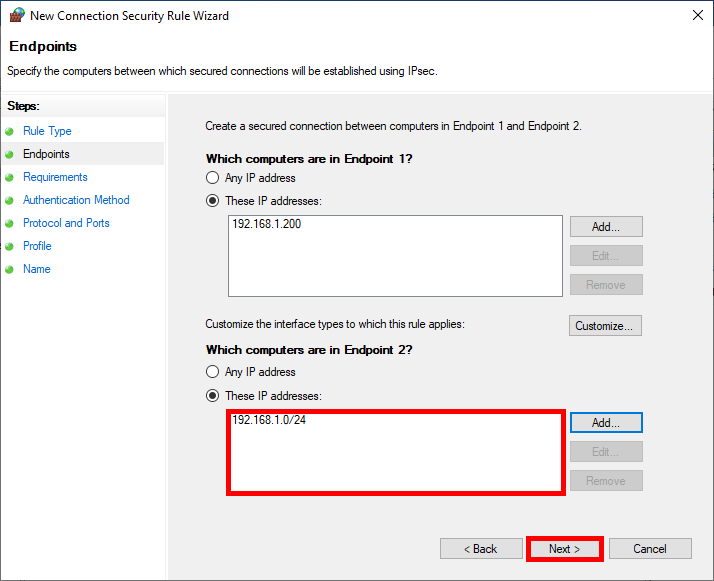

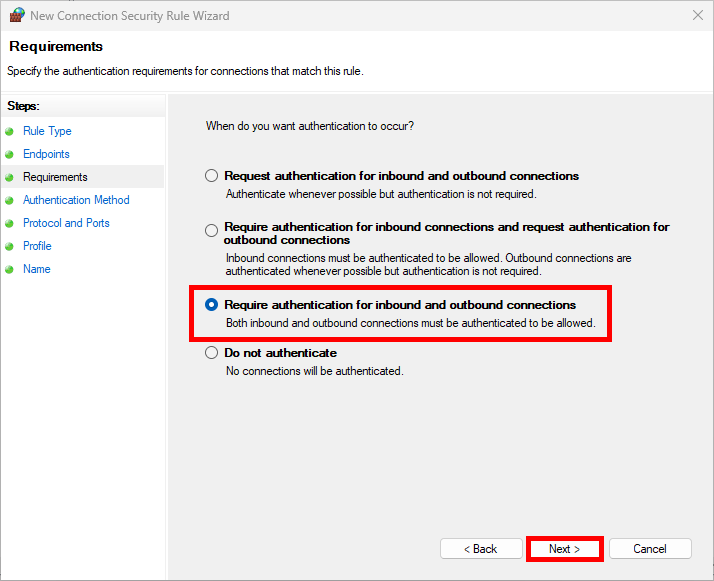

- Pour une sécurité maximale et imposer l'utilisation d'IPsec sélectionner Imposer l'authentification des connexions entrantes et sortantes :

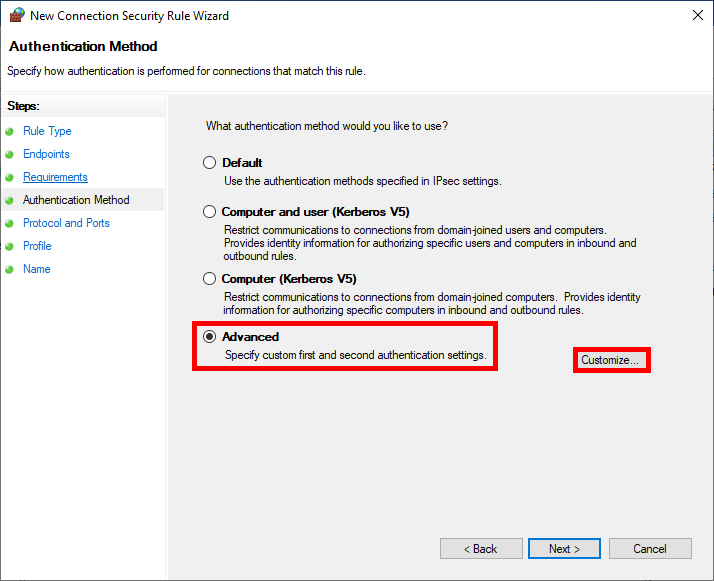

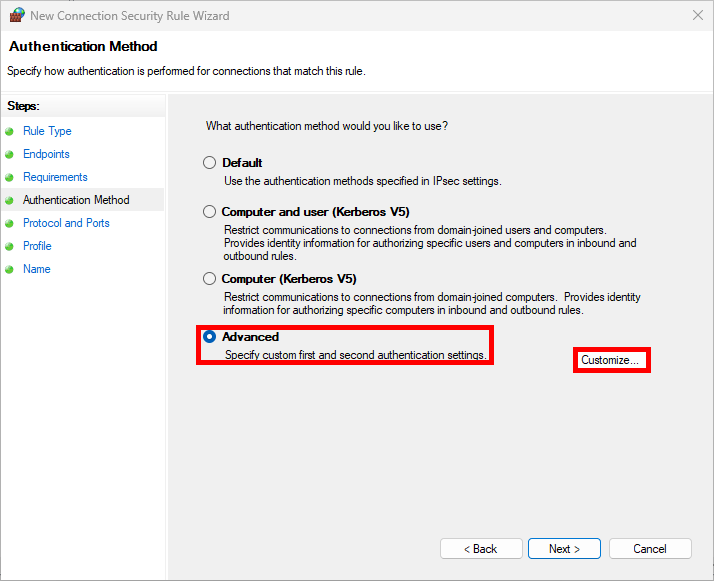

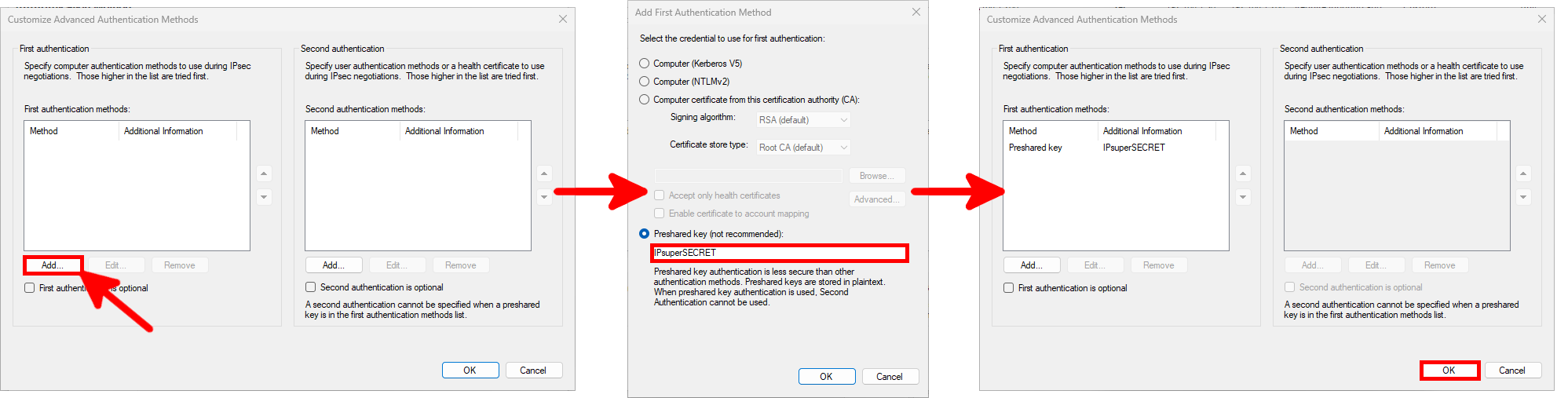

- Comme nous utiliserons une clé pré-partagée comme Méthode d'Authentification dans cet exemple, cliquer sur Personnaliser… :

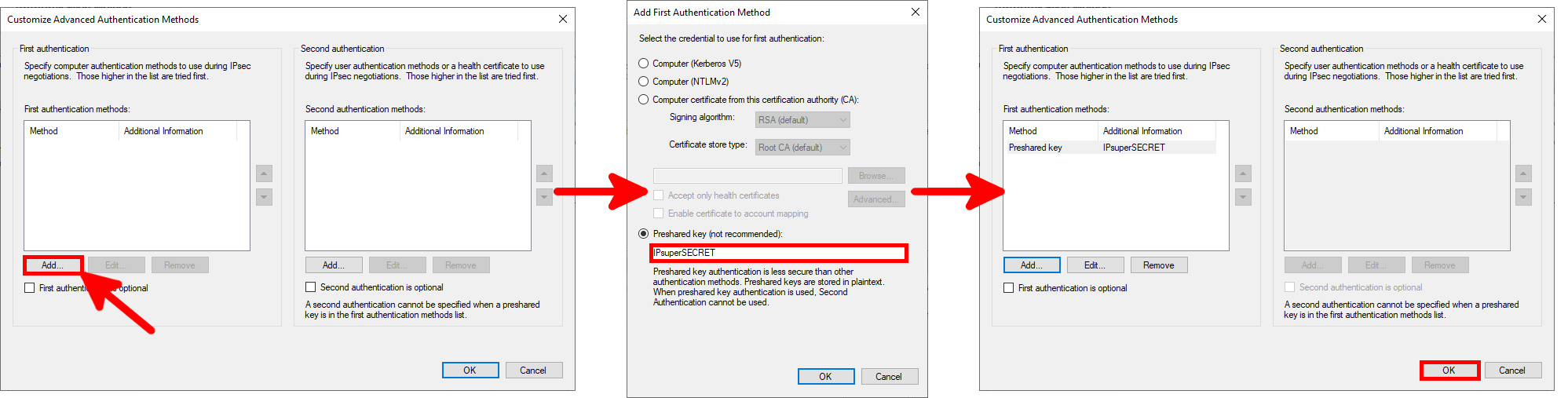

- Suivre les étapes suivantes afin de paramétrer la PSK (clé pré-partagée) :

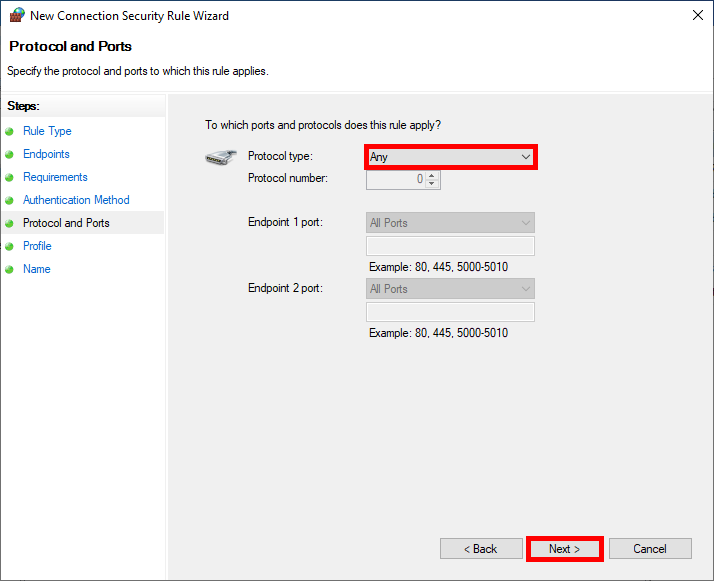

- Nous pouvons spécifier un ou plusieurs protocoles spécifiques à encapsuler dans IPsec, ici nous encapsulons tout :

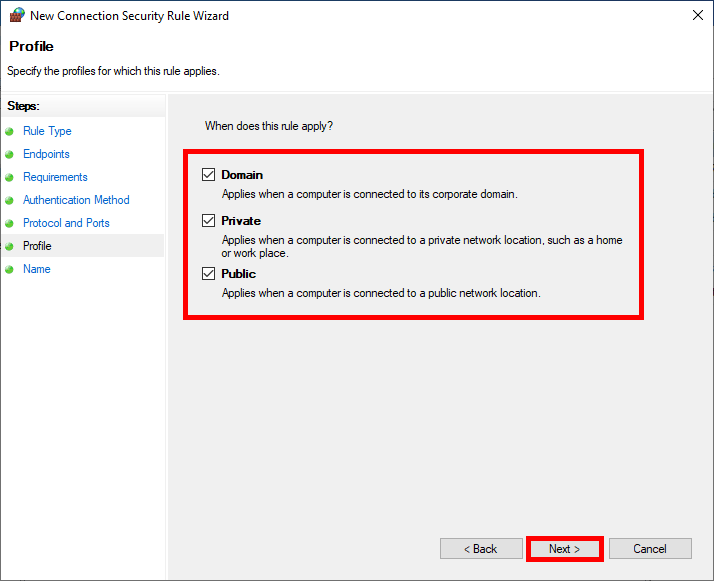

- Nous pouvons restreindre la règle à des profils spécifiques :

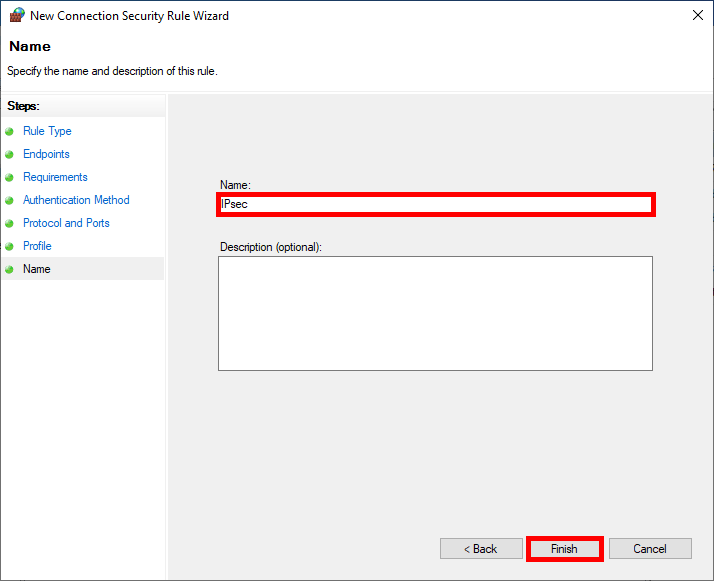

- Enfin, spécifier le Nom de la règle :

PowerShell

- Nous pouvons créer la même règle IPsec que celle configurée juste au-dessus, en trois lignes de commande PowerShell :

PS C:\> $PSKAuthProp = New-NetIPsecAuthProposal -Machine -PreSharedKey "IPsuperSECRET"PS C:\> $PSKAuthSet = New-NetIPsecPhase1AuthSet -DisplayName "PSK auth" -Proposal $PSKAuthPropPS C:\> New-NetIPsecRule -DisplayName "IPsec" -Name "IPsec" -Mode Transport -InboundSecurity Require -OutboundSecurity Require -LocalAddress 192.168.1.200 -RemoteAddress 192.168.1.30 -Enable True -Phase1AuthSet $PSKAuthSet.NameConfiguration du pare-feu

Nous allons la créer une règle de pare-feu pour permettre les flux chiffrés.

Interface Graphique Utilisateur (GUI)

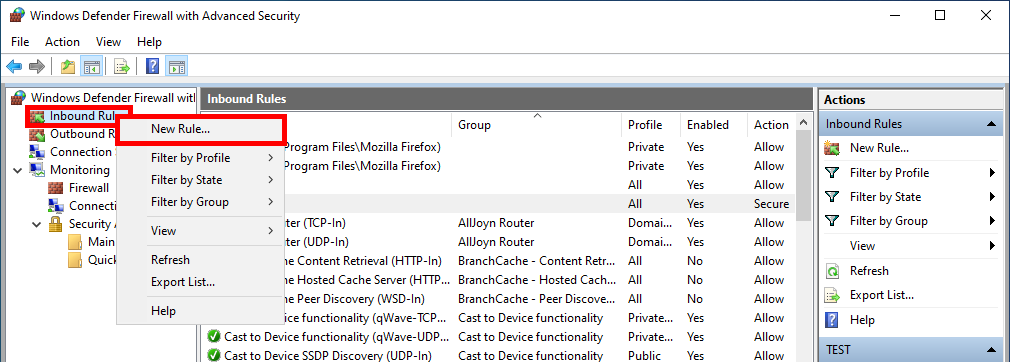

- Faire un clic droit sur Règles de sécurité entrantes et sélectionner Nouvelle règle… :

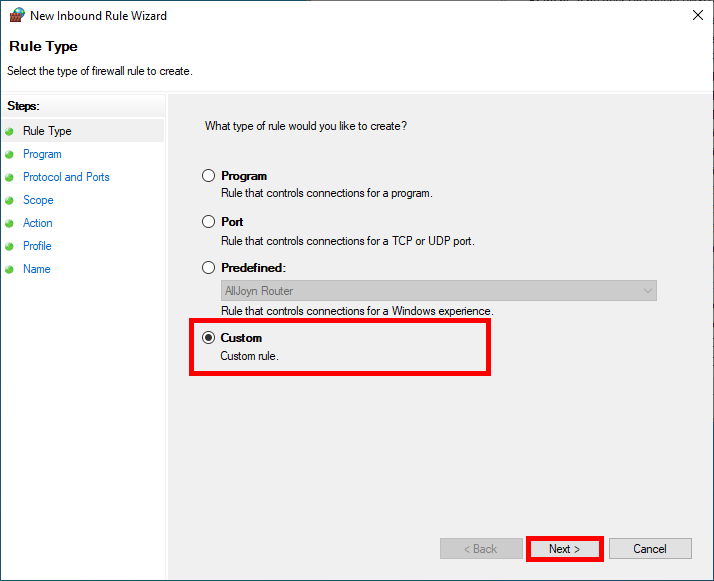

- Sélectionner Personnalisée et cliquer sur Suivant :

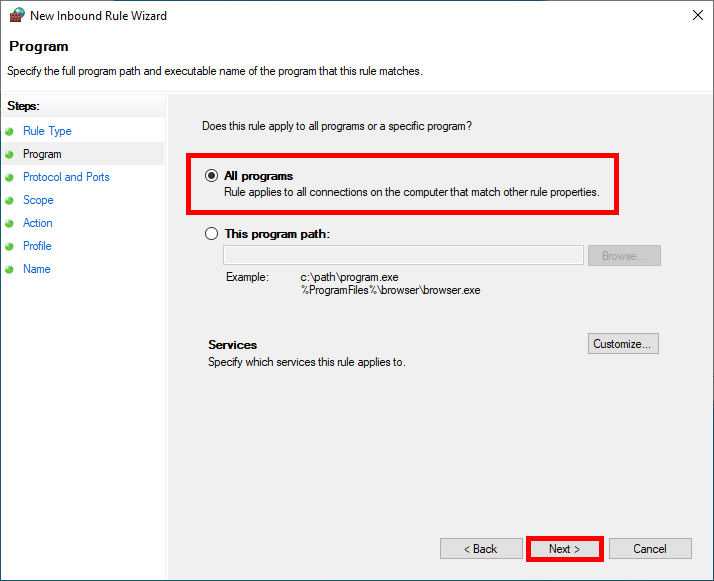

- Choisir Tous les programmes et cliquer sur Suivant :

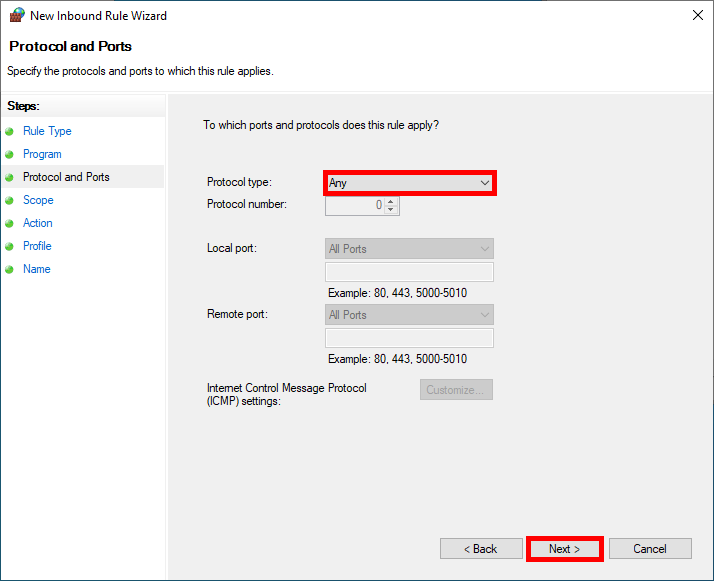

- Nous pouvons spécifier un ou plusieurs protocoles spécifiques à être ciblés par la règle, ici nous ciblerons tous les protocoles :

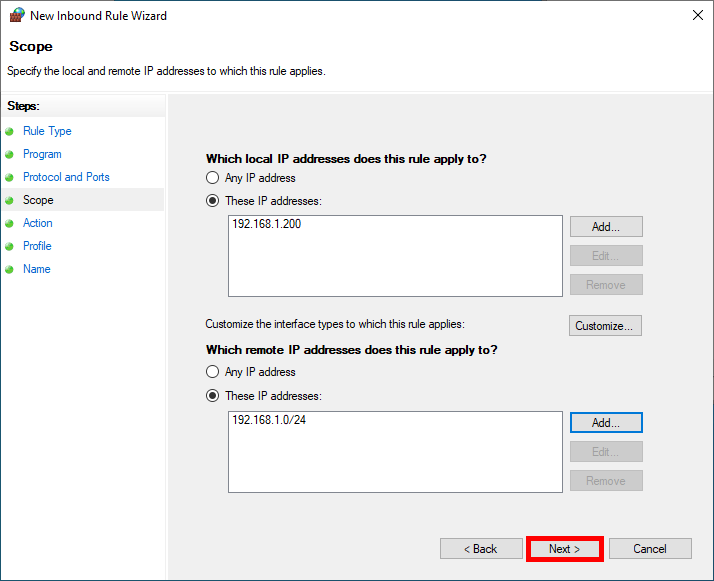

- Limiter l'application de la règle aux adresses IP définies concernées :

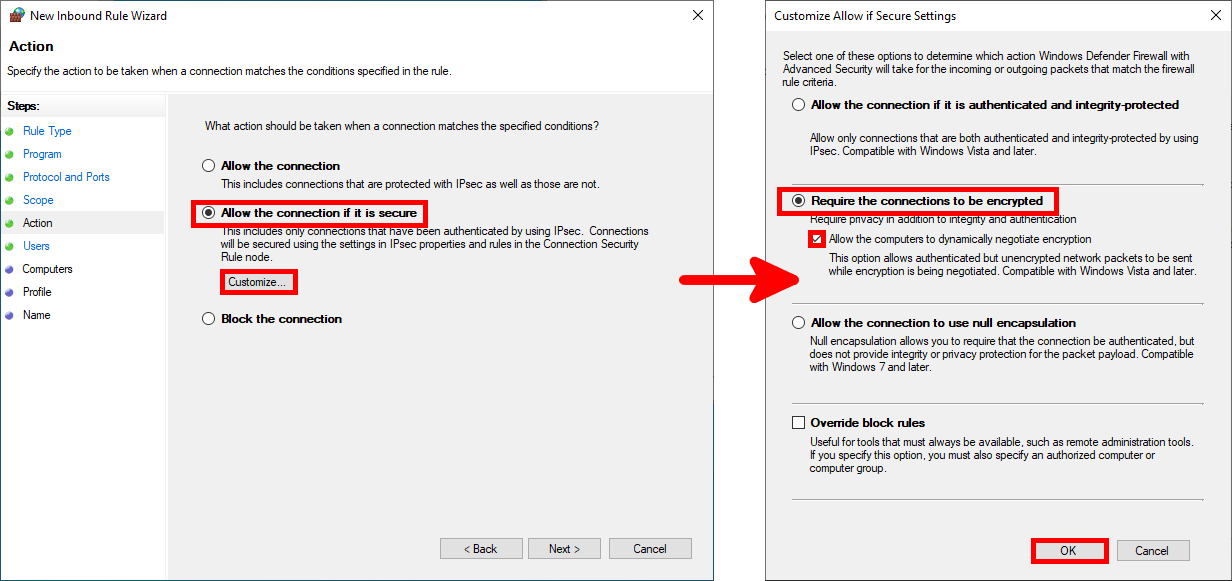

- Dans l'étape Action, configurer la condition Exiger le chiffrement des connexions :

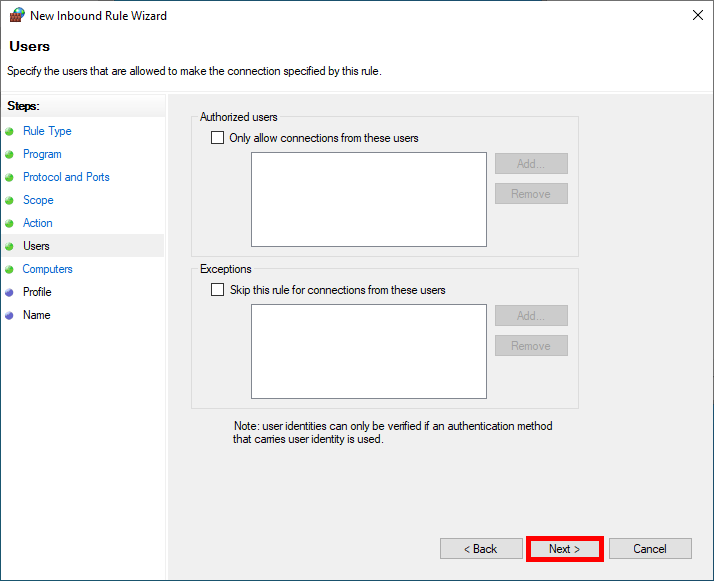

- Nous pouvons limiter l'application de la règle à des utilisateurs spécifiques, ce qui ne sera pas utilisé pour nos besoins :

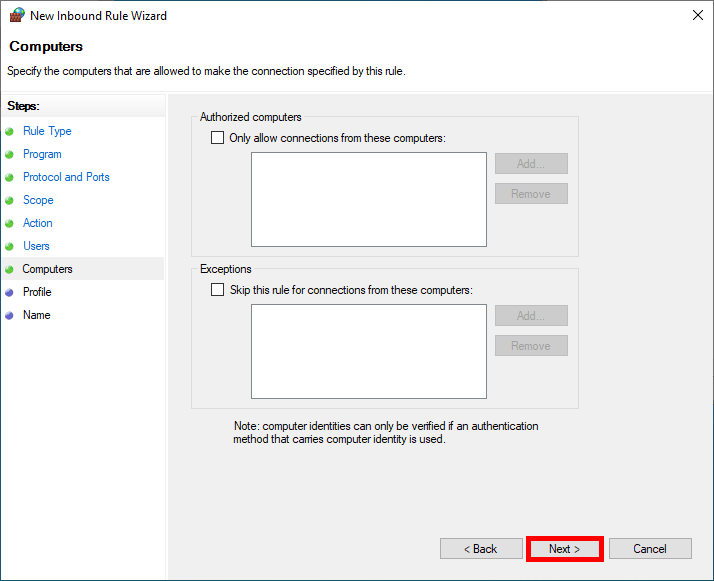

- Nous pouvons faire de même pour limiter la règle à des ordinateurs spécifiques, ce qui ne sera pas utilisé dans cet exemple non plus :

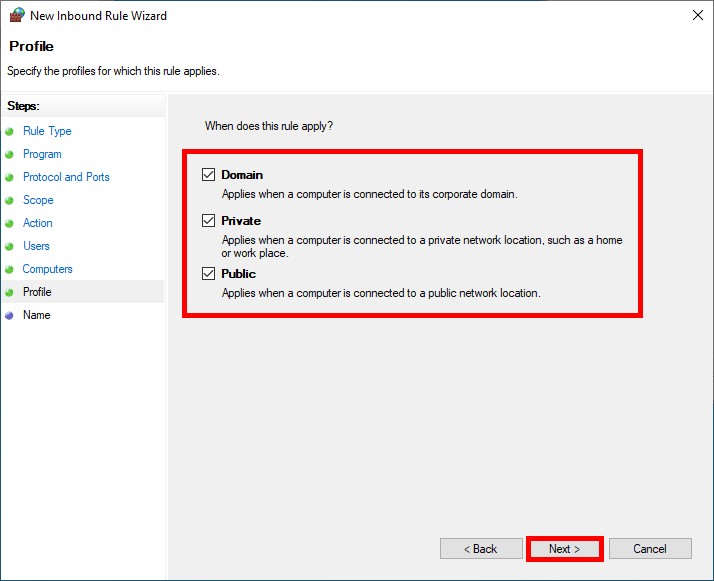

- Nous pouvons restreindre la règle à des profils spécifiques :

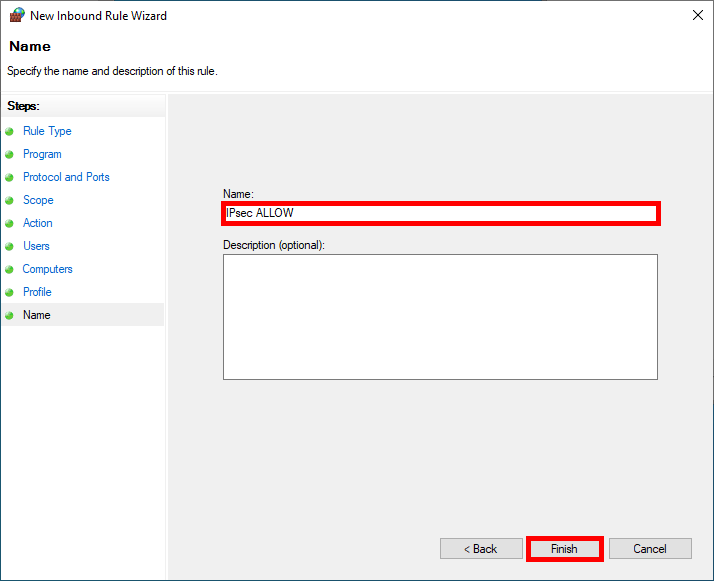

- Enfin, spécifier le Nom de la règle :

PowerShell

- Nous pouvons créer la même Règle de Pare-feu que celle configurée juste ci-dessus, en une seule ligne de commande PowerShell :

PS C:\> New-NetFirewallRule -DisplayName "IPsec ALLOW" -Direction Inbound -Enabled True -Action Allow -LocalAddress 192.168.1.200 -RemoteAddress 192.168.1.0/24 -Protocol Any -Encryption Dynamic -Authentication RequiredNous avons maintenant terminé la configuration du serveur. Il est maintenant temps de passer à la configuration du client.

Windows 11

Je vais les décrire toutes, mais les étapes sont globalement les mêmes que celles que nous avons suivies pour le serveur.

- Ouvrir la console du Pare-feu Windows :

- Faire un clic droit sur Règles de sécurité de connexion et sélectionner Nouvelle règle… :

- Sélectionner Personnalisée et cliquer sur Suivant :

- Dans la section Quels ordinateurs se trouvent au point de terminaison 1, sélectionner Ces adresses IP et cliquer sur Ajouter… :

- Ici, nous ajoutons l'adresse IP de notre client :

- Faire de même avec le Point de terminaison 2 en entrant l'adresse IP du serveur puis cliquer sur Suivant :

- Pour une sécurité maximale et imposer l'utilisation d'IPsec, sélectionner Imposer l'authentification pour des connexions entrantes et sortantes :

- Comme nous utiliserons une clé pré-partagée comme Méthode d'Authentification dans cet exemple, cliquer sur Personnaliser… :

- Suivre ces étapes pour configurer la clé pré-partagée :

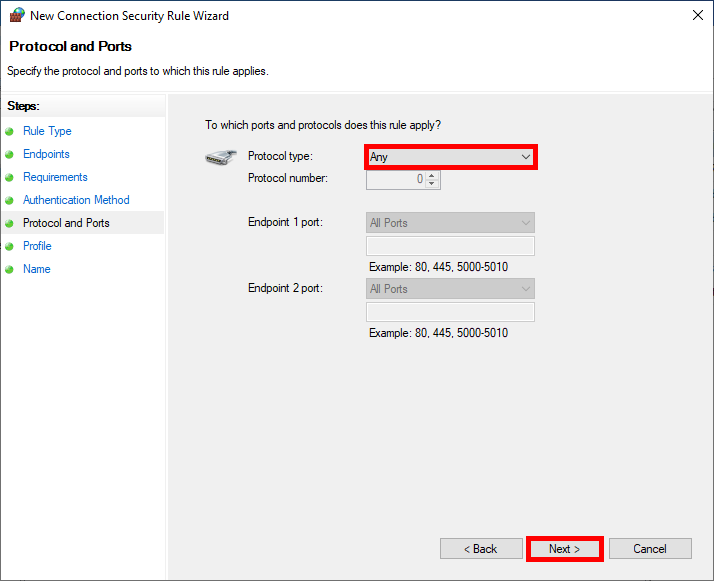

- Nous pouvons spécifier un ou plusieurs protocoles spécifiques à encapsuler dans IPsec, ici nous encapsulons tout :

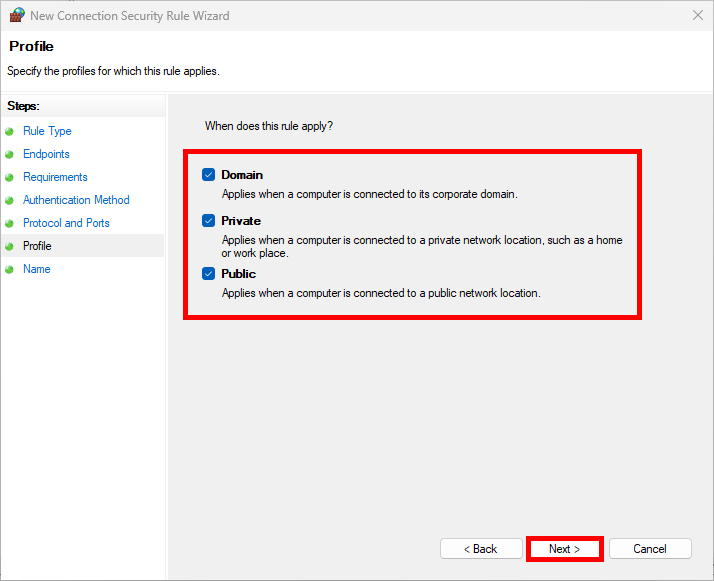

- Nous pouvons restreindre la règle à des profils spécifiques :

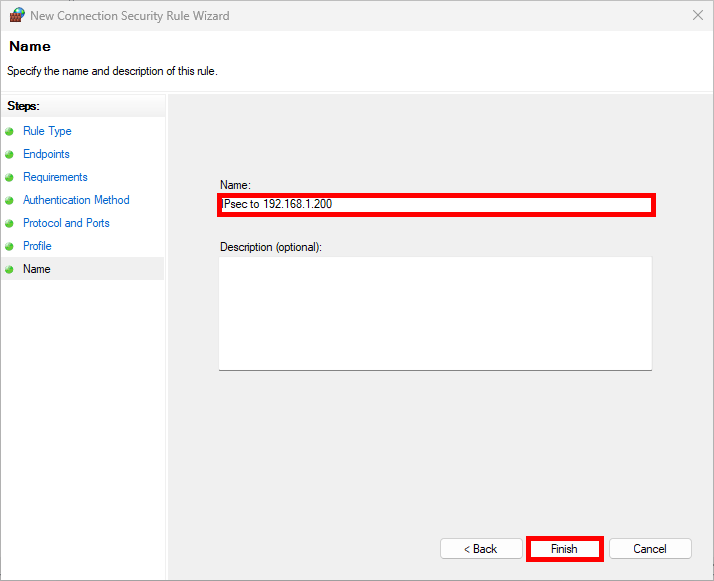

- Enfin, spécifier le Nom de la règle :

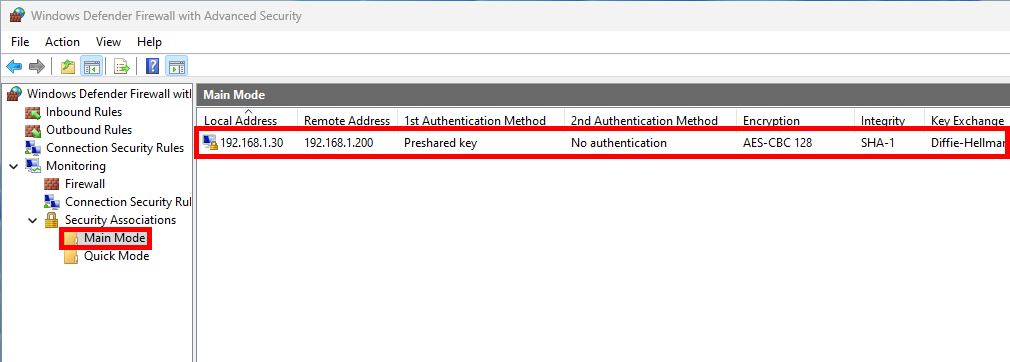

- Faire un ping vers le serveur et vérifier que l'association de sécurité est présente :

Améliorer la sécurité

A partir d'ici, tout devrait être fonctionnel et les connexions sont chiffrées. Nous allons voir comment renforcer davantage la sécurité en choisissant des protocoles IPsec plus robustes que ceux proposés par défaut. Toutes les commandes ci-dessous doivent être entrées à la fois sur le client et sur le serveur.

IKEv2

- Activer le mode IKEv2 :

PS C:\> Set-NetIPsecRule -DisplayName "IPsec" -KeyModule IKEv2 -ForwardPathLifetime 120Renforcer la sécurité en changeant les protocoles avec l'interface graphique (GUI)

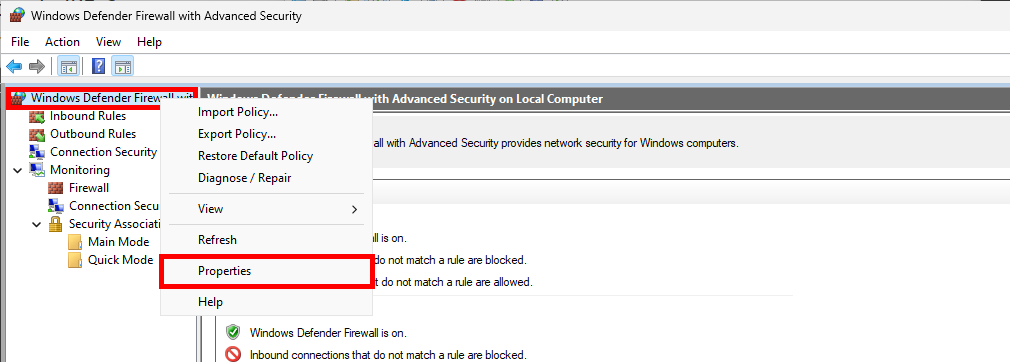

- Depuis la console Windows Defender Firewall avec sécurité avancée, faites un clic droit sur Windows Defender Firewall avec sécurité avancée, puis sélectionner Propriétés :

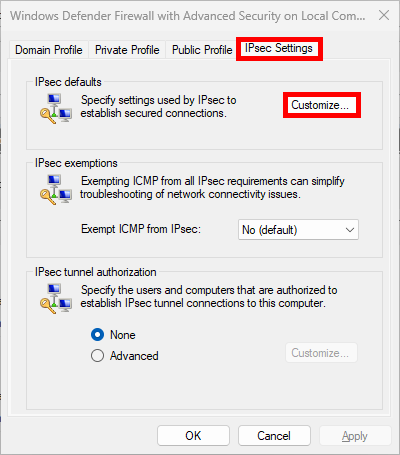

- Dans l'onglet Paramètres IPsec, cliquer sur Personnaliser… :

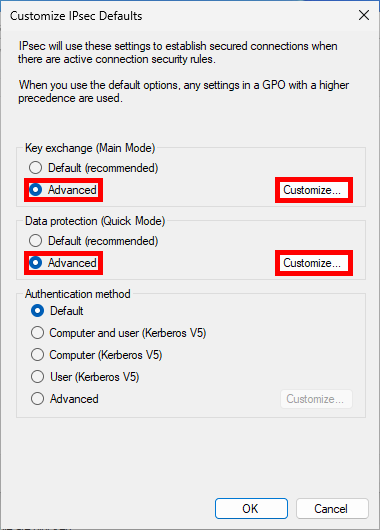

- Sélectionner Avancé et cliquer sur Personnaliser… :

Mode Principal

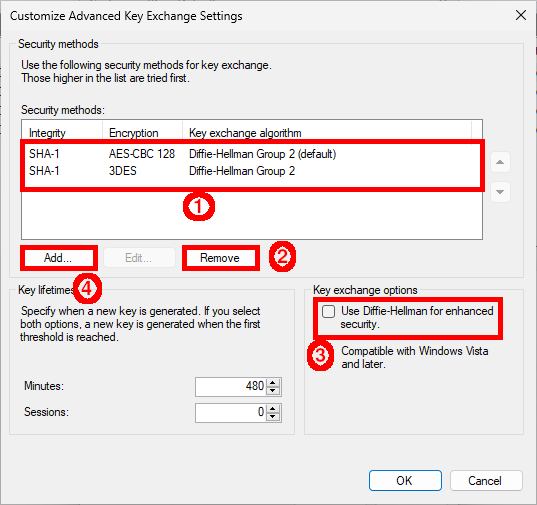

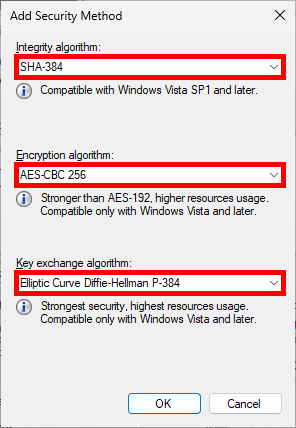

- D'abord, supprimer les entrées existantes, puis activer Diffie-Hellman et enfin cliquer sur Ajouter… :

- Changer les algorithmes par défaut :

Mode Rapide

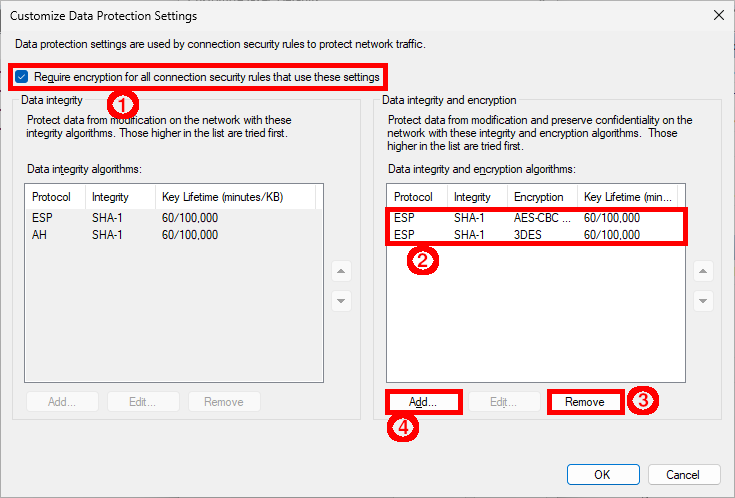

- Activer Exiger le chiffrement, puis supprimer les algorithmes prédéfinis et enfin cliquer sur Ajouter… :

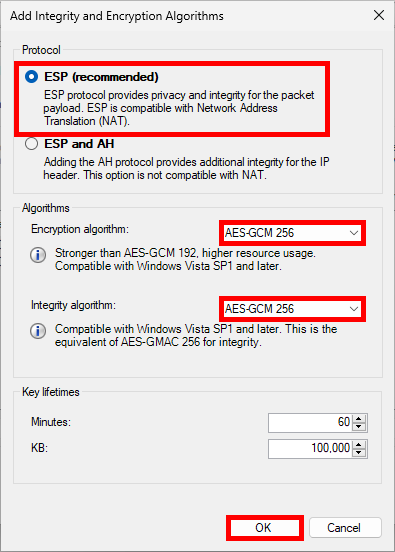

- Sélectionner ESP, puis modifier les algorithmes :

Renforcer le mode rapide avec PowerShell

- Changer les protocoles :

PS C:\> $proposal1 = (New-NetIPsecQuickModeCryptoProposal -Encapsulation ESP -Encryption AES256 -ESPHash SHA256)PS C:\> $mMCryptoSet=(New-NetIPsecQuickModeCryptoSet -DisplayName "Quick Mode Rule" -Proposal $proposal1)PS C:\> Set-NetIPsecRule -DisplayName IPsec -QuickModeCryptoSet $mMCryptoSet.NameQuelques Commandes

- Obtenir les propriétés IPsec de la règle IPsec :

PS C:\> Get-NetIPsecRule -DisplayName IPsec- Supprimer la règle IPsec nommée IPsec :

PS C:\> Remove-NetIPsecRule -DisplayName IPsec- Obtenir les propriétés du mode principal IPsec pour la règle IPsecMain :

PS C:\> Get-NetIPsecMainModeRule -DisplayName IPsecMain- Supprimer le profil principal IPsec :

PS C:\> Remove-NetIPsecMainModeRule -Name "{XXX-XXX-XXX}"- Obtenir les associations de sécurité actives du mode principal (Main Mode SA) :

PS C:\> Get-NetIPsecMainModeSA- Obtenir les associations de sécurité actives du mode rapide (Quick Mode SA) :

PS C:\> Get-NetIPsecQuickModeSA