Configurer RADIUS et les VLANs sur un switch Cisco avec un serveur NPS

- Mise à jour le 15 août 2023

J'ai démontré avec une très grande classe comment mettre en place une architecture WPA Enterprise en utilisant PEAP-MSCHAPv2 🤢 et EAP-TLS 🥰. Cependant, dans mon réseau, il existe différents profils d'utilisateurs pour l'accès Wi-Fi, chacun nécessitant l'accès à des VLANs spécifiques. Comment peut-on faire pour que certains utilisateurs soient dirigés vers le VLAN ADMINS, tandis que d'autres soient redirigés vers le VLAN USERS ?

Il existe deux stratégies pour y parvenir : la première implique des configurations SSID multiples (une pour chaque VLAN), nécessitant un serveur RADIUS distinct pour la gestion de chaque VLAN. Cependant, cette approche peut devenir complexe et difficile à gérer. La solution la plus efficace consiste à exploiter les attributs RADIUS tels que Tunnel-Private-Group-ID, Tunnel Medium Type et Tunnel Type pour permettre une assignation de VLAN dynamique. Ce faisant, nous pouvons gérer tous les VLANs à partir d'un seul serveur NPS, et les utilisateurs auront seulement besoin de se connecter à un seul SSID. Dans ce guide, nous allons voir comment mettre en place cette dernière méthode.

- Tout au long de ce guide, nous partons du principe que :

- Nous avons configuré avec succès un réseau WiFi Enterprise avec PEAP-MSCHAPv2 ou EAP-TLS.

- Les VLANs sont correctement configurés au sein du réseau.

UniFi Network Server

Nous devons configurer plusieurs paramètres au sein du Serveur UniFi Network. Examinons de plus près ce qu'il y a faire.

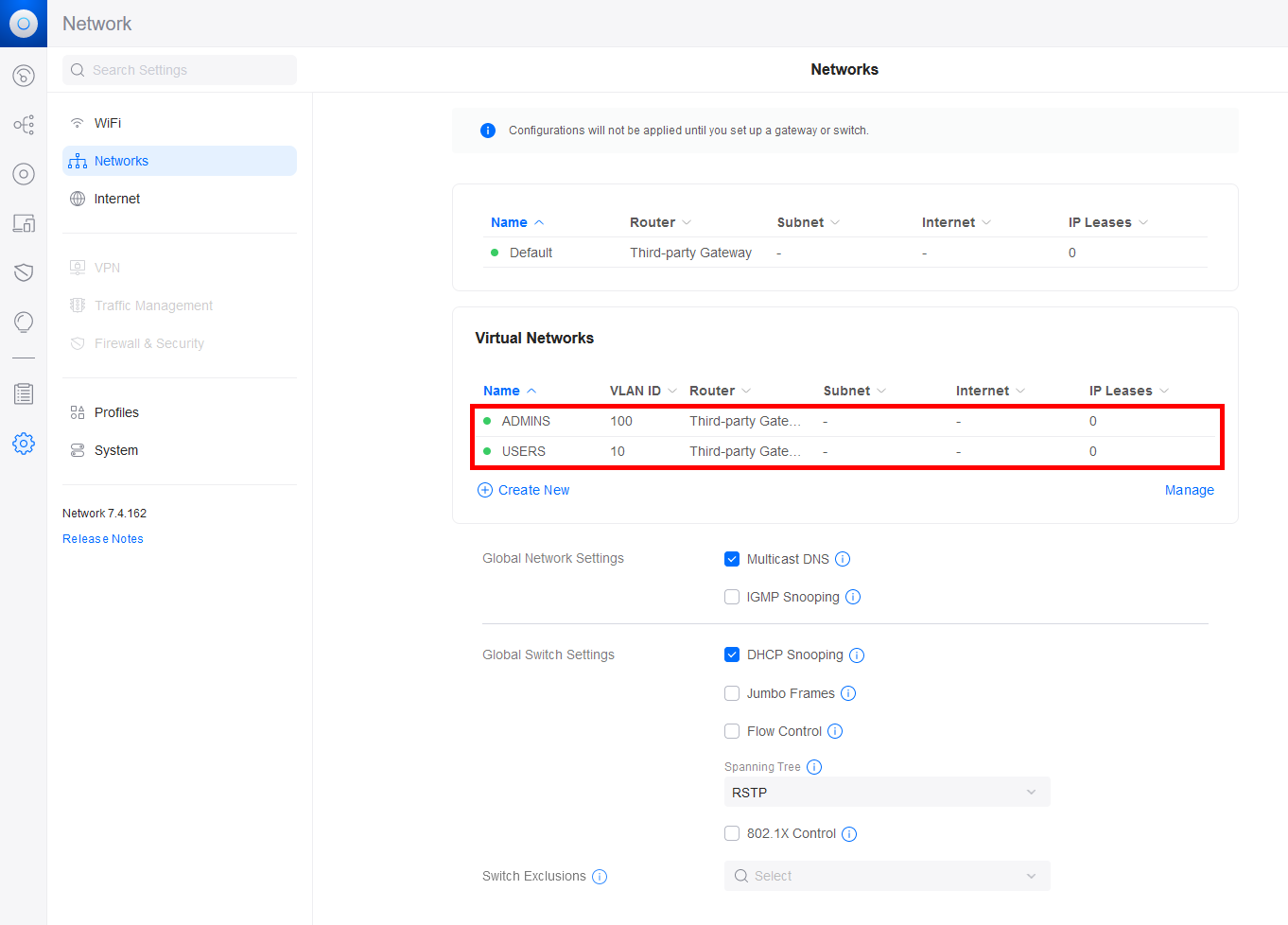

Dans ce scénario, envisageons une configuration avec trois réseaux distincts : 192.168.1.0/24 pour les Serveurs et les points d'accès WiFi, 192.168.10.0/24 pour les Utilisateurs, et 192.168.100.0/24 spécifiquement réservé aux Administrateurs.

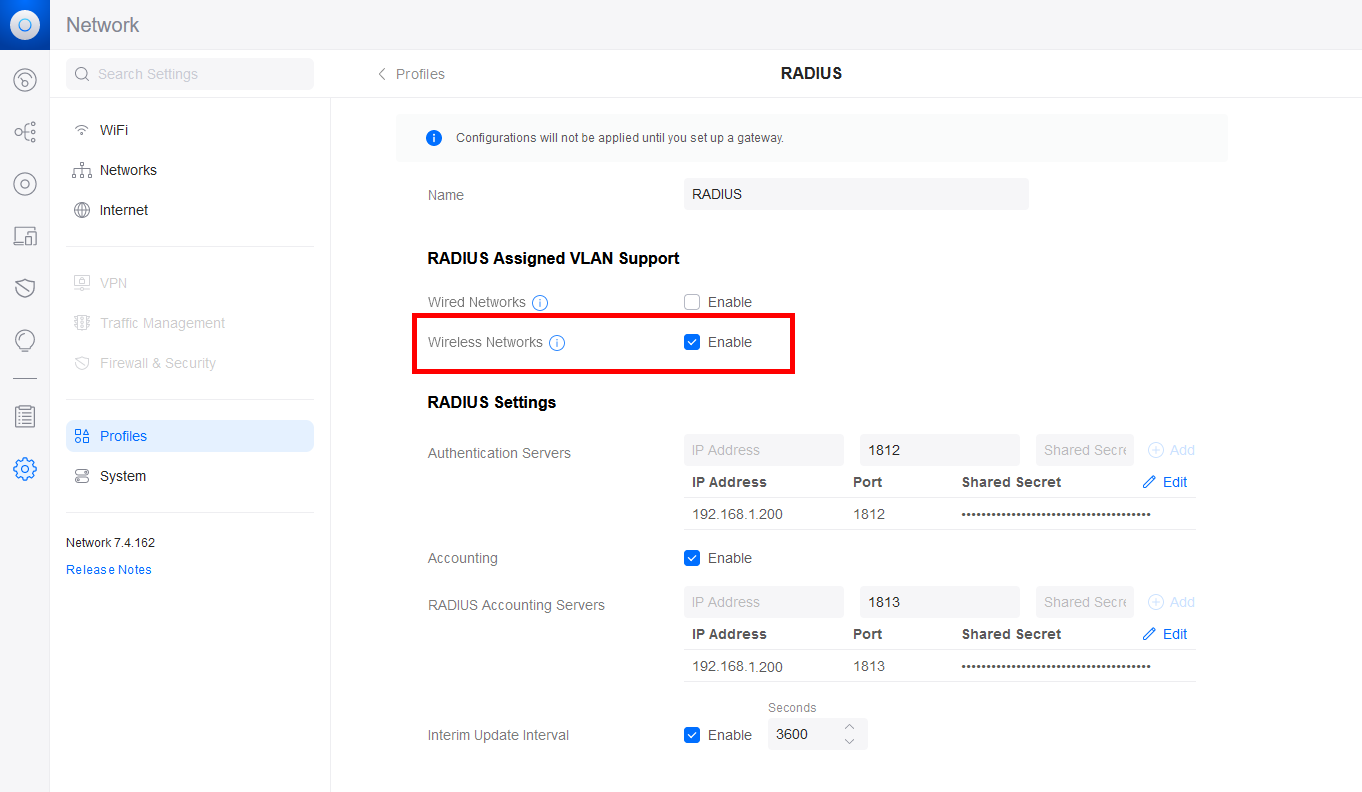

- Depuis le profil RADIUS, activer le Support VLAN de RADIUS pour les Réseaux sans fil :

- S'assurer que les VLANs sont correctement déclarés :

Authentication Server (NPS)

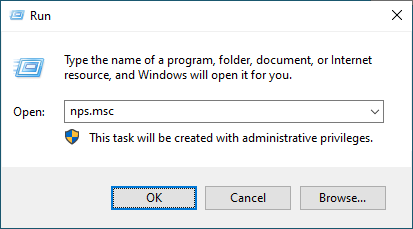

- Ouvrir la Console du Serveur de stratégie réseau :

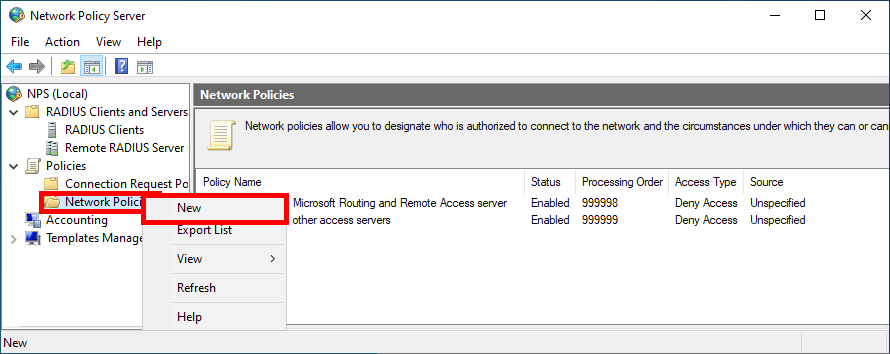

On devra créer deux Stratégies réseau distinctes : l'une dédiée aux ADMINS et l'autre aux USERS.

- Cliquer sur Nouveau dans le dossier des Stratégies réseau :

- Donner un nom à la Stratégie :

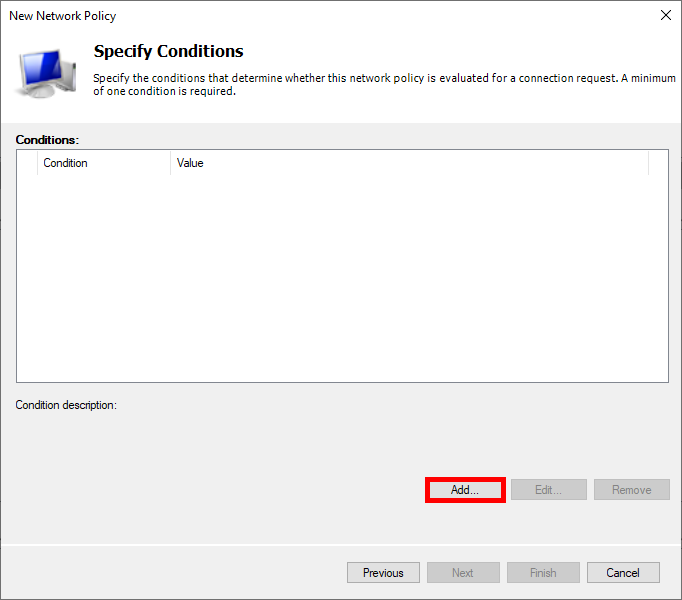

- Cliquer sur Ajouter pour spécifier la condition :

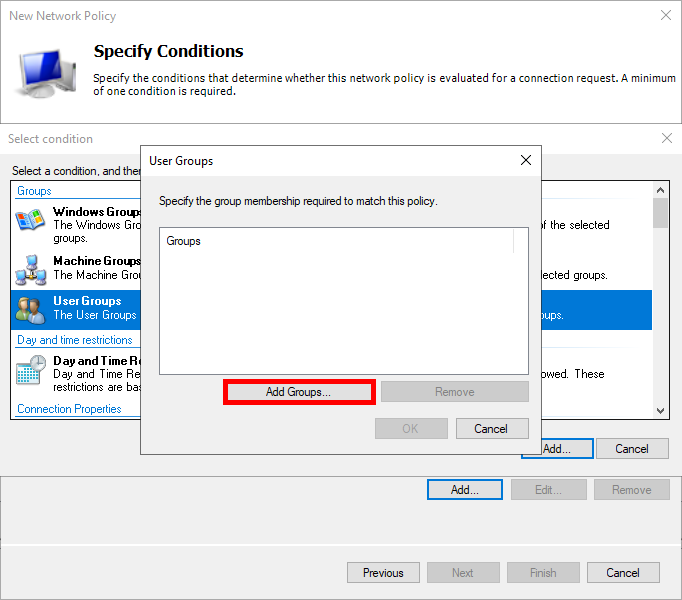

- Sélectionner le Groupe d'utilisateurs et cliquer sur Ajouter des groupes… :

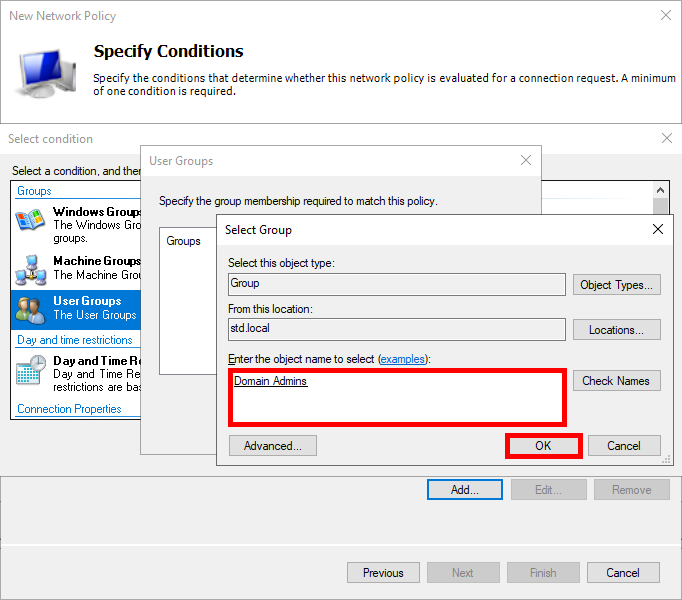

- Ajouter un groupe d'utilisateurs Active Directory, tel que Administrateurs du Domaine pour les ADMINS :

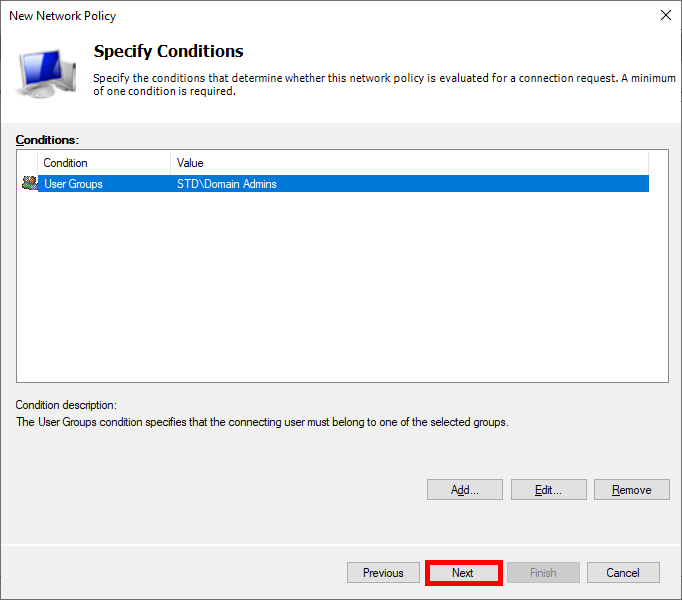

- Cliquer sur Suivant:

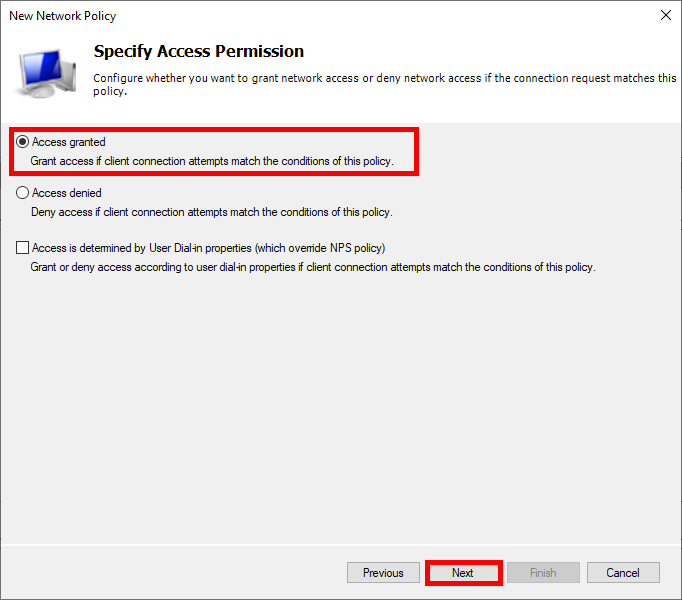

- Sélectionner Accès accordé :

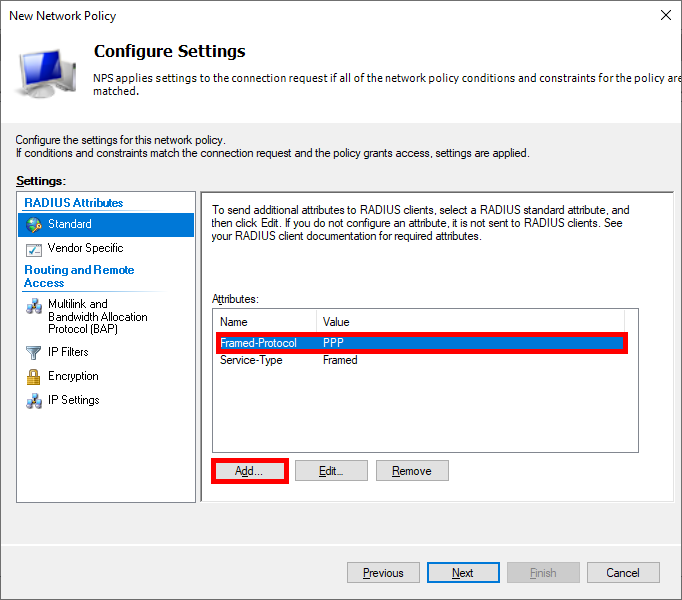

- Dans la section Configurer les paramètres, on peut supprimer l'entrée préexistante Framed-Protocol PPP puis cliquer sur Ajouter… :

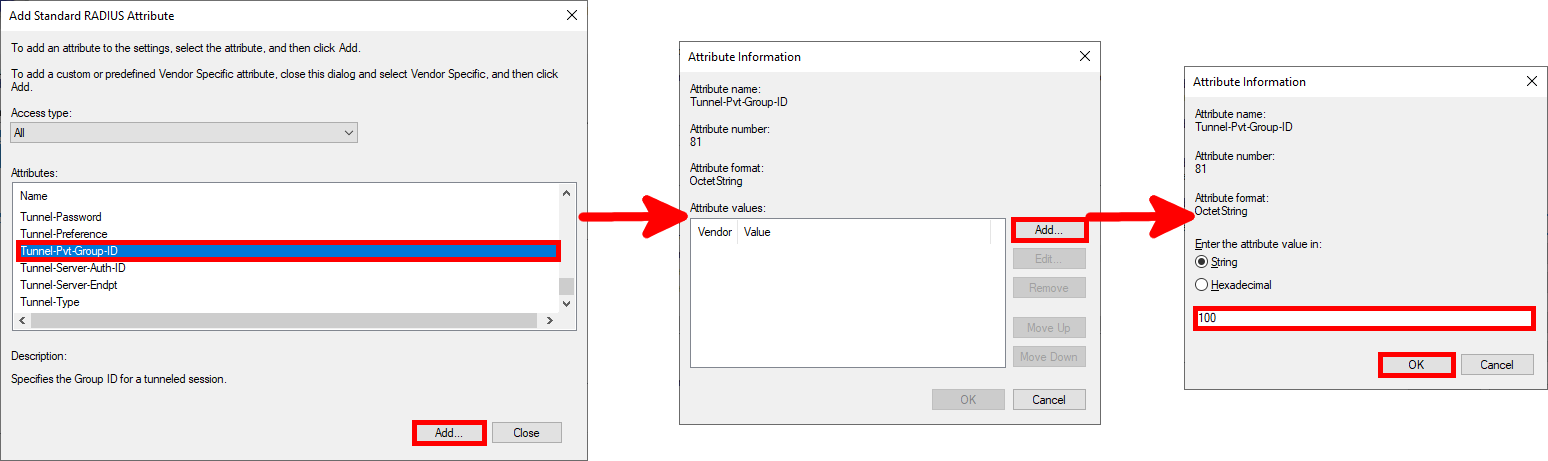

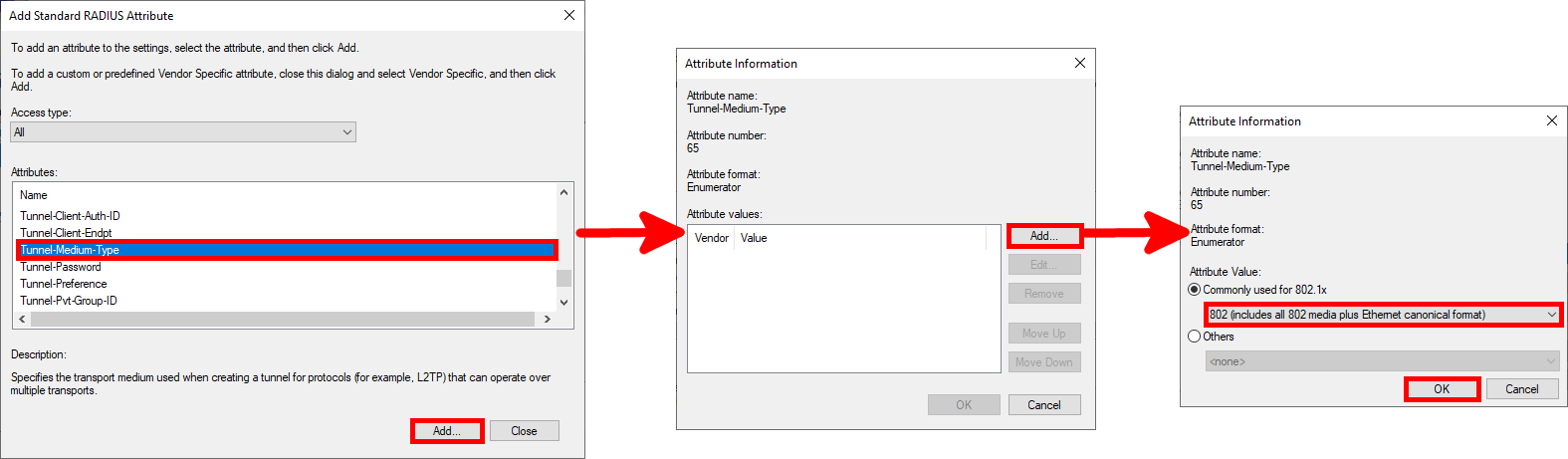

- Maintenant, ajouter ces trois attributs RADIUS :

Tunnel-Type: Réseaux virtuels (VLAN)Tunnel-Pvt-Group-ID: Défini sur 100 pour ADMINS ou 10 pour USERSTunnel-Medium-Type: 802 (incluant tous les supports 802 ainsi que le format canonique Ethernet)

- Ajouter le paramètre

Tunnel-Type:

- Ajouter le paramètre

Tunnel-Pvt-Group-ID:

- Ajouter le paramètre

Tunnel-Medium-Type:

- Une fois que tous les paramètres ont été ajoutés, cliquer sur Suivant… :

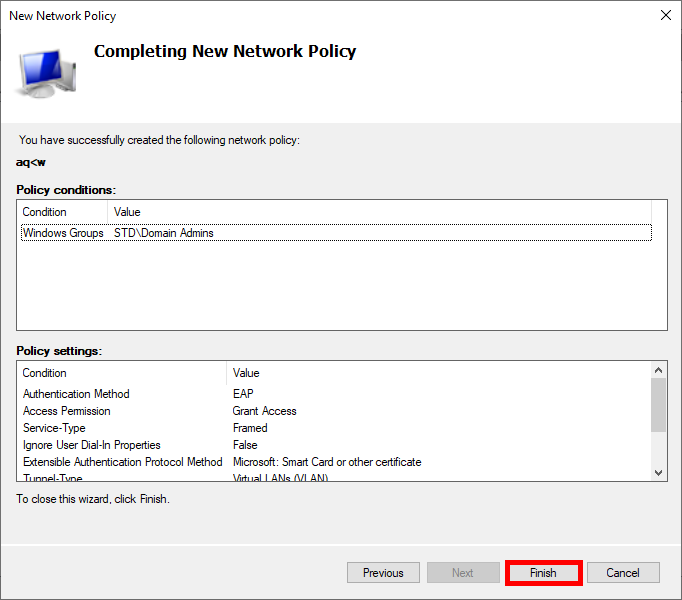

- Enfin, cliquer sur Terminer pour finaliser la création de la Stratégie :

- Maintenant, il suffit de répéter le même processus pour le VLAN USERS, et c'est terminé !