Comment sécuriser les systèmes d'exploitation Windows

- Mise à jour le 27 juin 2024

Je vais mettre ici toutes les actions que je mets en place quand il s'agit de sécuriser des systèmes Microsoft Windows. J'espère que cela te sera utile! :)

Ce guide peut être utilisé indépendamment sur les postes clients ou les serveurs.

BIOS

- Voici une liste d'action à mettre en place :

- Mettre à jour vers le dernier firmware BIOS

- Activer le secure boot

- Mettre en place un mot de passe BIOS pour éviter toutes modifications

- Désactiver le démarrage USB ou sur tout autre périphérique externe

Comptes Utilisateurs

Dans la plupart des cas nous n'auront pas besoin de travailler sous une session administrateur. Cette dernière ne doit être utilisée que dans certains cas bien précis (ex : installation logicielle, modification des paramètres Windows etc…). Donc la première chose à faire est de créer une session simple utilisateur.

- Depuis une console administrateur créer un compte utilisateur :

net user stduser 1userP@SSWORD /add

- Depuis une console administrateurr créer un compte administrateur :

net user adminuser 1admin@SSWORD /add

net localgroup administrateurs adminuser /add

Les services

Dans le but de réduire la surface d'attaque nous pouvons désactiver les services qui ne seront pas utilisés.

| Service | Service Name | Comment |

|---|---|---|

| AllJoyn Router Service | AJRouter | |

| Bluetooth Support Service | btdserv | |

| Connected User Experiences and Telemetry | DiagTrack | |

| Device Management Wireless Application Protocol (WAP) Push message Routing Service | dmwapphushservice | |

| Function Discovery Provider Host | fdPHost | |

| Function Discovery Resource Publication | FDResPub | |

| Geolocation Service | lfsvc | |

| Link-Layer Topology Discovery Mapper | lltdsvc | |

| Network Connected Devices Auto-Setup | NcdAutoSetup | |

| Peer Networking Identity Manager | p2pimsvc | |

| Peer Networking Grouping | p2psvc | |

| Peer Name Resolution Protocol | PNRPsvc | |

| Remote Access Auto Connection Manager | RasAuto | |

| Remote Access Connection Manager | RasMan | |

| Routing and Remote Access | RemoteAccess | |

| Remote Registry | RemoteRegistry | |

| Retail Demo Service | retaildemo | |

| Internet Connection Sharing (ICS) | SharedAccess | |

| SSDP Discovery | SSDPSRV | |

| UPnP Device Host | upnphost | |

| Windows Connect Now - Config Registrar | wcncsvc | |

| WLAN AutoConfig | WlanSvc | |

| Microsoft Account Sign-in Assistant | wlidsvc | |

| Windows Media Player Network Sharing Service | WMPNetworkSvc | |

| WWAN AutoConfig | WwanSvc | |

| Xbox Live Auth Manager | XblAuthManager | |

| Xbox Live Game Save | XblGameSave | |

| Xbox Accessory Management Service | XboxGipSvc | |

| Xbox Live Networking Service | XboxNetApiSvc |

- Un script pour désactiver les services :

sc.exe config AJRouter start=disabled

sc.exe config bthserv start=disabled

sc.exe config DiagTrack start=disabled

sc.exe config dmwappushservice start=disabled

sc.exe config fdPHost start=disabled

sc.exe config FDResPub start=disabled

sc.exe config lfsvc start=disabled

sc.exe config lltdsvc start=disabled

sc.exe config NcdAutoSetup start=disabled

sc.exe config p2pimsvc start=disabled

sc.exe config p2psvc start=disabled

sc.exe config PNRPsvc start=disabled

sc.exe config RasAuto start=disabled

sc.exe config RasMan start=disabled

sc.exe config RemoteAccess start=disabled

sc.exe config RemoteRegistry start=disabled

sc.exe config retaildemo start=disabled

sc.exe config SharedAccess start=disabled

sc.exe config SSDPSRV start=disabled

sc.exe config upnphost start=disabled

sc.exe config wcncsvc start=disabled

sc.exe config WlanSvc start=disabled

sc.exe config wlidsvc start=disabled

sc.exe config WMPNetworkSvc start=disabled

sc.exe config WwanSvc start=disabled

sc.exe config XblAuthManager start=disabled

sc.exe config XblGameSave start=disabled

sc.exe config XboxGipSvc start=disabled

sc.exe config XboxNetApiSvc start=disabled

Pare-Feu Windows

Bloquer par défaut le trafic

On peut utiliser le Pare-Feu Windows pour n'autoriser uniquement que les flux réseau nécessaires.

Pour se faire, nous allons interdire par défaut les flux entrants et sortants.

- Activer avec PowerShell le Pare-Feu Windows et bloquer le trafic entrant et sortant :

PS C:\Windows\system32> Set-NetFirewallProfile -Profile Domain,Public,Private -DefaultInboundAction Block -DefaultOutboundAction Block -Enabled True

- Ou depuis l'interface graphique :

Débug

Avec ces restrictions des flux légitimes peuvent se retrouver bloqués. Afin de les visualiser (et les autoriser via de nouvelles règles) nous pouvons activer les journaux windows.

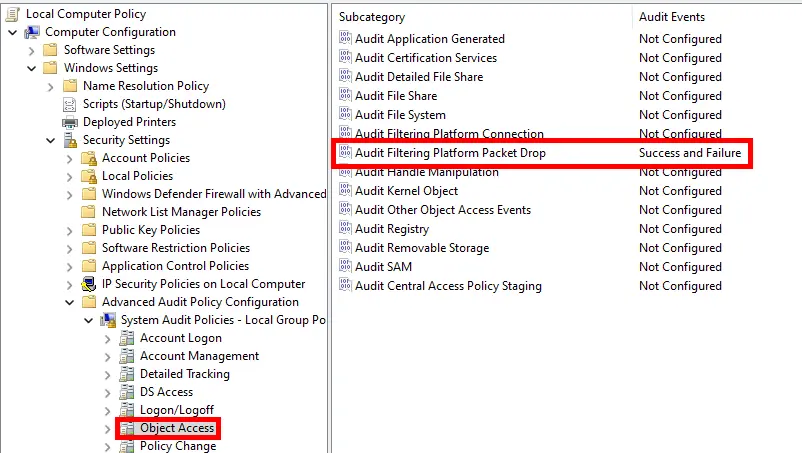

- Éditer les stratégies de groupe et activer l'Auditer le rejet de paquet par la plateforme de filtrage :

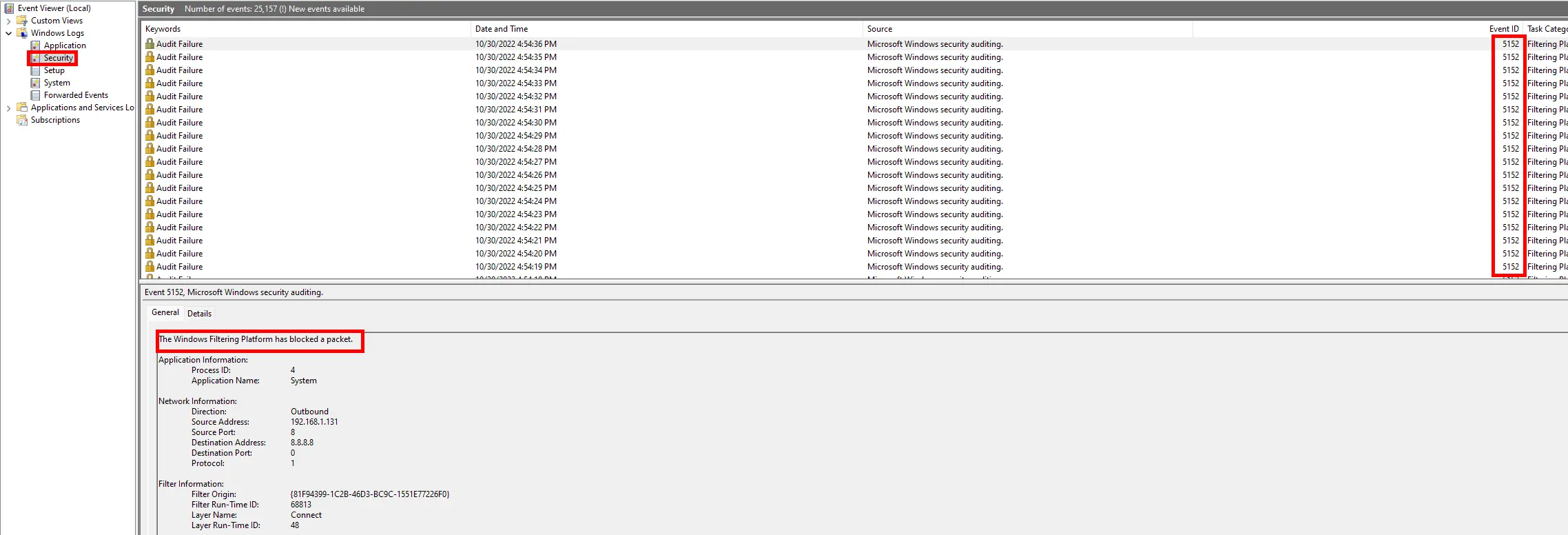

- Puis ouvrir le Journal d'évènements Windows pour voir le trafic bloqué (l'id de l'évènement : 5152) :

Windows Update

Microsoft publie régulièrement des patchs de sécurité de ses systèmes, donc la mise à jour via Windows Update doit être réalisée le plus souvent possible.

Chiffrer les disques

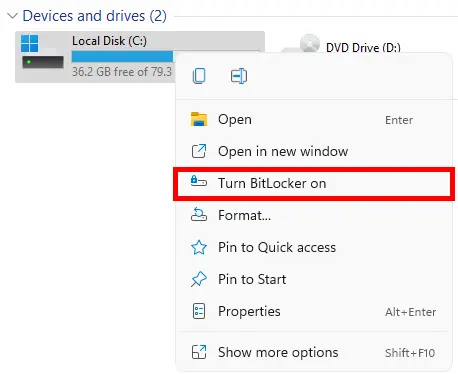

Encore plus sur les portables, le chiffrement du disque dur est un bon moyen d'améliorer la sécurité du système. Pour se faire nous pouvons utiliser BitLocker ou n'importe quelle autre solution de chiffrement (comme VeraCrypt par exemple).

Fonctionnalités Windows

Certaines anciennes fonctionnalités de Windows sont encore activées dans les versions récentes de Windows. Nous allons voir ici comment les désactiver avec PowerShell.

- SMB est le protocole de partage dans l'environnement Windows. SMB 1.0 est obsolète et est faible d'un point de vue sécurité. Il devrait donc être désactivé :

PS C:\Windows\system32> Disable-WindowsOptionalFeature -FeatureName "SMB1Protocol" -Online

- Sur certaines versions de Windows, Windows PowerShell v2.0 est activé par défaut. Cette version est obsolète et peut être désactivée :

PS C:\Windows\system32> Disable-WindowsOptionalFeature -FeatureName "MicrosoftWindowsPowerShellV2" -Online

- Si non utilisé, nous pouvons également désactiver le client des services de fax :

PS C:\Windows\system32> Disable-WindowsOptionalFeature -FeatureName "FaxServicesClientPackage" -Online

Stratégie de groupe

Il y a beaucoup de paramètres dans les stratégies de groupe qui permettent de durcir notre système.

| Group Policy | Valeur | Commentaire |

|---|---|---|

| Configuration Ordinateur > Paramètres Windows > Paramètres de sécurité > Stratégies de comptes > Stratégies de mot de passe | ||

| Conserver l'historique des mots de passe | 24 | |

| Durée de vie maximale du mot de passe | 90 | |

| Durée de vie minimale du mot de passe | 1 | |

| Le mot de passe doit respecter des exigences de complexité | Activé | |

| Longueur minimale du mot de passe | 10 | |

| Enregistrer les mots de passe en utilisant un chiffrement réversible | Désactivé | |

| Configuration Ordinateur > Paramètres Windows > Paramètres de sécurité > Stratégies de comptes > Stratégie de verrouillage de compte | ||

| Seuil de verrouillage de comptes | 10 | |

| Durée de verrouillage des comptes | 5 minutes | |

| Réinitialiser le compteur de verrouillages du compte après | 5 minutes | |

| Configuration Ordinateur > Paramètres Windows > Paramètres de sécurité > Stratégies locales > Attribution des droits utilisateurs | ||

| Accéder à cet ordinateur à partir du réseau | Administrateurs et Utilisateurs authentifiés | |

| Autoriser l’ouverture de session par les services Bureau à distance | - | Ajouter les comptes utilisateurs qui sont autorisés à se connecter en RDS |

| Interdire l’accès à cet ordinateur à partir du réseau | Invités | Ajouter compte local si l'ordinateur appartient à un domaine |

| Interdire l’ouverture d’une session locale | Invités | Ajouter administrateurs du domaine si l'ordinateur appartient à un domaine |

| Interdire l’ouverture de session en tant que service | Invités | Ajouter administrateurs du domaine si l'ordinateur appartient à un domaine |

| Interdire l’ouverture de session en tant que tâche | Invités | Ajouter administrateurs du domaine si l'ordinateur appartient à un domaine |

| Interdire l'ouverture de session par les services Bureau à distance | Invités | |

| Permettre l’ouverture d’une session locale | Administrateurs et Utilisateurs authentfiés | |

| Augmenter la priorité de planification | Administrateurs | |

| Restaurer les fichiers et les répertoires | Administrateurs | |

| Sauvegarder les fichiers et les répertoires | Administrateurs | |