Installer et configurer Greenbone Vulnerability Manager (GVM) sur Kali Linux 2025

- Mise à jour le 27 sept. 2025

L’analyse régulière de votre réseau pour détecter les failles de sécurité est essentielle afin de maintenir une posture de sécurité solide. C’est exactement ce pour quoi est conçu le Greenbone Vulnerability Manager (GVM).

Greenbone Vulnerability Manager est un framework logiciel qui intègre plusieurs composants, dont le scanner OpenVAS et une interface web, afin de réaliser des analyses de vulnérabilités complètes.

Avec ce framework, vous pouvez analyser l’ensemble d’un réseau ou un hôte spécifique pour détecter les vulnérabilités connues et les risques potentiels de sécurité.

Historiquement, GVM est issu d’un fork du projet Nessus, qui est ensuite devenu un logiciel propriétaire.

- Principales fonctionnalités :

- Analyse complète des vulnérabilités

- Issu à l’origine d’un fork de Nessus

- Identifie les faiblesses de sécurité au sein des réseaux informatiques

Installer Greenbone Vulnerability Manager (GVM) sur Kali Linux

Étapes d’installation

Suivez ces étapes pour installer et initialiser le Greenbone Vulnerability Manager (GVM) sur Kali Linux 2025.3.

- Mettez à jour la liste des paquets et mettez à niveau les paquets existants :

kali@kali:~$ sudo apt update && sudo apt dist-upgrade- Installez les paquets requis, y compris GVM et ses dépendances :

kali@kali:~$ sudo apt install gvm postgresql nsis- Exécutez le script d’installation pour initialiser GVM :

kali@kali:~$ sudo gvm-setupCe script va automatiquement :

- Démarrer les services et créer la base de données PostgreSQL

- Générer les fichiers de certificats GVM

- Appliquer les bonnes permissions

- Télécharger et mettre à jour les feeds de vulnérabilités

- Créer et configurer le compte admin par défaut

[…]

[*] Please note the password for the admin user

[*] User created with password 'xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxx'.

[>] You can now run gvm-check-setup to make sure everything is correctly configured- Démarrez les services

gvmd(manager) etgsad(interface web) :

kali@kali:~$ sudo systemctl start gvmd.service gsad.service- Activez les services

gvmdetgsadpour qu’ils se lancent automatiquement au démarrage :

kali@kali:~$ sudo systemctl enable gvmd.service gsad.service- Exécutez le script de vérification de l’installation pour confirmer que tout est bien configuré :

kali@kali:~$ sudo gvm-check-setup

[…]

It seems like your GVM-25.04.0 installation is OK.- Vérifiez que les services

gvmdetgsadsont en cours d’exécution :

kali@kali:~$ sudo systemctl status gvmd.service gsad.service- Contrôlez que l’interface web (WebUI) est bien en écoute pour accepter les connexions :

kali@kali:~$ sudo ss -ltn4p | grep gsad

State Recv-Q Send-Q Local Address:Port Peer Address:Port Process

LISTEN 0 4096 127.0.0.1:9392 0.0.0.0:* users:(("gsad",pid=3015,fd=10))

LISTEN 0 4096 127.0.0.1:80 0.0.0.0:* users:(("gsad",pid=3038,fd=10))- Vous devriez maintenant pouvoir vous connecter à l’adresse

https://127.0.0.1:9392avec l’identifiantadminet le mot de passe affiché précédemment lors de l’étapegvm-setup:

Modifier l’interface d’écoute de GVM (optionnel)

Par défaut, le Greenbone Security Assistant (gsad) écoute uniquement sur 127.0.0.1:9392, ce qui limite l’accès à la machine locale. Si vous souhaitez accéder à l’interface web à distance, vous pouvez configurer gsad pour écouter sur une autre interface (par exemple, 0.0.0.0 ou une adresse IP spécifique). Cette étape est optionnelle et doit être réalisée avec prudence pour des raisons de sécurité.

- Modifiez le fichier

/usr/lib/systemd/system/gvmd.serviceet adaptez la ligneExecStartafin d’autoriser les connexions distantes :

[Unit]

Description=Greenbone Vulnerability Manager daemon (gvmd)

After=network.target networking.service postgresql.service ospd-openvas.service

Wants=postgresql.service ospd-openvas.service

Documentation=man:gvmd(8)

ConditionKernelCommandLine=!recovery

[Service]

Type=forking

User=_gvm

Group=_gvm

PIDFile=/run/gvmd/gvmd.pid

RuntimeDirectory=gvmd

RuntimeDirectoryMode=2775

#ExecStart=/usr/sbin/gvmd --osp-vt-update=/run/ospd/ospd.sock --listen-group=_gvm

ExecStart=/usr/sbin/gvmd --osp-vt-update=/run/ospd/ospd.sock -a 0.0.0.0

Restart=always

TimeoutStopSec=10

[Install]

WantedBy=multi-user.target- Modifiez le fichier

/usr/lib/systemd/system/gsad.serviceet mettez à jour la ligneExecStartsi vous souhaitez que l’interface web soit accessible à distance :

[Unit]

Description=Greenbone Security Assistant daemon (gsad)

Documentation=man:gsad(8) https://www.greenbone.net

After=network.target gvmd.service

Wants=gvmd.service

[Service]

Type=exec

User=_gvm

Group=_gvm

RuntimeDirectory=gsad

RuntimeDirectoryMode=2775

PIDFile=/run/gsad/gsad.pid

#ExecStart=/usr/sbin/gsad --foreground --listen 127.0.0.1 --port 9392

ExecStart=/usr/sbin/gsad --foreground --listen 0.0.0.0 --mlisten=KALI_IP_ADDRESS --port 9392

Restart=always

TimeoutStopSec=10

[Install]

WantedBy=multi-user.target

Alias=greenbone-security-assistant.service- Rechargez la configuration de systemd pour appliquer les modifications :

kali@kali:~$ sudo systemctl daemon-reload- Redémarrez les services

gvmd(manager) etgsad(interface web) :

kali@kali:~$ sudo systemctl restart gvmd.service gsad.serviceUtiliser Greenbone Vulnerability Manager (GVM)

Dans cette section, nous allons réaliser notre premier scan de vulnérabilités sur un hôte prédéfini à l’aide de l’interface web de GVM.

Créer une cible dans GVM

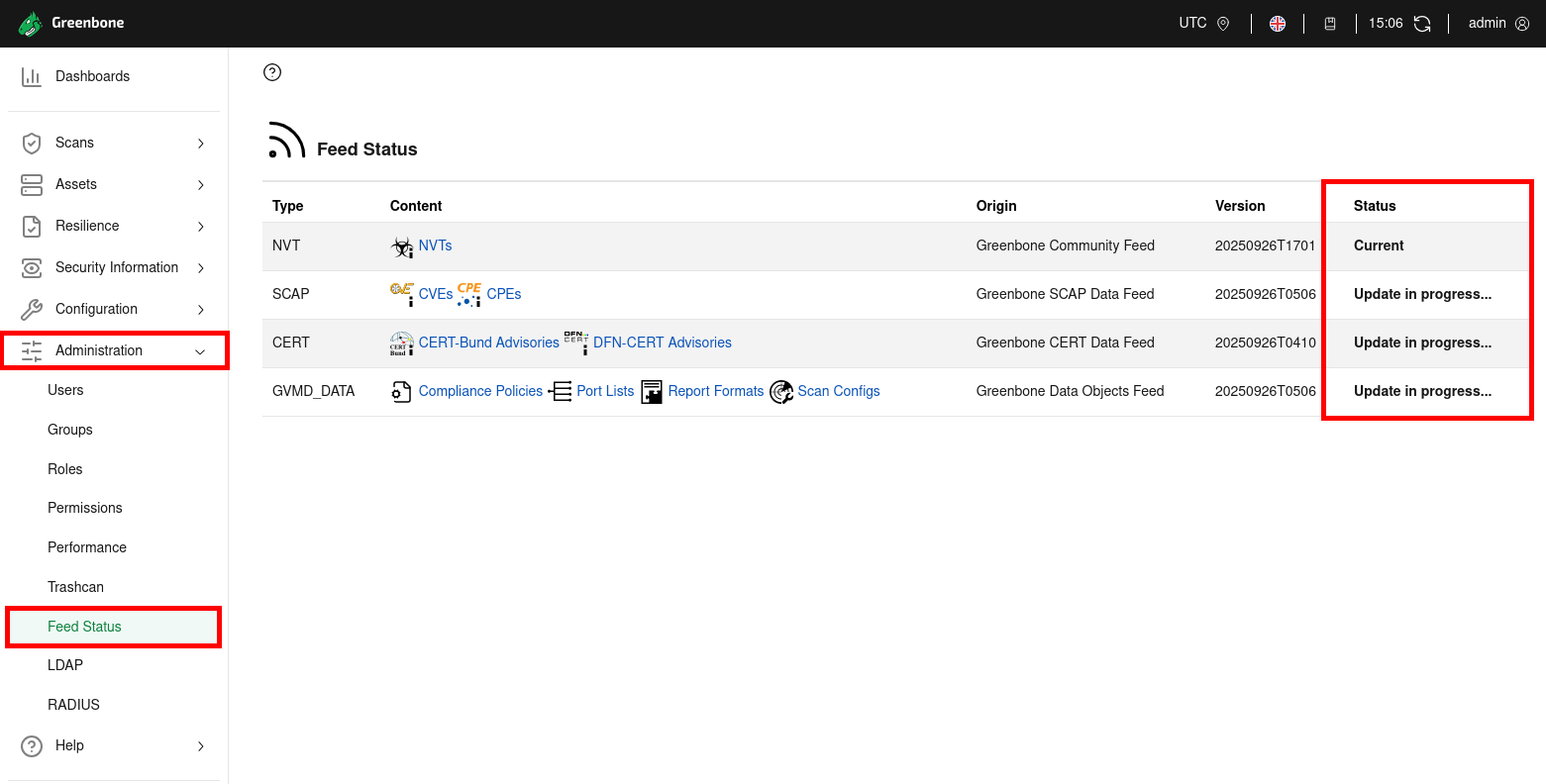

- Vérifiez sur la page Feed Status que les flux sont bien synchronisés :

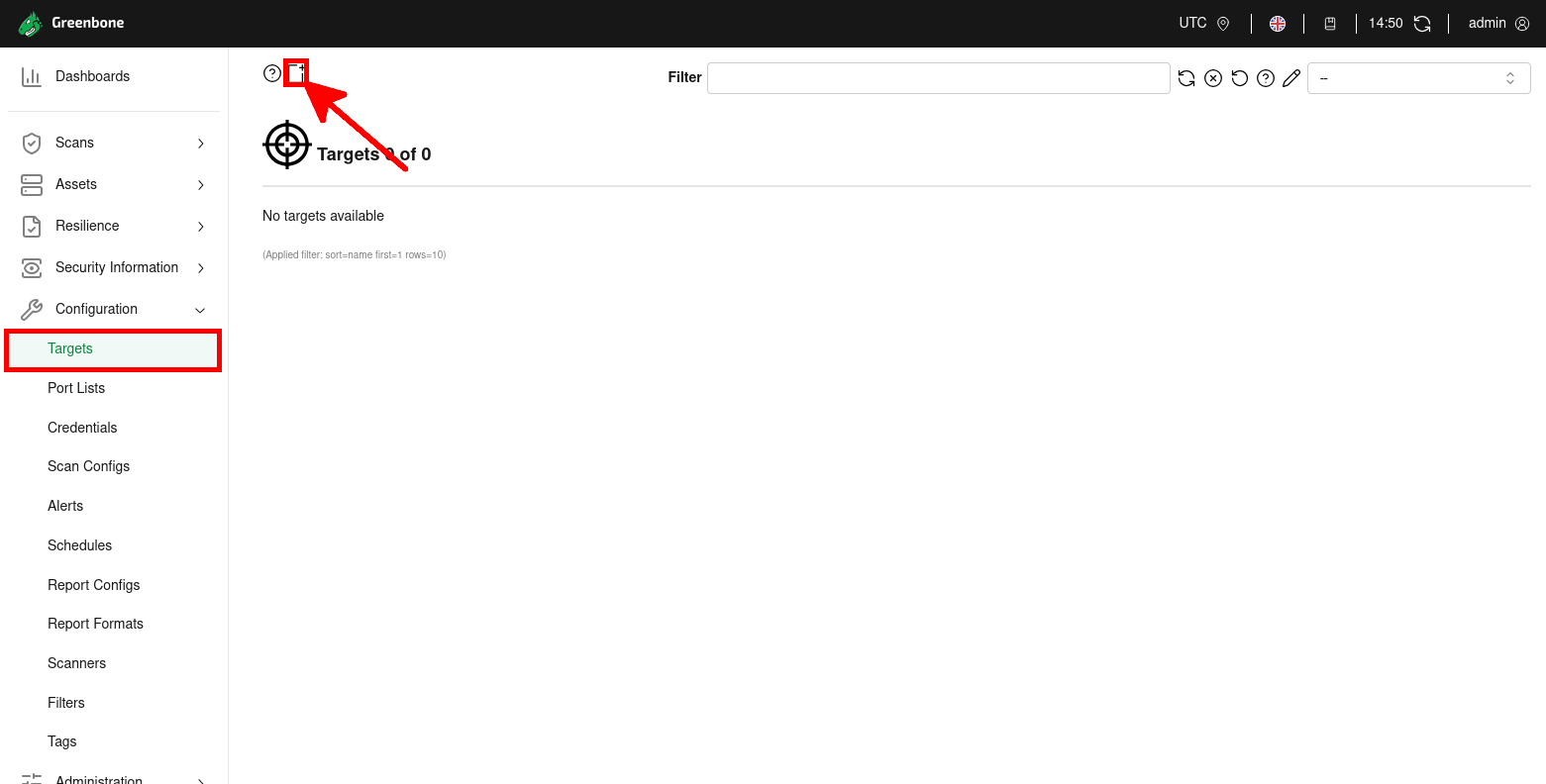

- Depuis le menu Configuration de l’interface web GVM, cliquez sur Targets, puis utilisez le bouton New Target (mis en évidence par la flèche rouge) pour créer une nouvelle cible de scan :

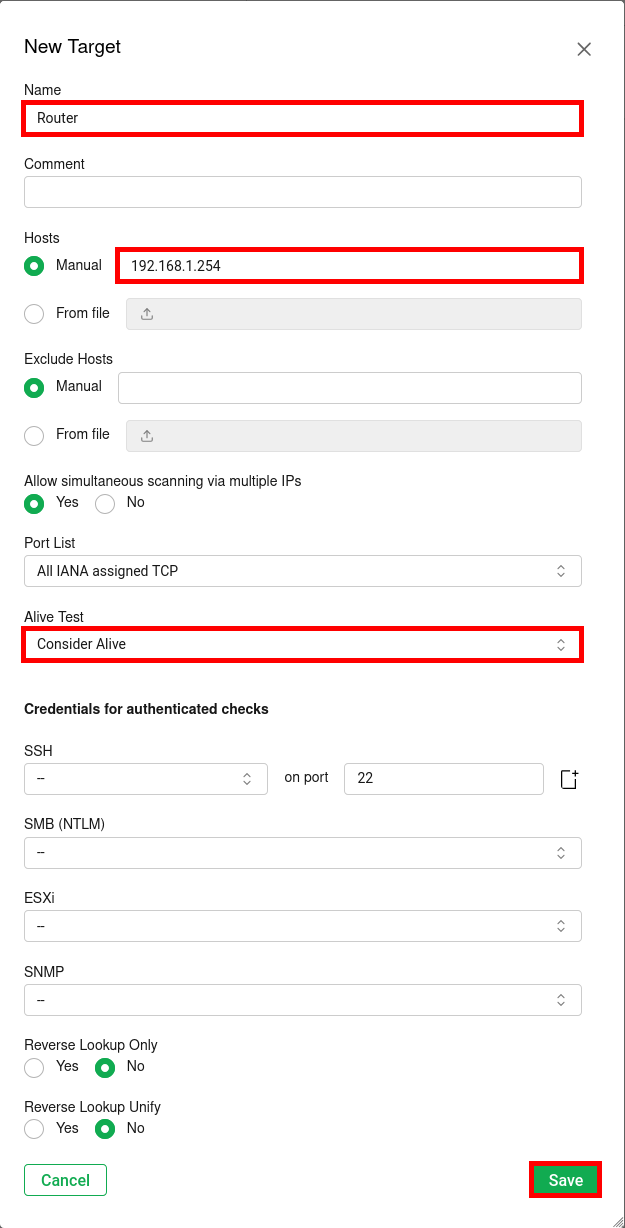

- Définissez la Target à analyser en lui donnant un Nom, en indiquant son adresse IP dans le champ Hosts et en ajustant l'option Alive Test. Enfin, cliquez sur Save pour créer la cible.

Créer une tâche

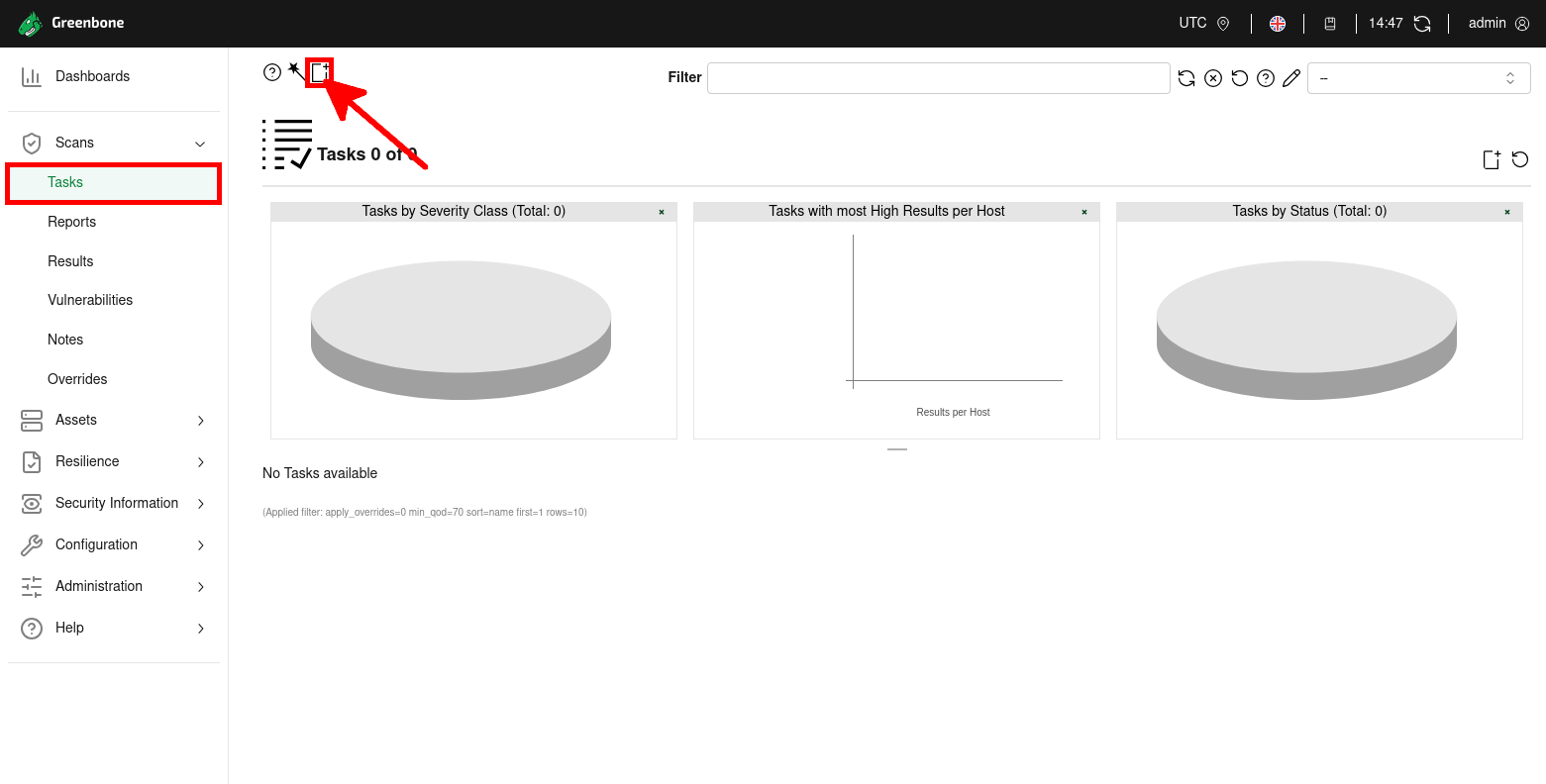

- Depuis le menu Scans de l’interface web GVM, cliquez sur Tasks, puis utilisez le bouton New Task (mis en évidence par la flèche rouge) pour créer une nouvelle tâche de scan.

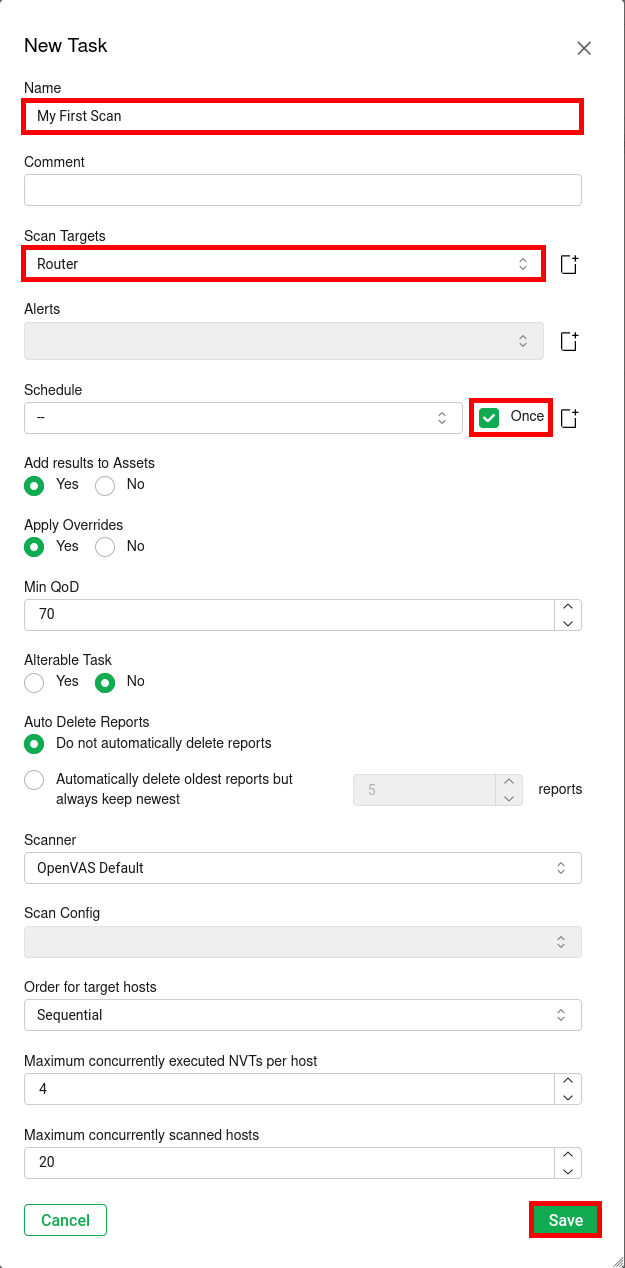

- Configurez la New Task : définissez un Nom, sélectionnez la cible, puis activez l’option Schedule en la réglant sur Once. Enfin, cliquez sur Save.

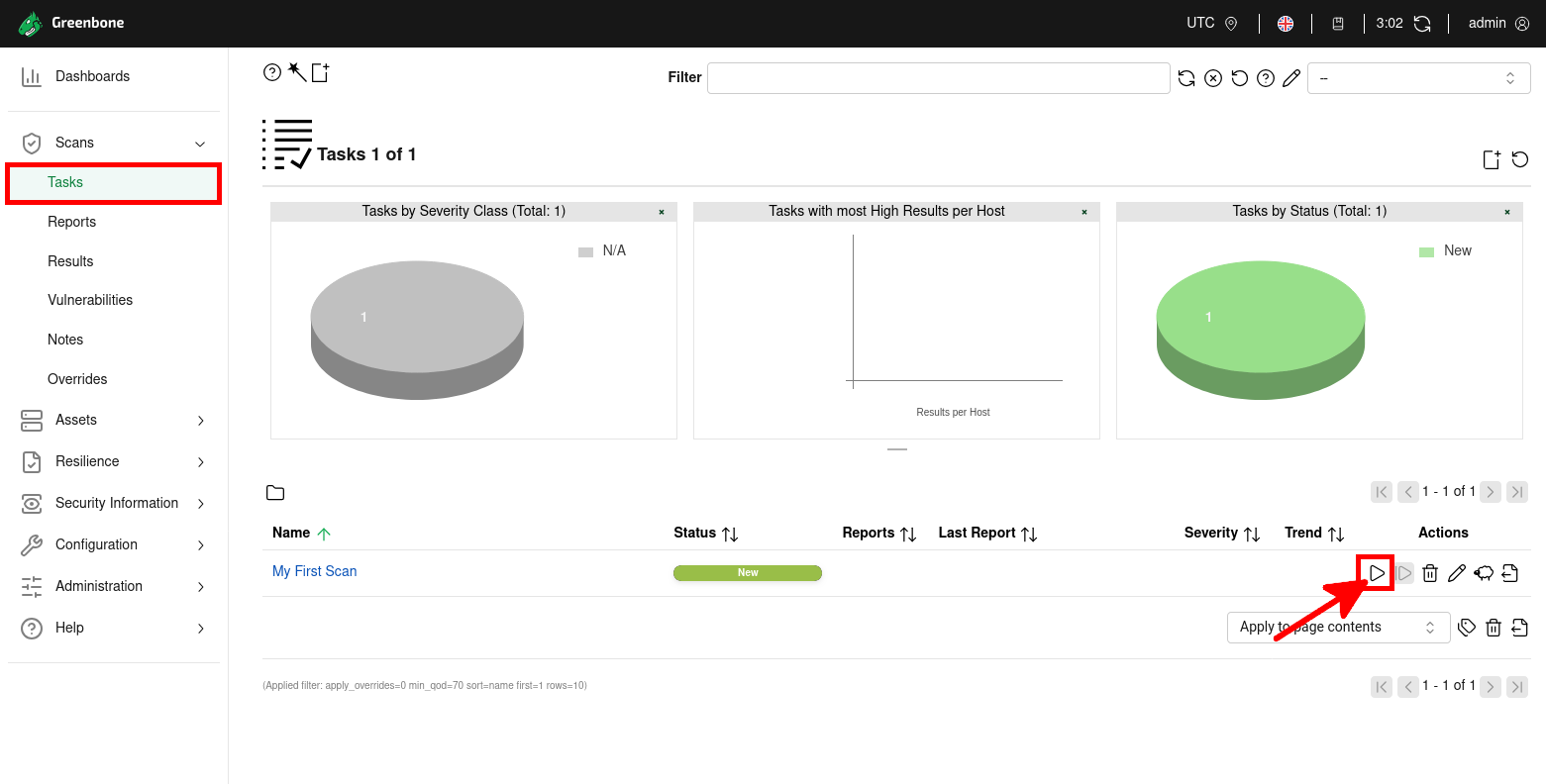

- Depuis la page Tasks, cliquez sur le bouton Play (▶) pour démarrer la tâche de scan de vulnérabilités :

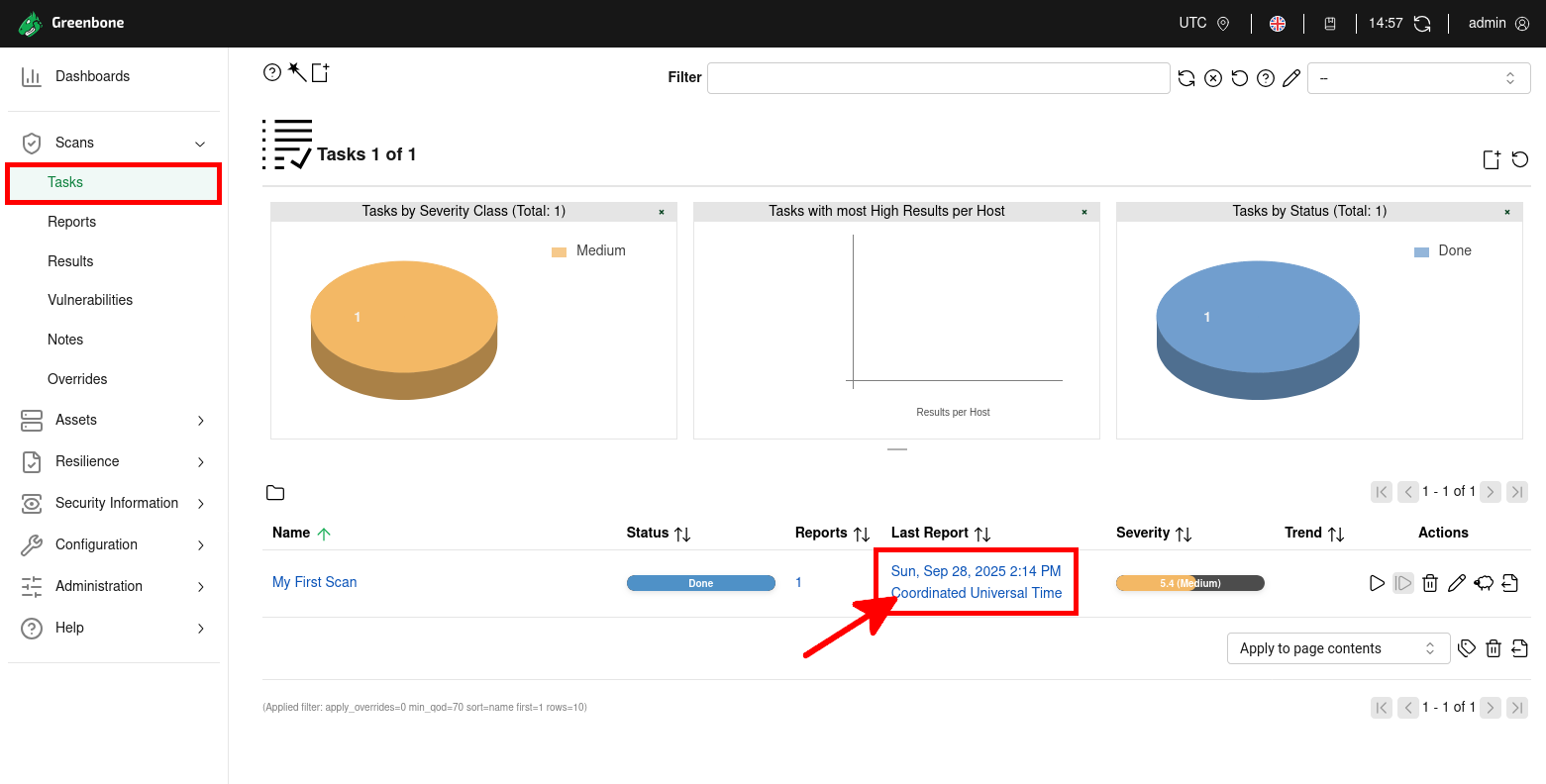

- Patientez quelques minutes le temps que la tâche se termine, puis cliquez sur le lien Last Report pour ouvrir le rapport détaillé du scan de vulnérabilités :

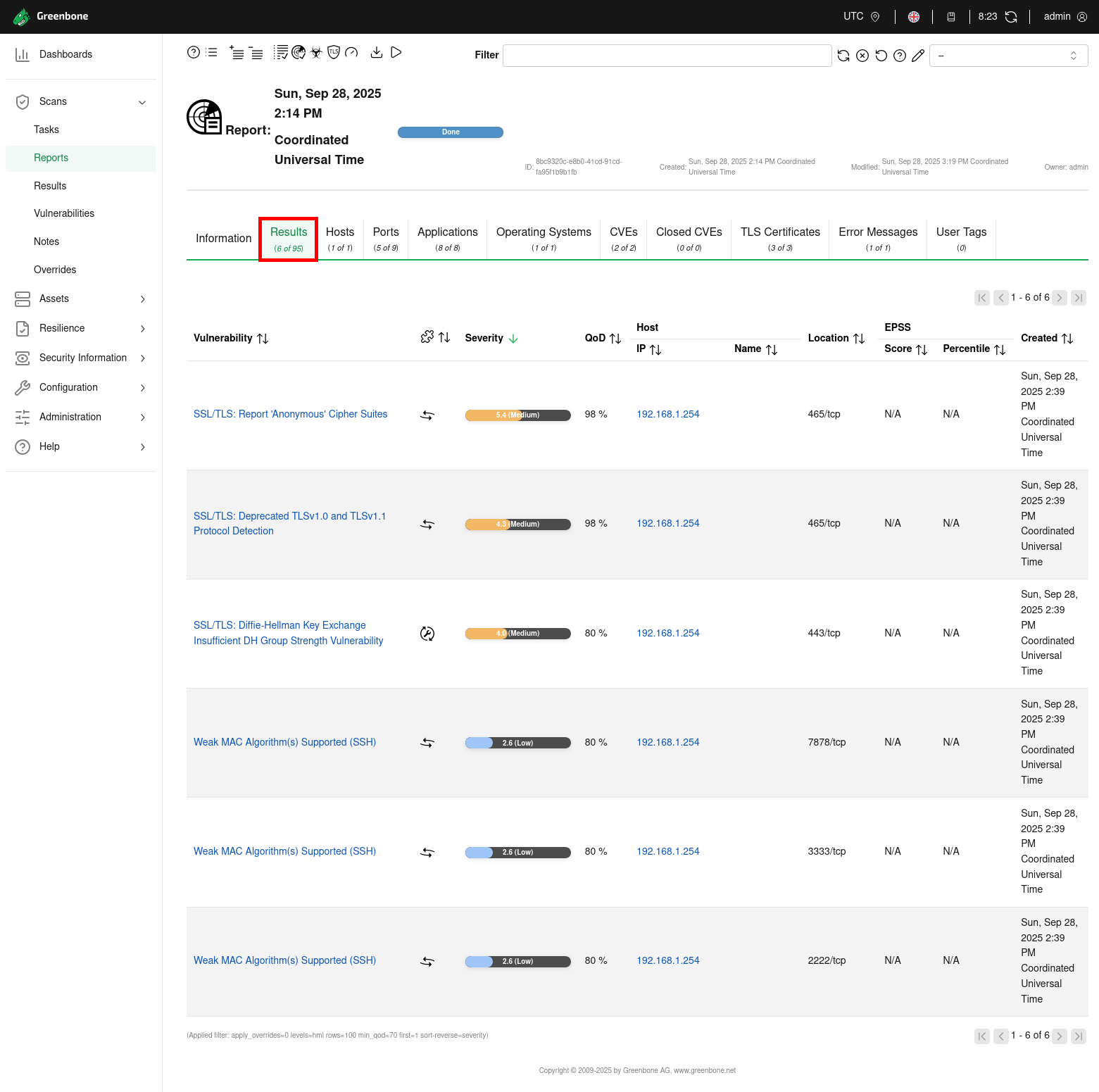

- Après le scan, vous aurez accès à un rapport complet de vulnérabilités avec des résultats détaillés, incluant les niveaux de gravité, les hôtes affectés et les faiblesses détectées :

Commandes utiles GVM

- Mettre à jour les Network Vulnerability Tests (NVTs) :

kali@kali:~$ sudo -u _gvm greenbone-nvt-sync- Maintenir les feeds à jour (CERT, SCAP, données GVMD) :

kali@kali:~$ sudo greenbone-feed-sync --type CERT

kali@kali:~$ sudo greenbone-feed-sync --type SCAP

kali@kali:~$ sudo greenbone-feed-sync --type GVMD_DATA- Créer un nouvel utilisateur GVM (exemple :

gvadmin) :

kali@kali:~$ sudo runuser -u _gvm -- gvmd --create-user=gvadmin --password=stPassw0rd --disable-password-policy- Lister tous les utilisateurs avec leurs UUID :

kali@kali:~$ sudo runuser -u _gvm -- gvmd --get-users --verbose- Modifier le mot de passe d’un utilisateur (exemple :

gvadmin) :

kali@kali:~$ sudo runuser -u _gvm -- gvmd --user=gvadmin --new-password=gvadmin