Comment synchroniser les comptes utilisateurs d'Active Directory avec EntraID en utilisant Microsoft Entra Connect

- Mise à jour le 27 oct. 2024

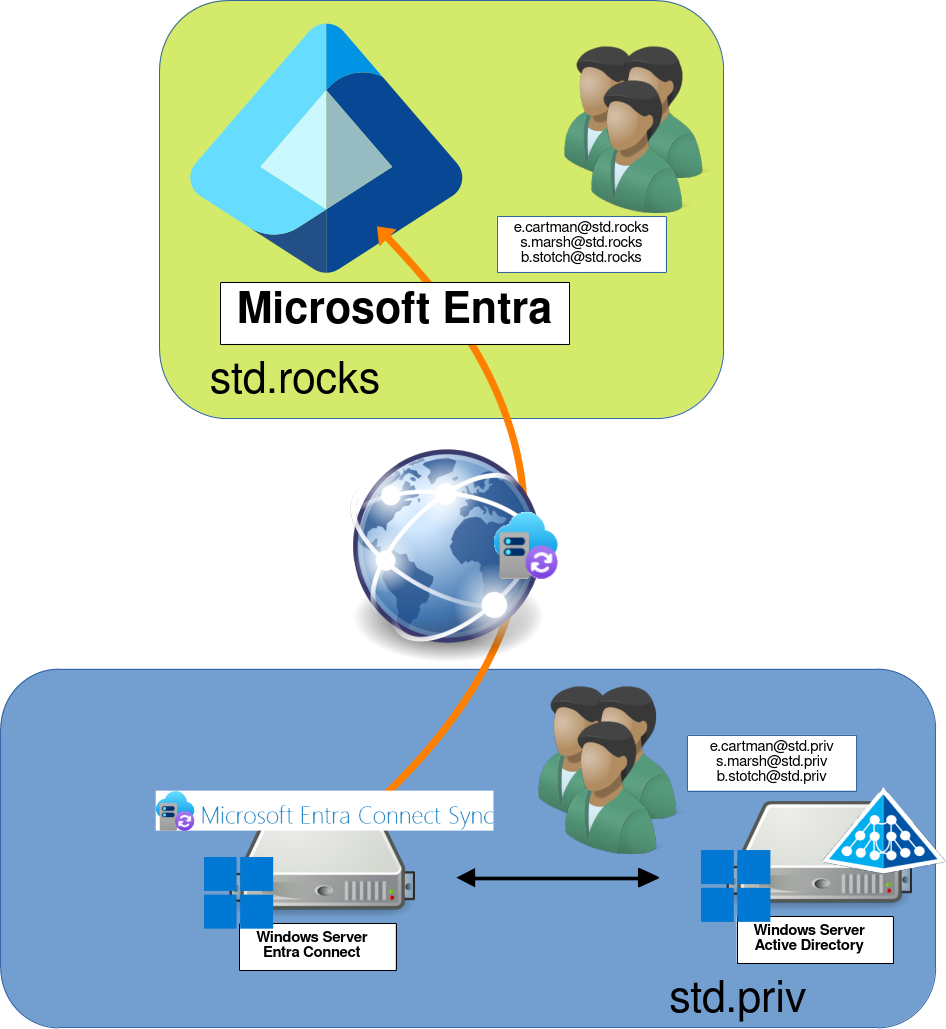

On peut le regretter (du moins moi je le regrette), mais Entra ID est de plus en plus utilisé dans les entreprises comme solution cloud de Microsoft pour la gestion des comptes utilisateurs. Il sert d'annuaire des comptes utilisateurs pour tous les services cloud Microsoft tels que Microsoft Azure et Microsoft 365 et est utilisé pour authentifier les utilisateurs. Puisque de nombreuses organisations dépendent encore d'un Active Directory local (AD sur site), il peut être interessant de synchroniser les comptes utilisateurs de l'AD sur site avec Entra ID. Cette synchronisation offre plusieurs avantages, notamment une gestion simplifiée des comptes (les administrateurs n'ont besoin de créer le compte qu'une seule fois) et la synchronisation des mots de passe.

Pour activer cette synchronisation, Microsoft fournit un outil appelé Microsoft Entra Connect (anciennement connu sous le nom de Azure Connect (suivre la gestion des noms des produits de Microsoft est aussi difficile que de suivre les changements CSS de ce site…)).

- Détails de l'architecture de test :

- Domaine local : std.priv

- Domaine Entra : std.rocks

Schéma Réseau

Prérequis

- Prérequis :

- .Net : 4.7.2

- Tls : 1.2

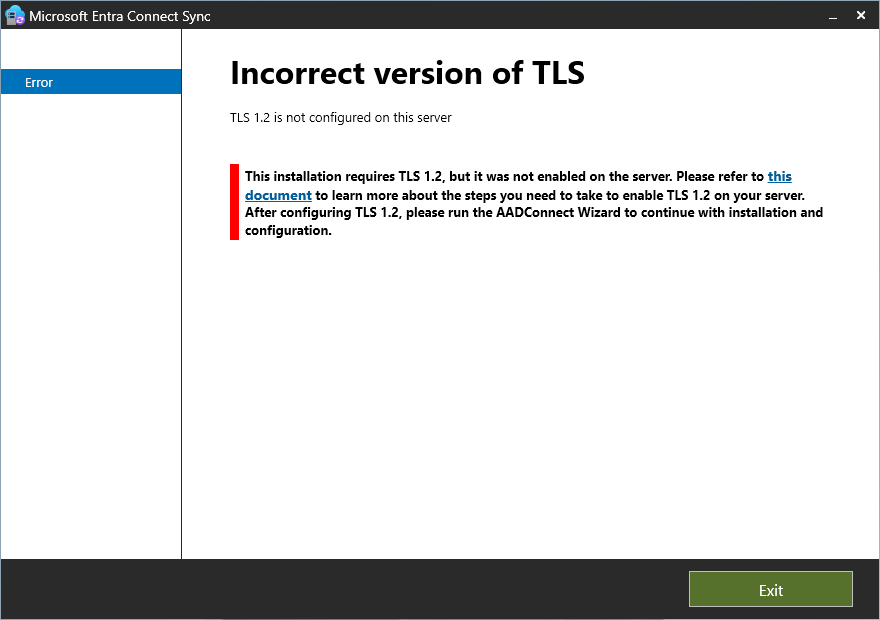

Assurez-vous d'avoir une version de .Net au moins égale à 4.7.2 et Tls en version 1.2. Par exemple, sur un serveur Windows 2016, j'ai dû mettre à jour ma version de .Net et activer Tls 1.2. Depuis un serveur Windows 2025 j'ai simplement du activer le Tls.

- Voici le message d'erreur : Version incorrecte de Tls lors du premier lancement de Entra Connect :

- Pour résoudre ce problème, on peut déjà afficher la version de Tls actuellement configurée (Note : sur Windows Server 2025, cela renvoie uniquement : SystemDefault, ce qui n'est pas très utile…) :

PS C:\> [Net.ServicePointManager]::SecurityProtocol

Ssl3, Tls

- Exécutez ce script PowerShell pour activer définitivement Tls 1.2 :

If (-Not (Test-Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319'))

{

New-Item 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319'))

{

New-Item 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server'))

{

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client'))

{

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null

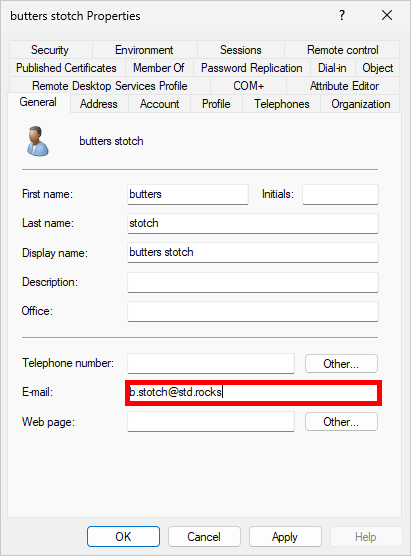

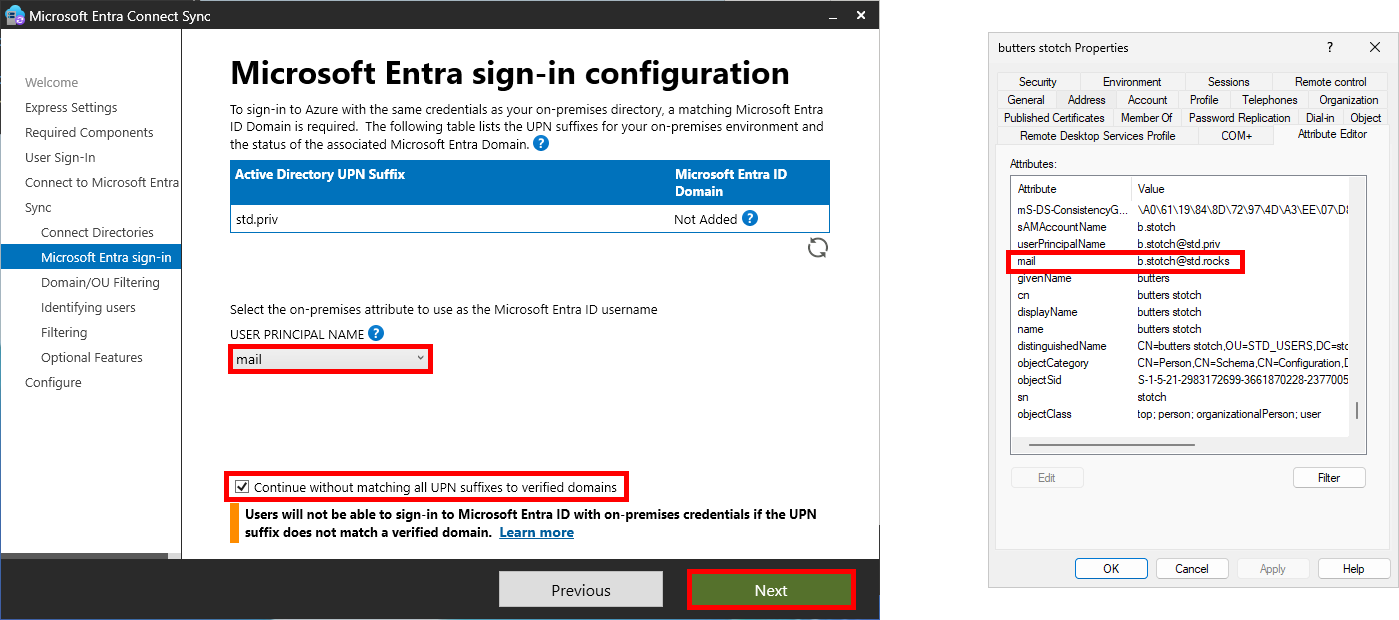

Un autre prérequis dans notre configuration est de remplir le champ E-mail dans les propriétés des comptes utilisateurs de l'Active Directory qui seront synchronisés dans Entra. En effet, je suis ici dans un cas où le domaine local est privé (std.priv) et donc différent de celui de Entra-ID qui lui est public (std.rocks). C'est donc le champ E-mail qui permettra de faire le "lien" entre le compte sur site et celui qui se trouve dans Entra-ID.

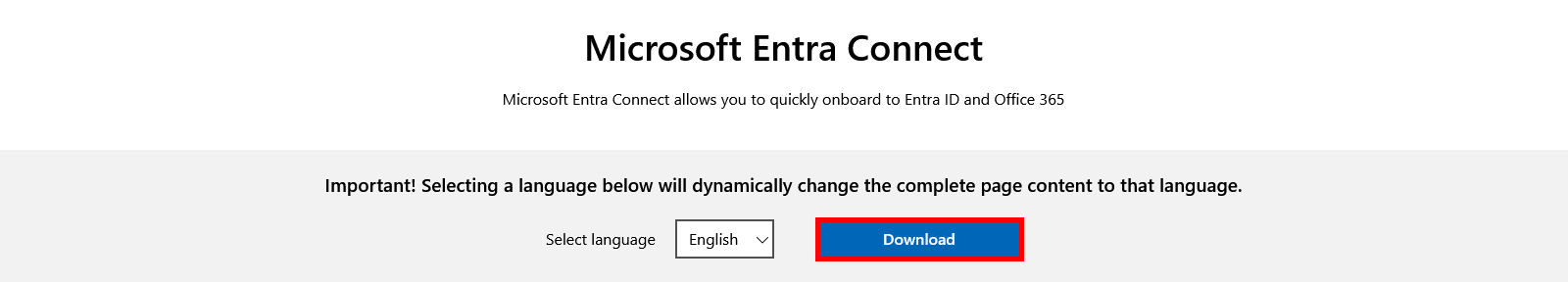

Installation de Microsoft Entra Connect

Téléchargez la dernière version de Microsoft Entra Connect depuis le site officiel de Microsoft : https://www.microsoft.com/en-us/download/.

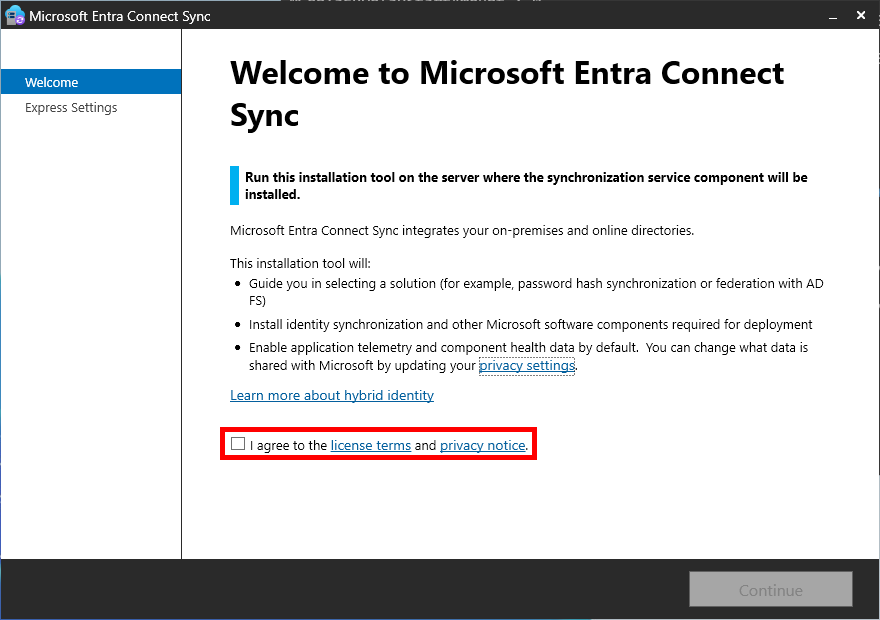

- Cochez la case "I agree to the license…" et cliquez sur "Continue" :

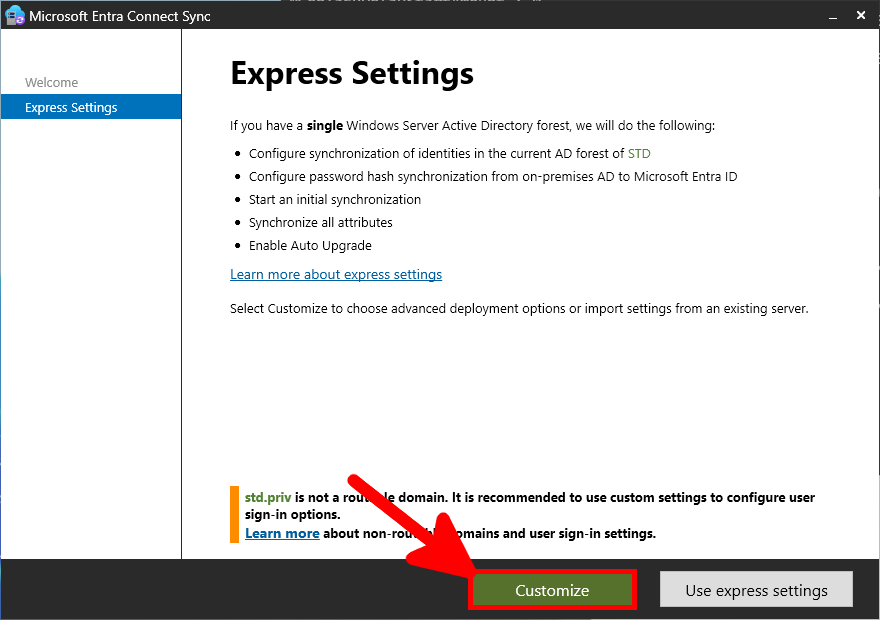

- Sur la page "Express Settings", cliquez sur "Customize" :

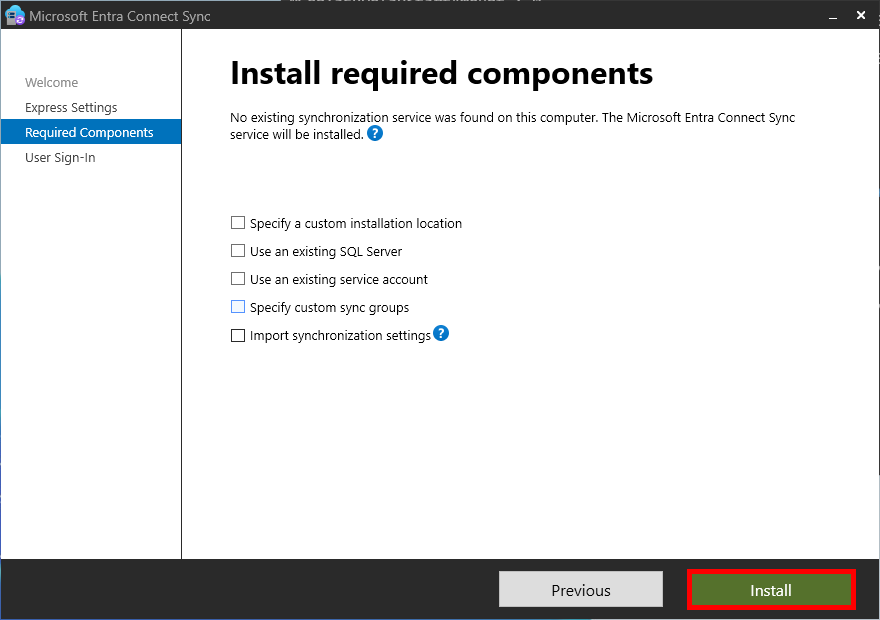

- Sur la page "Install required components", cliquez sur "Install" :

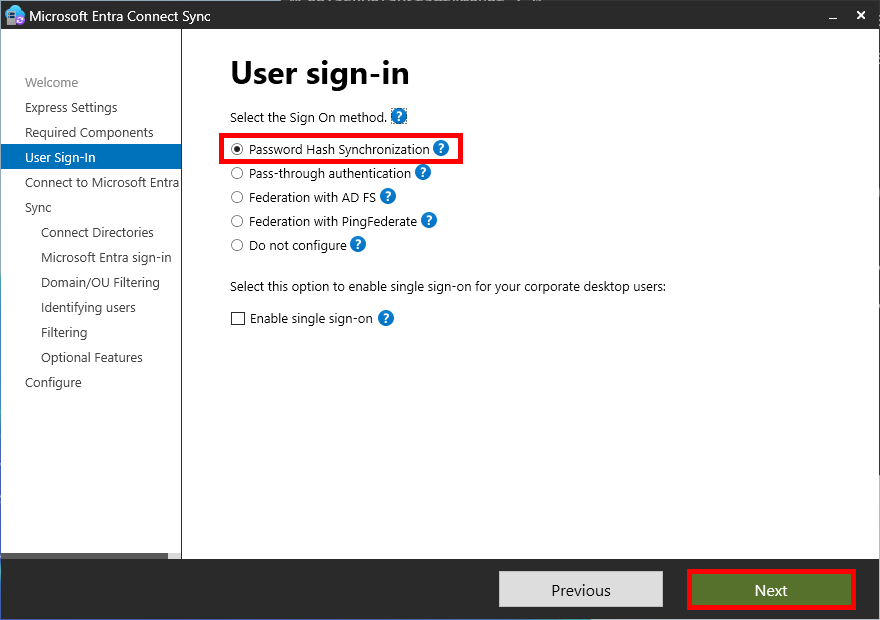

- Sur la page "User sign-in", sélectionnez "Password Hash Synchronization", puis cliquez sur "Next" :

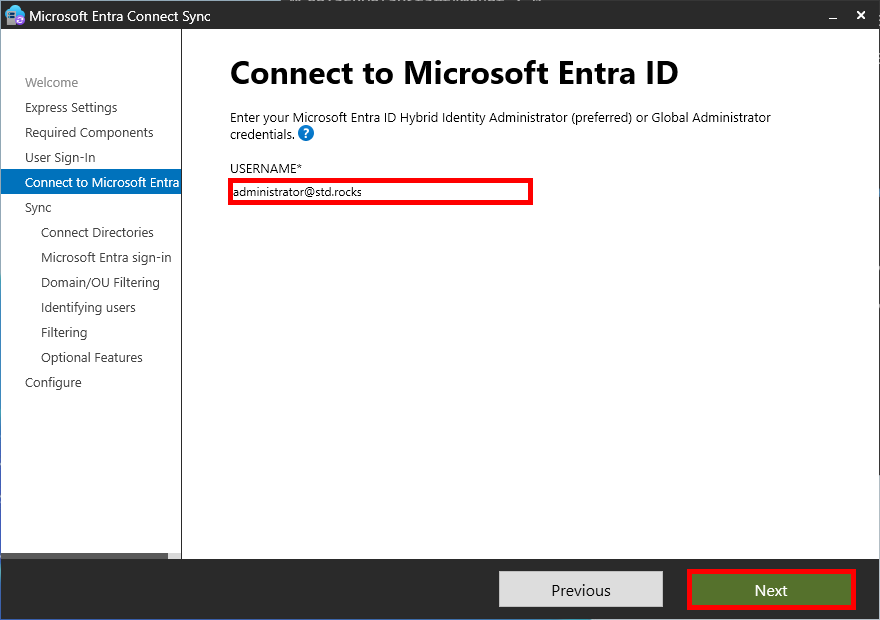

- Sur la page "Connect to Microsoft Entra ID", entrez un ID d'administrateur de locataire dans la case "USERNAME" et cliquez sur "Next" :

- Connectez-vous avec les identifiants de compte :

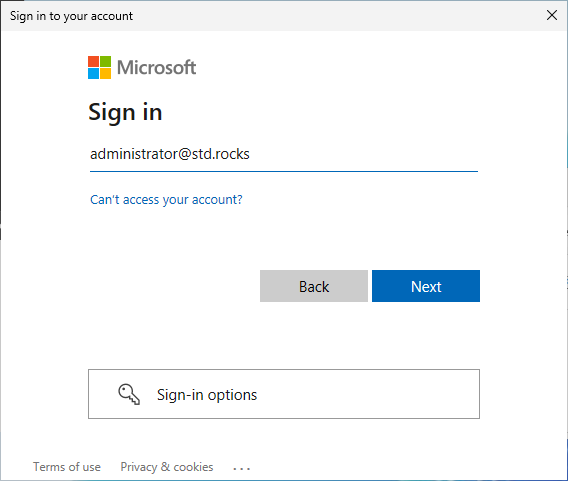

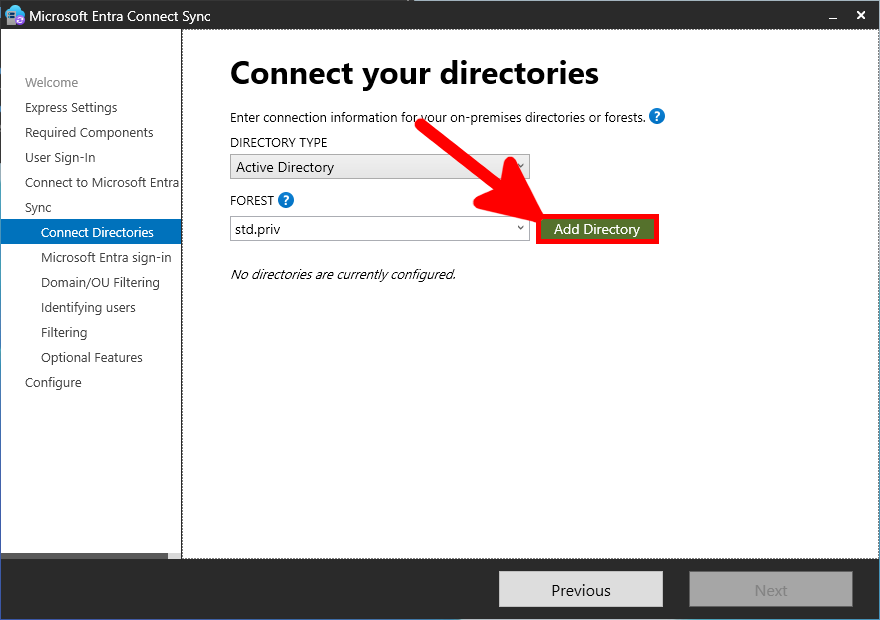

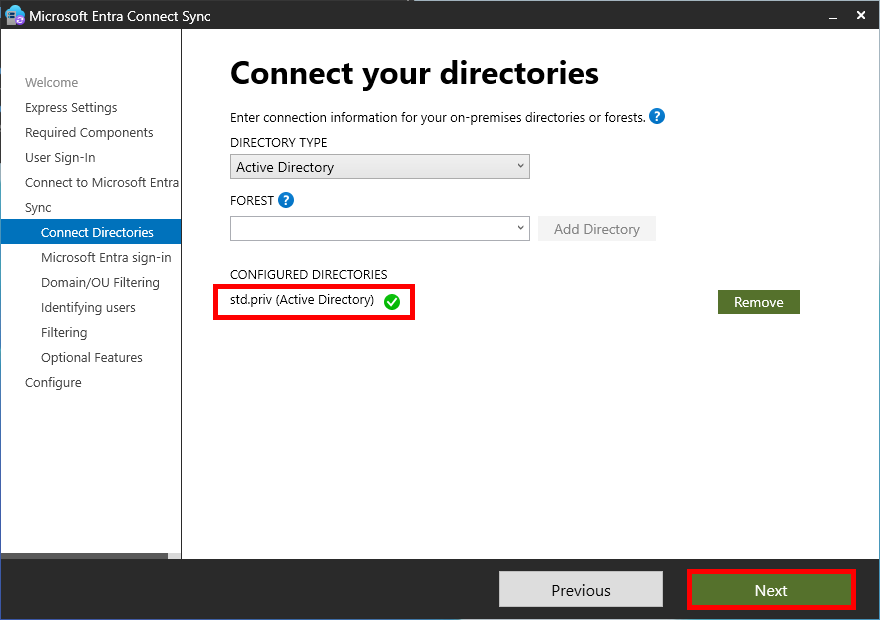

- Sur la page "Connect your directories", sélectionnez la "forêt" du site local, puis cliquez sur "Add Directory" :

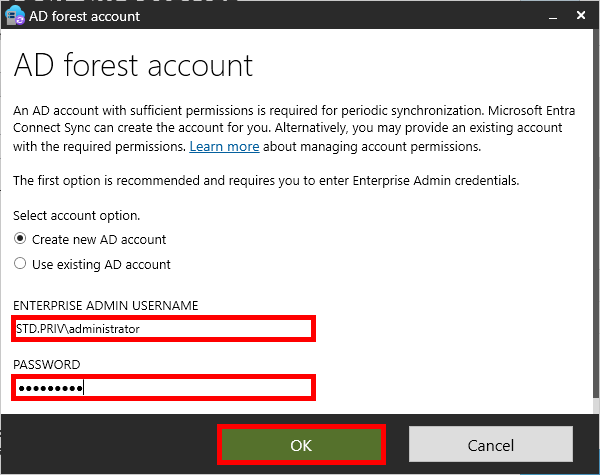

- Dans la fenêtre "AD forest account", sélectionnez l'option "Create New AD Account", et entrez votre nom d'utilisateur et mot de passe administrateur de domaine pour créer automatiquement un compte qui sera utilisé pour synchroniser les comptes utilisateurs et mots de passe :

- Le domaine on-premise devrait apparaître :

- Comme mon domaine on-premise est std.priv, nous ne pouvons pas utiliser userPrincipalName comme attribut sur la page de configuration de connexion de Entra ID, veuillez vous assurer que la valeur mail est sélectionnée dans la liste déroulante USER PRINCIPAL NAME. Cochez également la case Continue without matching all UPN suffixes to verified domains et cliquez sur "Next" :

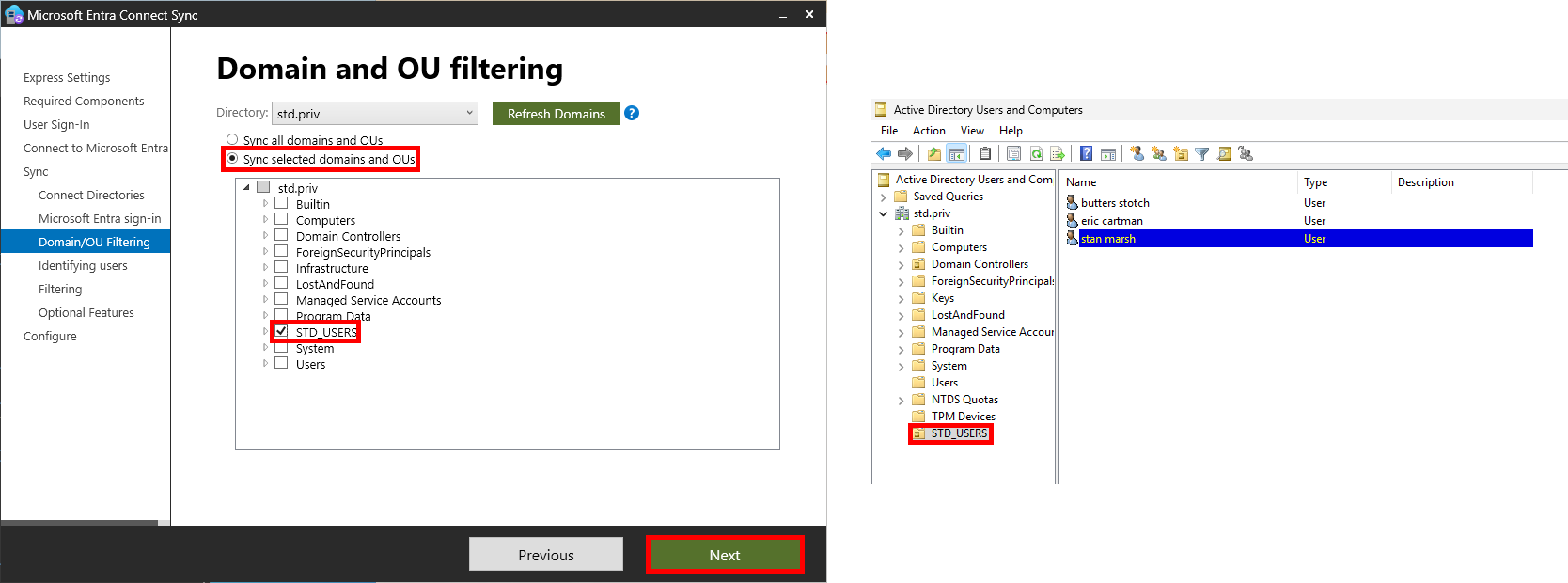

- Sur la page "Domain and OU filtering", sélectionnez "Sync selected domains and OUs" et développez votre domaine. Ensuite, cochez l'OU Active Directory contenant les comptes utilisateurs que vous souhaitez synchroniser :

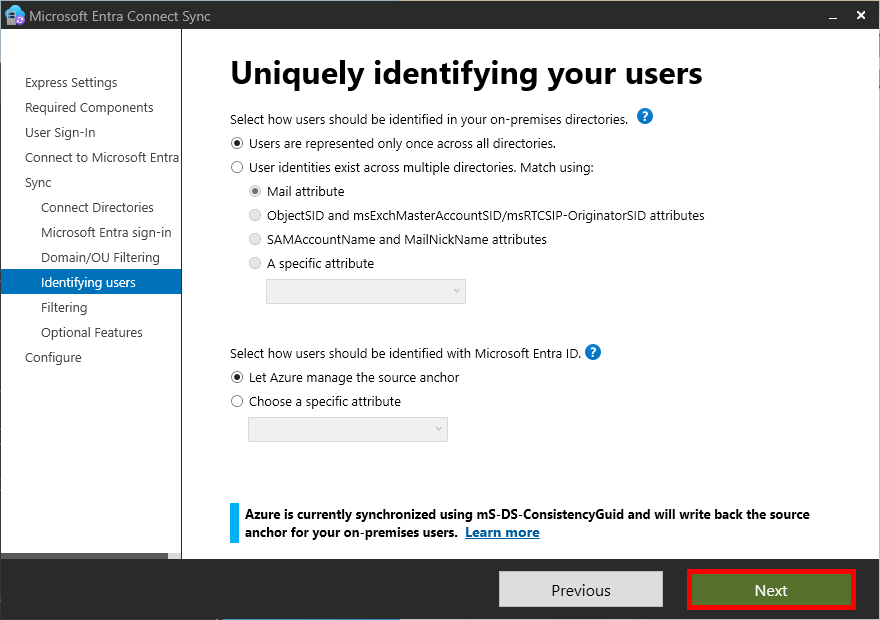

- Sur la page "Uniquely identifying your users", cliquez sur "Next" :

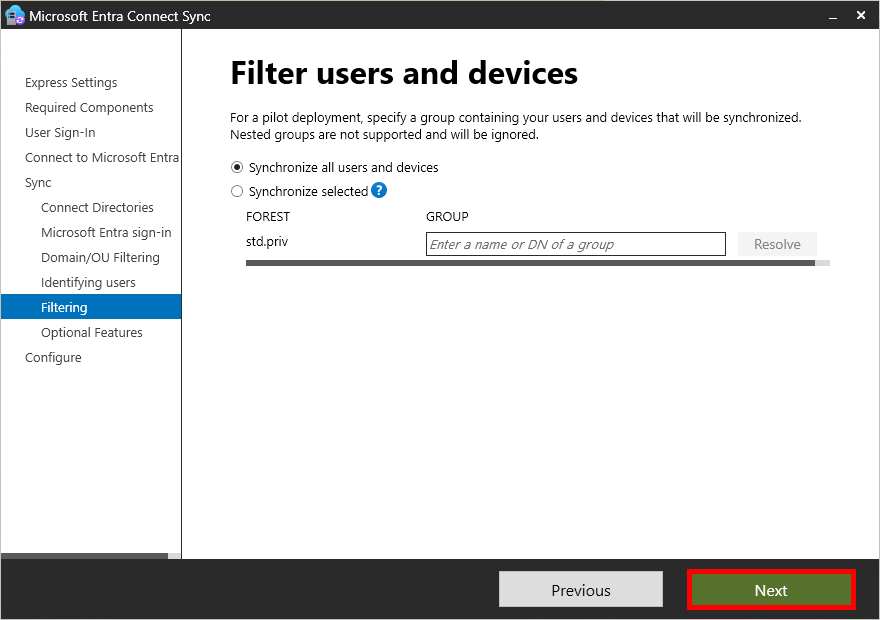

- Sur la page "Filter users and devices", cliquez sur "Next" :

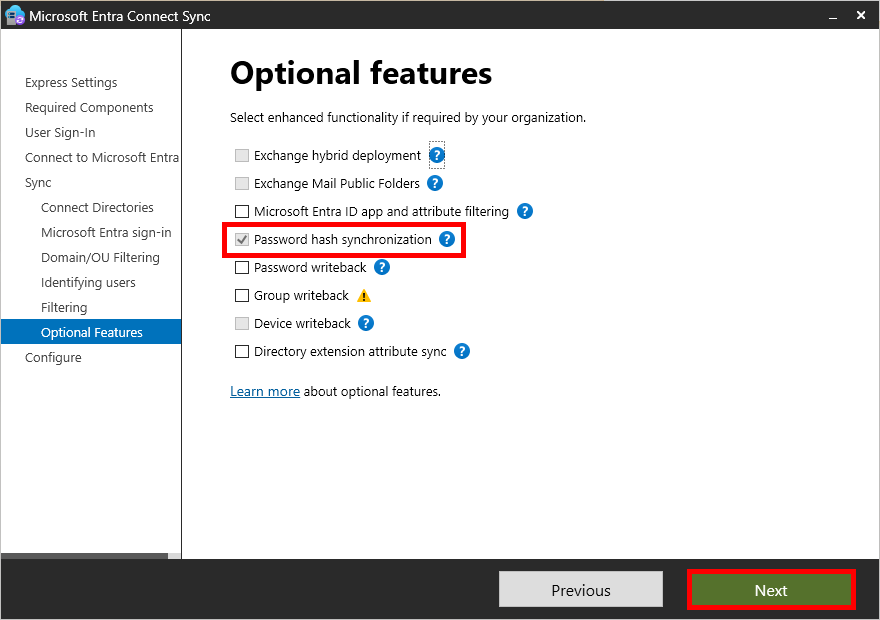

- Sur la page "Optional features", "Password hash synchronization" doit être sélectionnée. Cliquez sur "Next" :

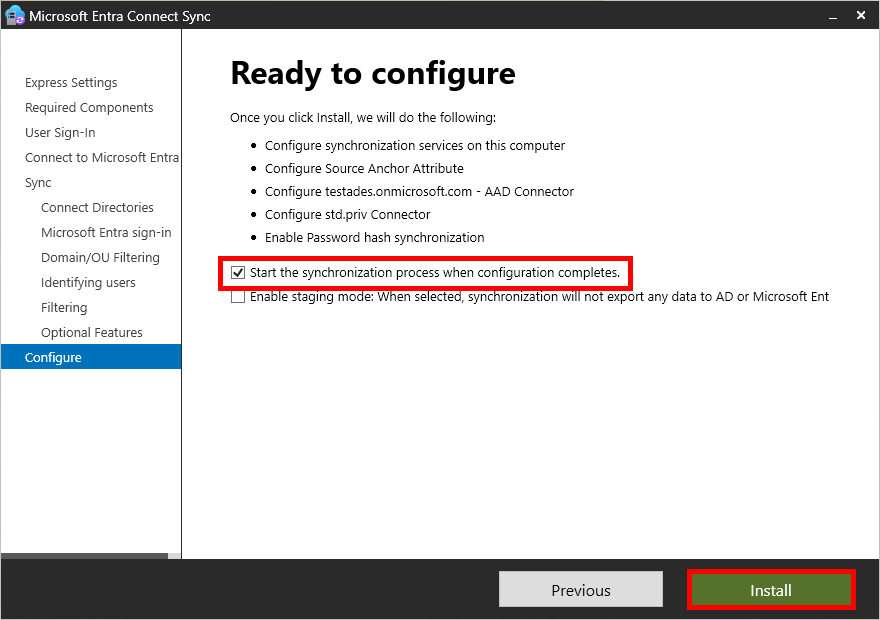

- Sur la page "Ready to configure", cochez "Start the synchronization process when configuration completes", puis cliquez sur "Install" :

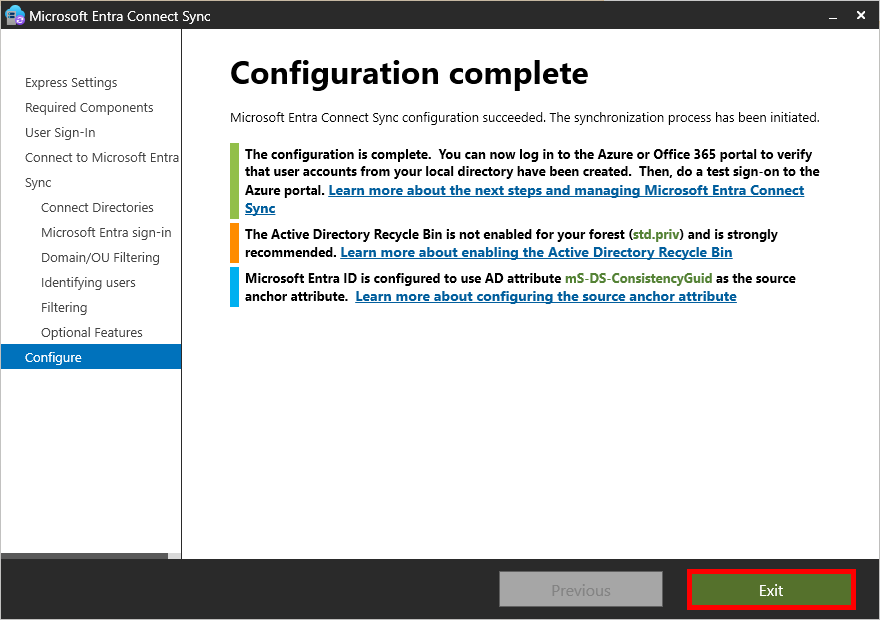

- Une fois l'installation terminée, cliquez sur "Exit" :

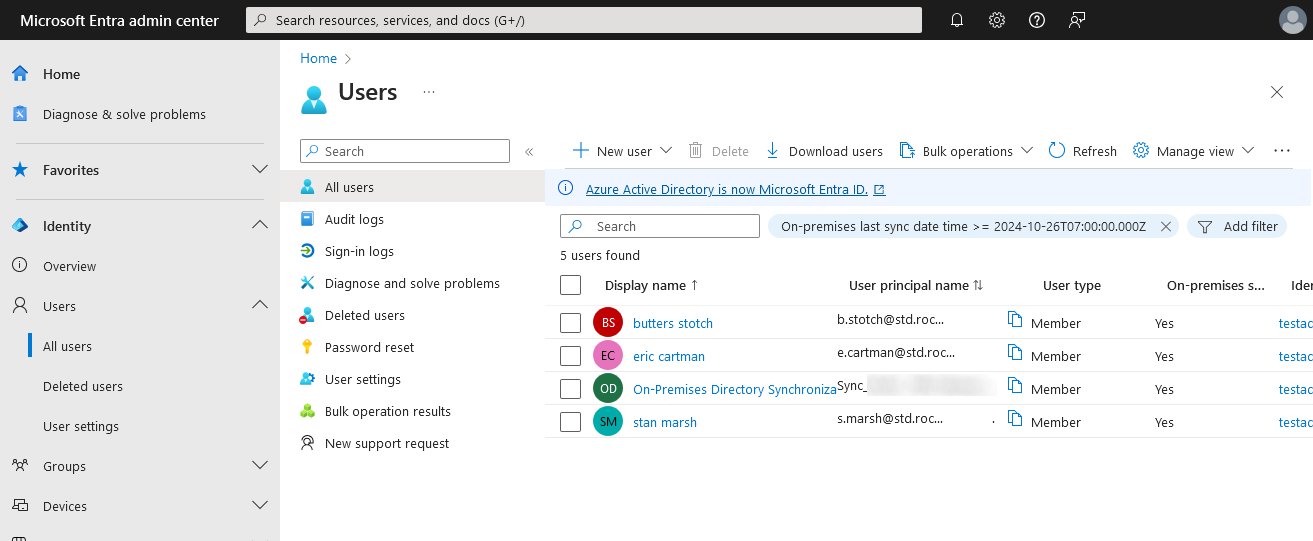

- Connectez-vous à Entra ID et vérifiez que vos comptes utilisateurs ont été créés :

- Notez que vous pouvez effectuer une synchronisation manuelle avec cette commande PowerShell (utilisez le paramètre Policytype Initial pour effectuer une synchronisation complète) :

PS C:\> Start-ADSyncSyncCycle -PolicyType Delta