Mes notes personnelles sur Microsoft Active Directory : Commandes, configuration et meilleures pratiques

- Mise à jour le 25 janv. 2025

Intro

Je mettrai ici toutes les notes que j'ai sur Active Directory. Ce sera principalement un rappel pour moi, mais j'espère que ça pourra s'avérer utile pour d'autres. Bonne lecture !

Paramètres DNS

Je ne me rappelle jamais dans quel ordre il faut paramétrer les DNS.

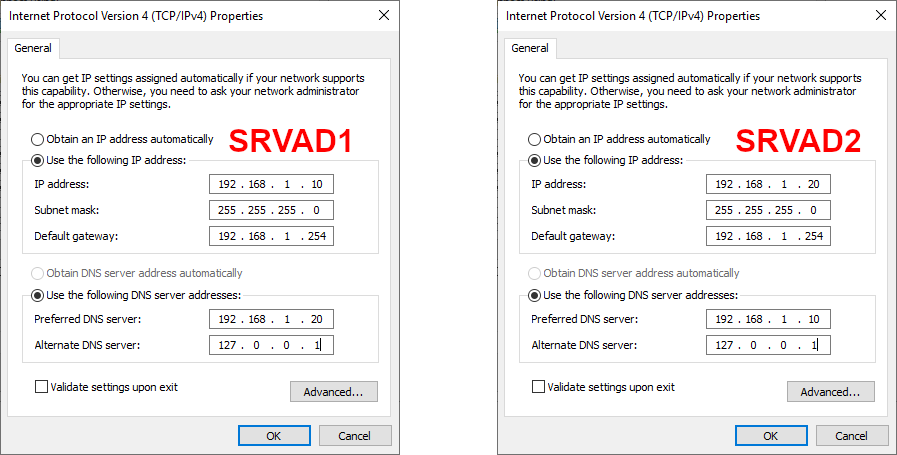

Disons que l'on dispose de deux serveurs AD :

- SRVAD1 : 192.168.1.10

- SRVAD2 : 192.168.1.20

Quelle doit être la configuration des dns? La réponse est :

Commandes

Tests

- Analyse l'état des contrôleurs de domaines et signale tout problème pour faciliter le dépannage :

PS C:\ > dcdiag

- Exécuter uniquement les tests dns, de réplications ou netlogons :

PS C:\ > dcdiag /test:dns

PS C:\ > dcdiag /test:replications

PS C:\ > dcdiag /test:netlogons

- Afficher l'état de la réplication :

PS C:\ > repadmin /showrepl

- Identifier les contrôleurs de domaines qui échouent dans la réplication :

PS C:\ > repadmin /replsum

Autres

- Synchronise un contrôleur de domaine avec tous ses partenaires de réplication :

PS C:\ > repadmin /syncall

Déplacer les rôles fsmo

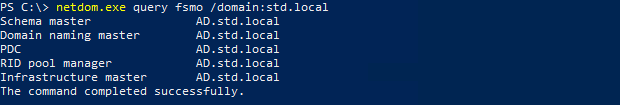

- Afficher la liste des détenteurs de rôles de maître d'opérations avec le nom des serveurs associés :

PS C:\ > netdom query /domain:std.local fsmo

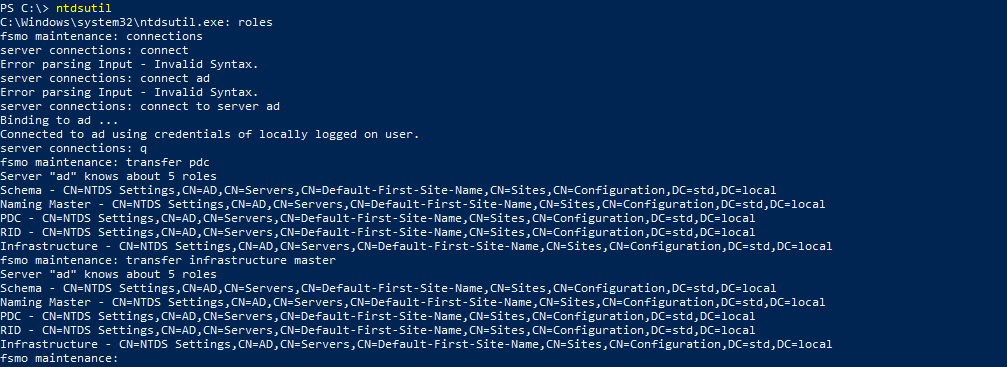

Méthode Dos (ancienne)

PS C:\ > ntdsutil

ntdsutil:

ntdsutil: roles

fsmo maintenance:

fsmo maintenance: connections

server connections:server connections: connect to server SRVAD

Binding to ad ...

Connected to ad using credentials of locally logged on user.

server connections:

server connections: q

fsmo maintenance:

Transfer naming master

Transfer infrastructure master

Transfer PDC

Transfer RID master

Transfer schema master

Méthode PowerShell (Nouvelle)

- Vérifier la configuration :

PS C:\ > Get-ADDomainController -Server SRVAD | Select-Object -ExpandProperty OperationMasterRoles

PS C:\ > Get-ADForest std.local -Server SRVAD | format-list schemamaster,domainnamingmaster

- Transférer tous les rôles fsmo en une seule commande :

PS C:\ > Move-ADDirectoryServerOperationMasterRole -Identity SRVAD -OperationMasterRole pdcemulator,ridmaster,infrastructuremaster,schemamaster,domainnamingmaster

Renommer un DC

⚠️ Le processus consistant à renommer un DC est une opération sensible, assurez-vous donc de disposer d'au moins une sauvegarde et/ou d'un second contrôleur de domaine avant d'effectuer tout changement. ⚠️

Vérifications :

- Liste le nom principal ou tout autre nom alternatif :

PS C:\ > Netdom computername SRVAD /ENUMerate

- Vérifie s'il existe un enregistrement DNS et un service principal name (SPN) pour un nom d'ordinateur :

PS C:\ > Netdom computername SRVAD /verify

Rapide mais dangereux :

Ici nous demandons directement le changement de nom, si le processus échoue nous pouvons briquer notre DC.

- Renomer le DC :

PS C:\ > netdom renamecomputer SRVOLD /NewName:SRVAD

Plus lent mais moins dangereux :

Ici nous ajoutons un nom secondaire au préalable pour toujours disposer d'un nom valide en cas d'échec.

- Ajout d'un nom secondaire :

PS C:\ > Netdom computername SRVAD /add:SRVAD2.std.local

- >Faire du nom secondaire le nom principal :

PS C:\ > Netdom computername SRVAD /makeprimary:SRVAD2.std.local

- Supprimer l'ancien nom :

PS C:\ > Netdom computername SRVAD2 /remove:SRVAD.std.local

Durcir son Active Directory

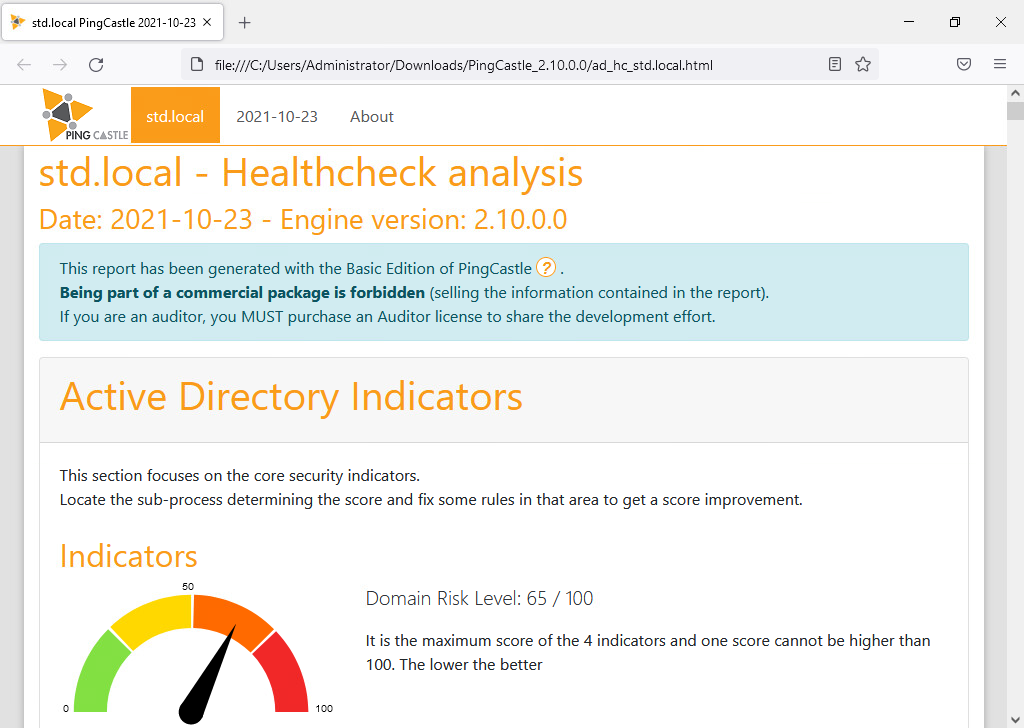

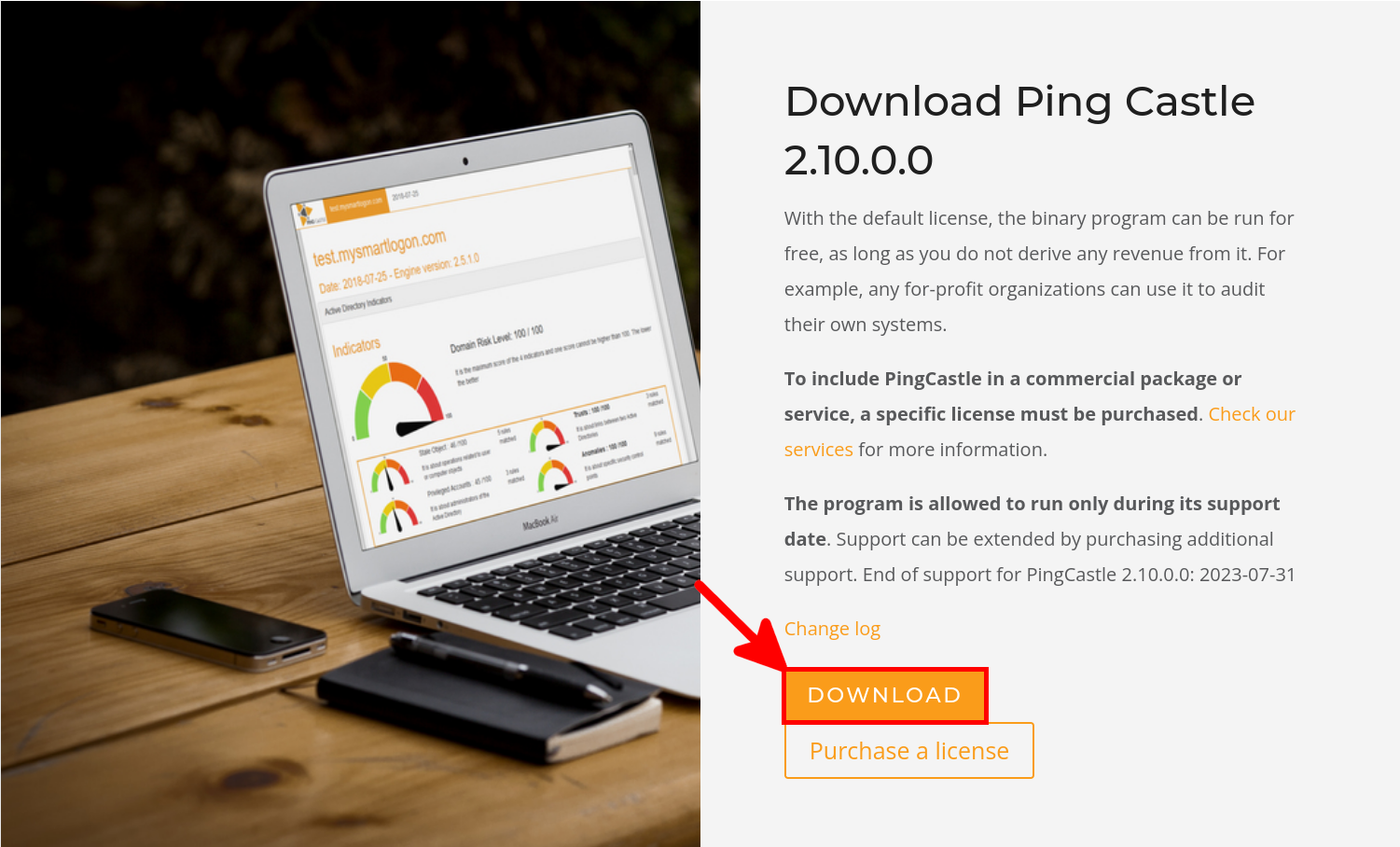

Dans sa configuration par défaut Active Directory n'est pas vraiment sécurisé, afin de durcir sa configuration nous pourrons utiliser l'outil PingCastle.

- Aller sur page officielle et télécharger l'outil :

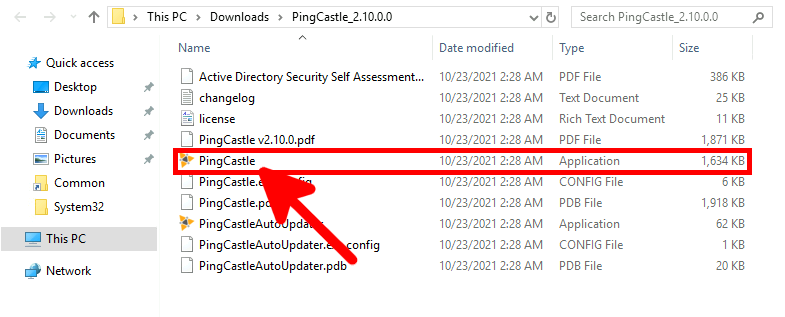

- Décompresser l'archive et double cliquer sur PingCastle.exe pour démarrer le programme :

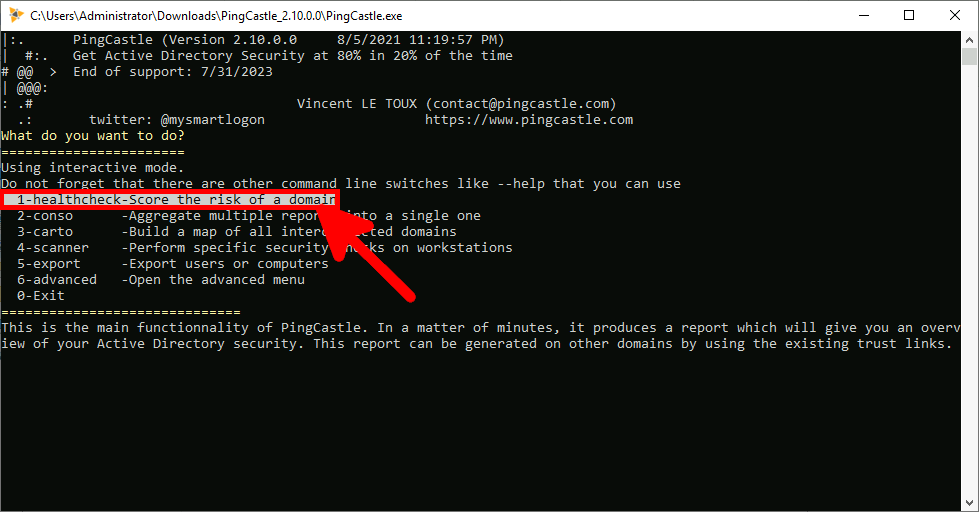

- Appuyer sur entrée pour lancer le healtcheck-Score :

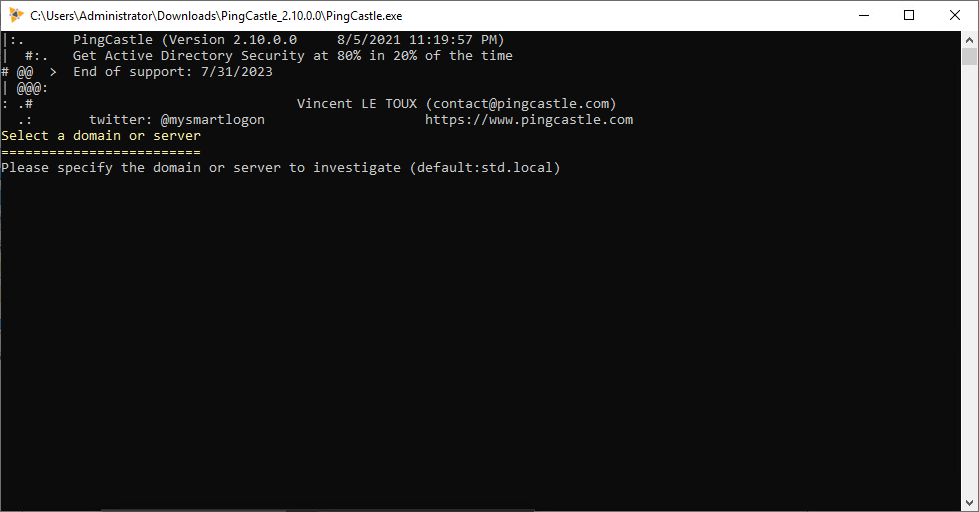

- Appuyer de nouveau sur entrée pour lancer l'investigation :

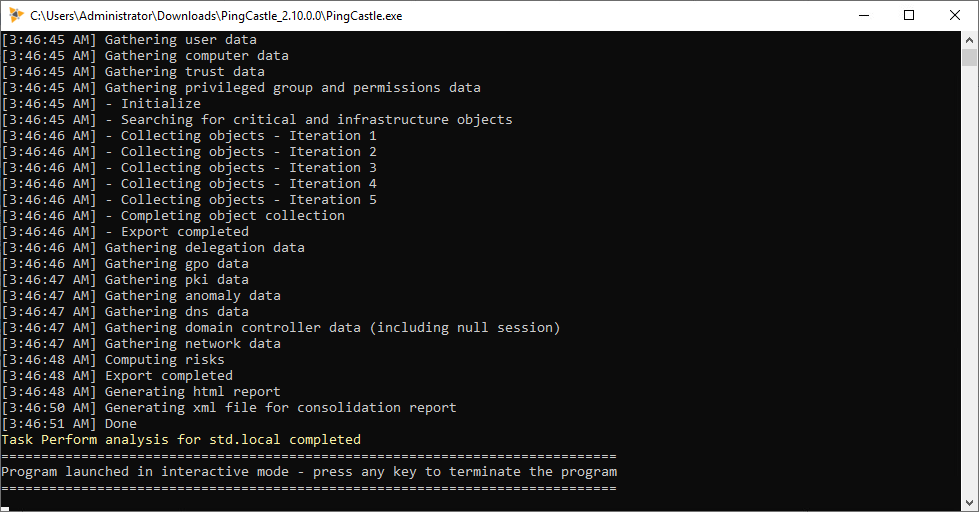

- Une fois la tache terminée presser une dernière fois sur entrée pour fermer l'outil :

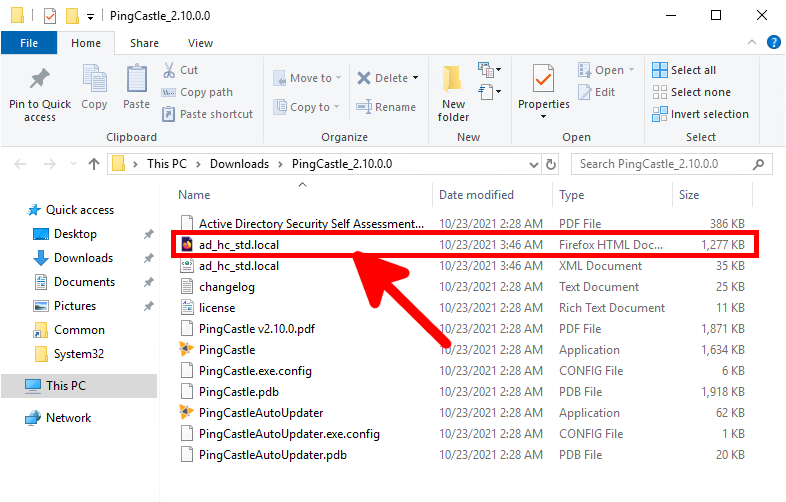

- Retourner dans le dossier décompressé et ouvrir le rapport html :

- Lire le rapport html afin de corrifer les failles potentielles :