Bloquer l’exécution du Windows Store et d'autres applications avec une GPO

- Mise à jour le 27 juin 2025

Dans une entreprise, en tant qu'administrateur système responsable, on ne souhaite pas que les utilisateurs puissent installer ou exécuter n'importe quel programme sur leurs postes informatique (oui ils sont souvent mal éduqués). Windows Store est une porte ouverte sur ce type de comportement, il peut donc être utile d'empécher les utilisateurs de pouvoir simplement l'ouvrir.

Et c'est justement ce que nous allons voir dans cet article (comme tu es chanceux ami lecteur!). En fait la méthode décrite ici peut fonctionner pour bloquer n'importe quelle application.

Pour ce faire, nous allons utiliser les Stratégies de restriction logicielle (Seulement fonctionnel pour Windows 10) ou AppLocker (disponible pour Windows 10 et 11).

Création de la GPO

Depuis un serveur Active Directory nous créerons une nouvelle GPO.

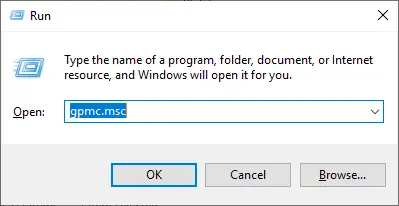

- Ouvrir la console Éditeur de gestion des stratégies de groupe :

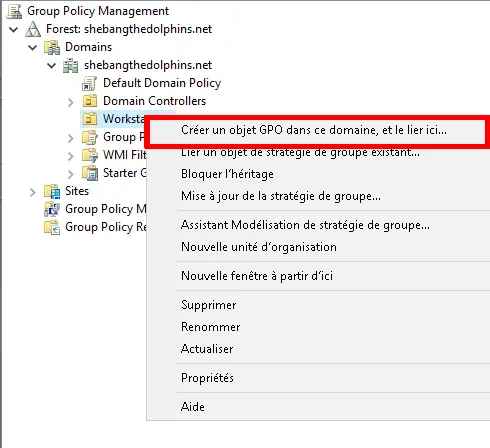

- Créer une nouvelle GPO et la lier dans l'OU où se trouvent les objets de type ordinateurs :

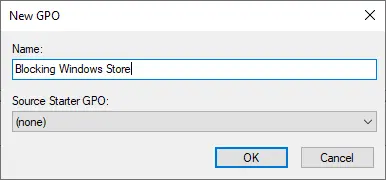

- Donner un nom à la GPO :

Utilisation des règles de restriction logicielle (SRP) (Windows 10)

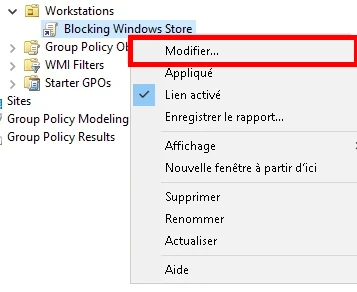

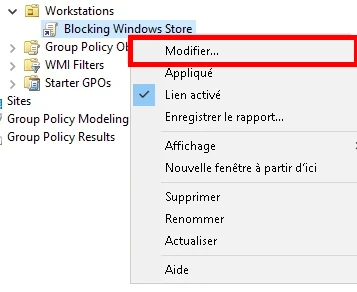

- Éditer la GPO :

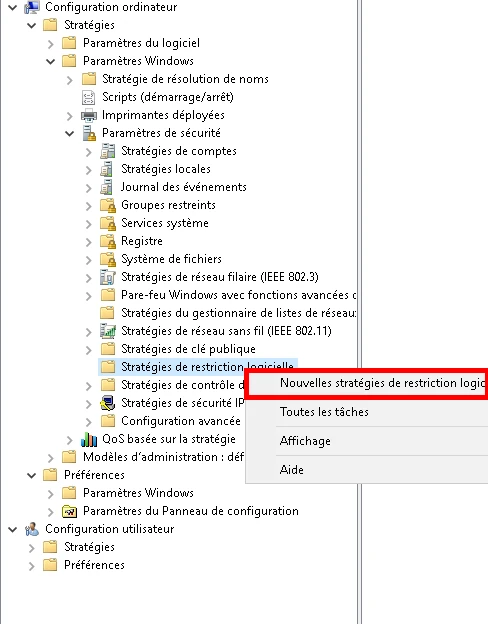

- Aller dans «Configuration ordinateur > Stratégies > Paramètres Windows > Stratégie de restriction logicielle». Faire un clic droit et cliquer sur Nouvelles stratégies de restrictions logicielle

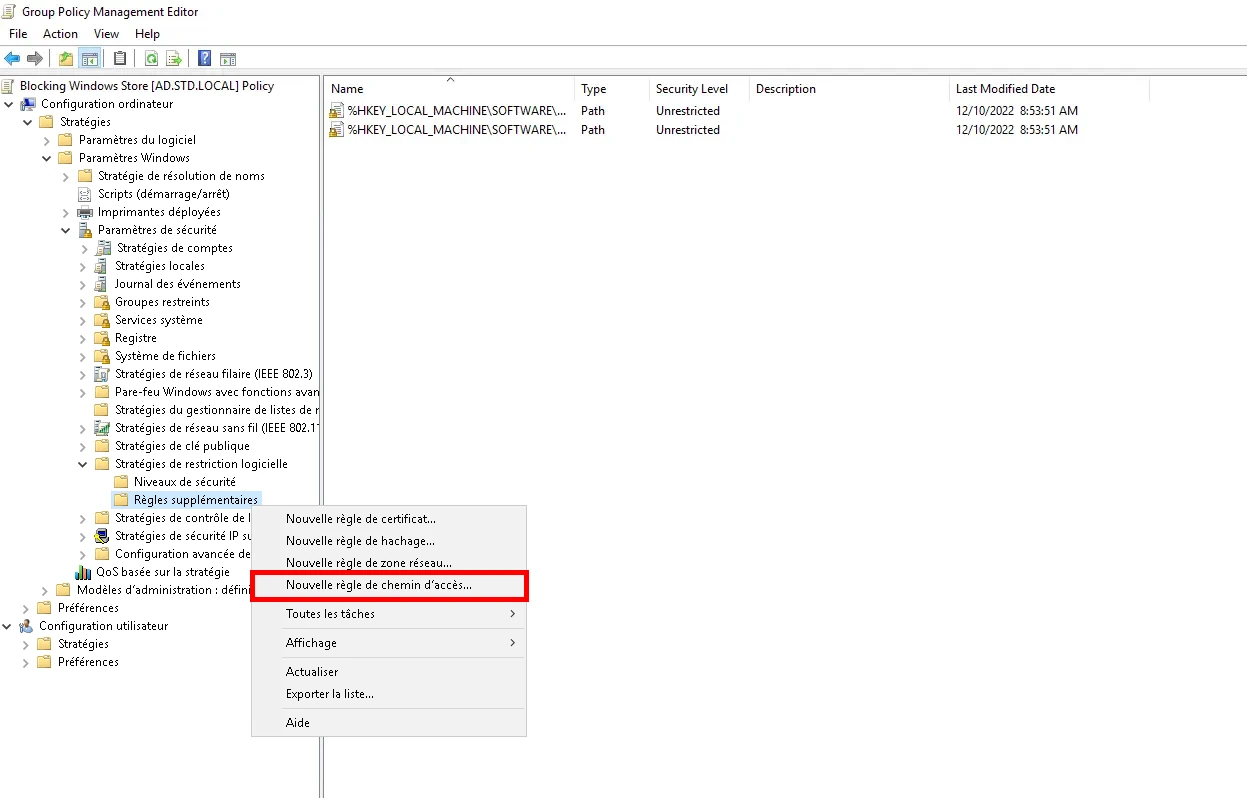

- Puis depuis Stratégies de restriction logicielle > Règles supplémentaires cliquer sur Nouvelle règle de chemin d'accès…

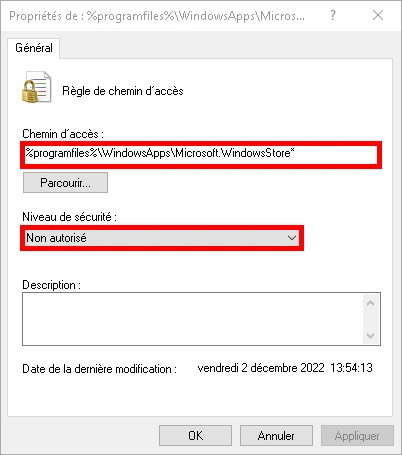

- Ajouter «

%programfiles%\WindowsApps\Microsoft.WindowsStore*» dans Chemin d'accès puis sélectionner «Non autorisé» au niveau de Niveau de sécurité :

Utilisation d'AppLocker (Windows 11)

Depuis les dernières versions de Windows 11, Microsoft a complètement désactivé la fonctionnalité Software Restriction Policies. En fait, cette fonctionnalité est annoncée comme dépréciée depuis la version Windows 10 build 1803. Nous pouvons toujours empêcher les utilisateurs de lancer des applications spécifiques en utilisant AppLocker, qui est l'évolution du Software Restriction Policies.

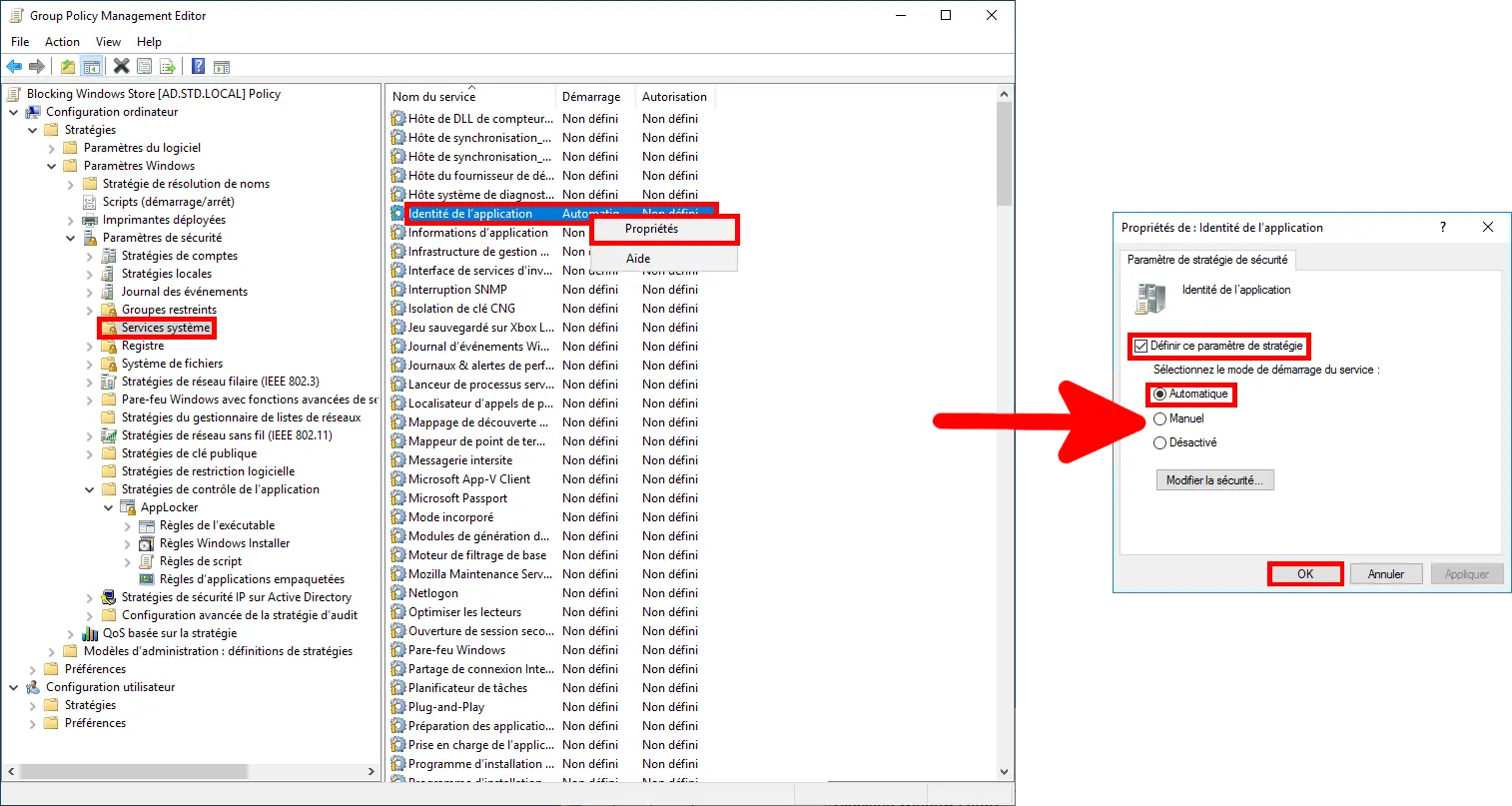

Enable Application Identity service

AppLocker fonctionne avec le service Identité de l'application. Ce service doit donc être en cours d'exécution pour qu'AppLocker puisse fonctionner. On pourra utiliser une GPO pour forcer le service à démarrer automatiquement.

- Pour ce faire, nous allons forcer son exécution en paramétrant ce service dans «Configuration de l'ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Services système» depuis la même GPO :

Fichier de règles XML

Nous allons devoir nous connecter à un ordinateur Windows 11 dans le but de générer les règles AppLocker par défaut qui seront ensuite importées dans notre GPO.

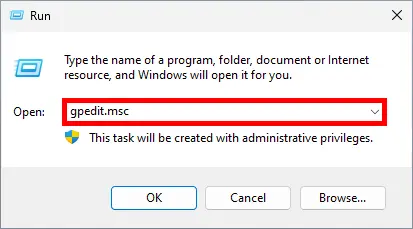

- Ouvrir l'éditeur de stratégie de groupe de la machine :

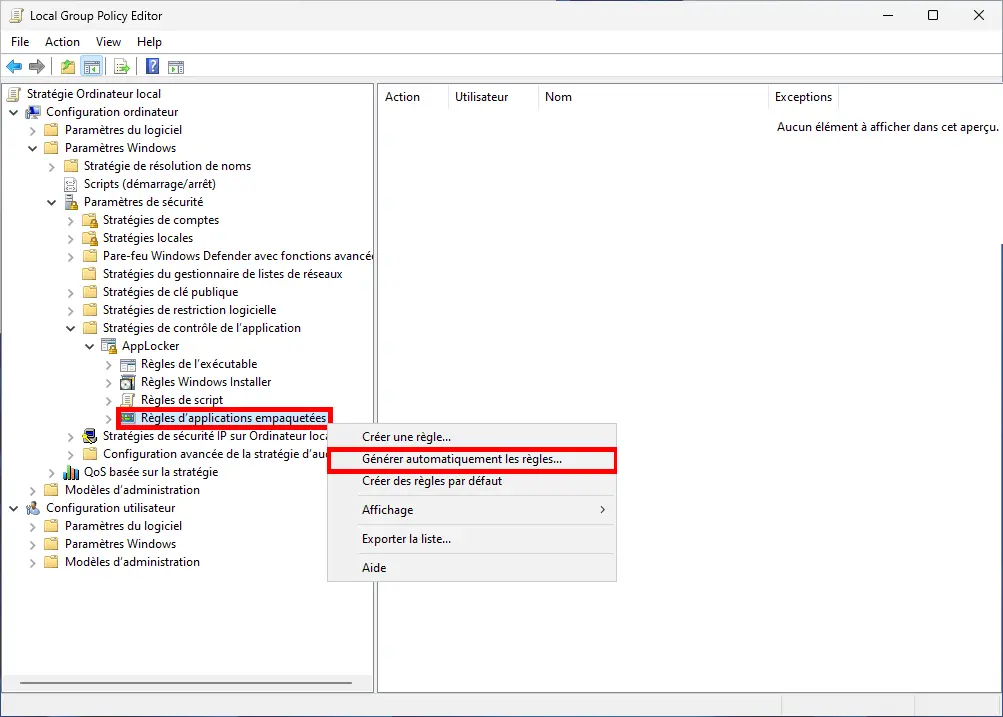

- Aller dans «Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégies de contrôle de l'application > AppLocker > Règles d'applications empaquetées». Faire un clic droit sur Règles d'applications empaquetées et sélectionner Générer automatiquement les règles…

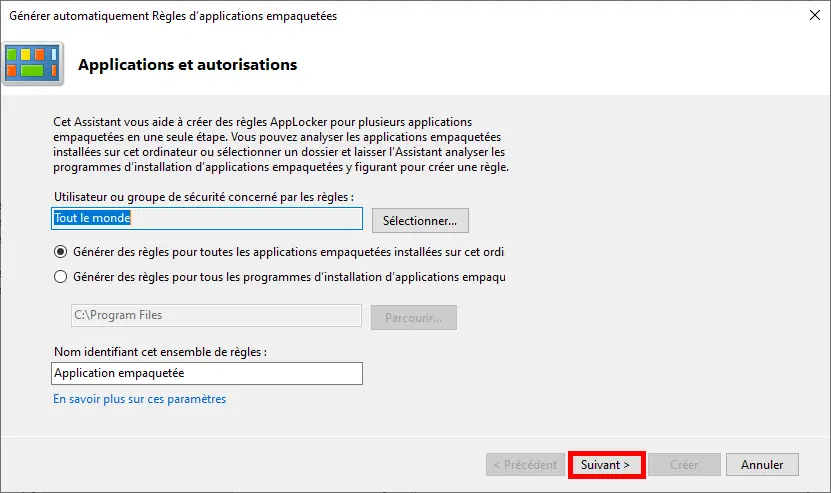

- Laisser les valeurs par défaut et cliquer sur Suivant :

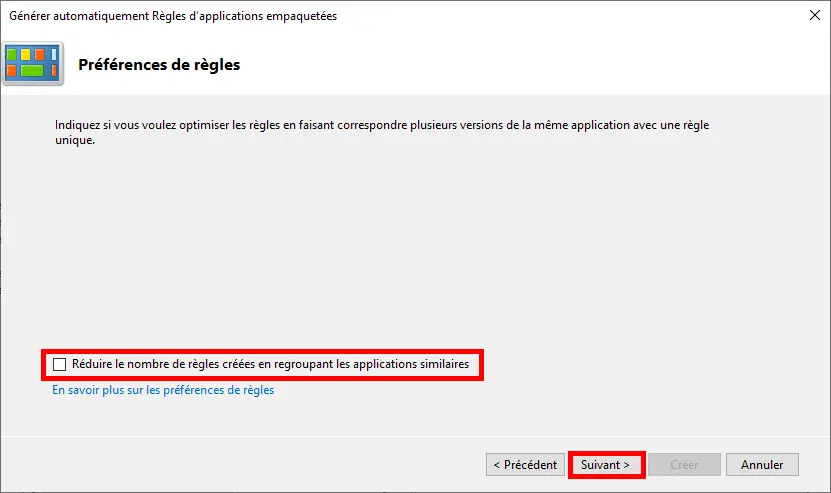

- Décocher la case "Réduire le nombre de règles" et cliquer sur Suivant :

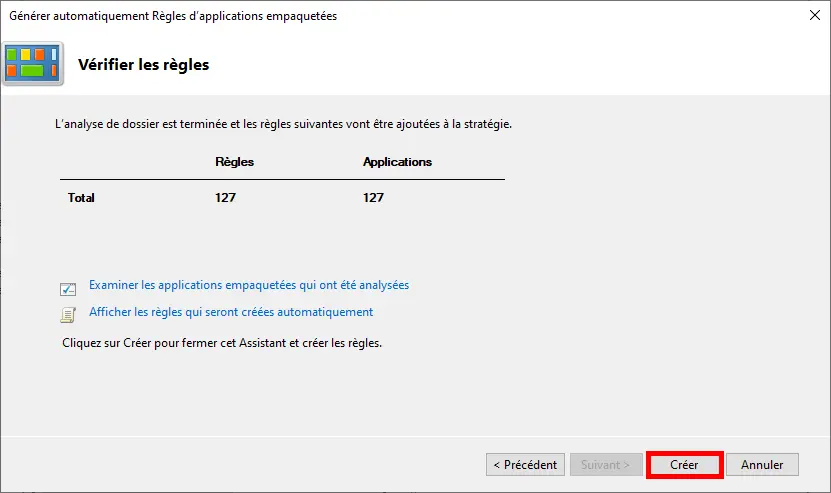

- Après l'analyse, cliquer sur Créer pour remplir les règles :

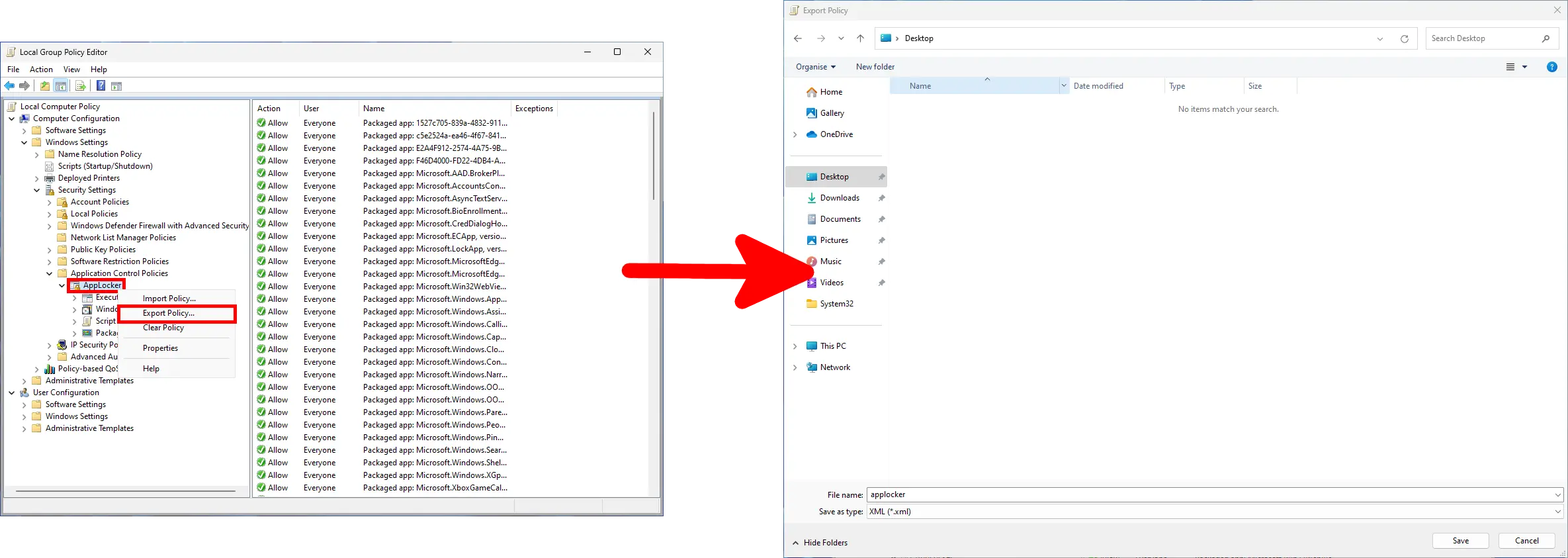

- Une fois les règles créées, exporter la politique AppLocker en fichier XML et le copier sur le serveur Active Directory :

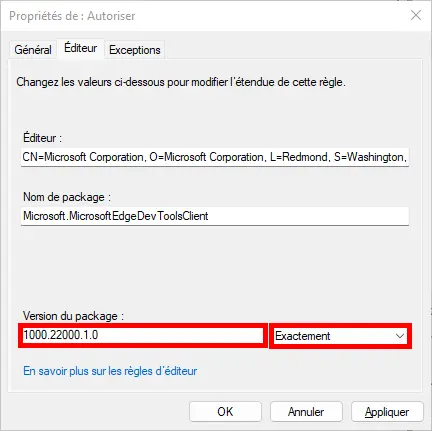

- Le problème avec le fichier brut exporté est qu'il précise une version spécifique pour chaque application:

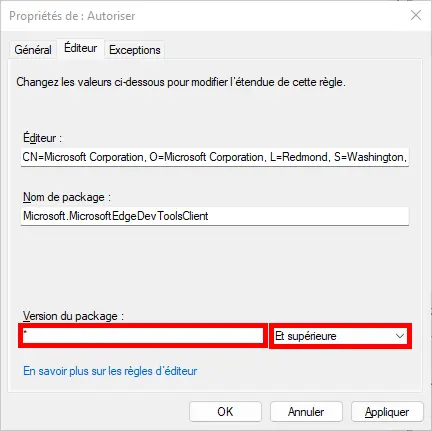

- Or, nous souhaitons que les règles matchent avec toutes les versions possibles, c'est à dire avoir le paramétrage suivant :

- Pour éviter de modifier manuellement les centaines de règles, on pourra générer un nouveau fichier xml modifié, avec la commande PowerShell suivante :

PS C:\> $(Get-Content .\AppLocker.xml -Raw -Encoding UTF8) -replace ".*BinaryVersionRange LowSection.*",' <BinaryVersionRange LowSection="*" HighSection="*" />' | Out-File -FilePath .\AppLocker_modifie.xmlSinon télécharger mon fichier xml modifié ici : AppLocker.xml.

Bloquer une WindowsApp

Nous allons voir ici comment faire pour bloquer la Windows App Windows Store.

- Modifier le GPO précédemment créé :

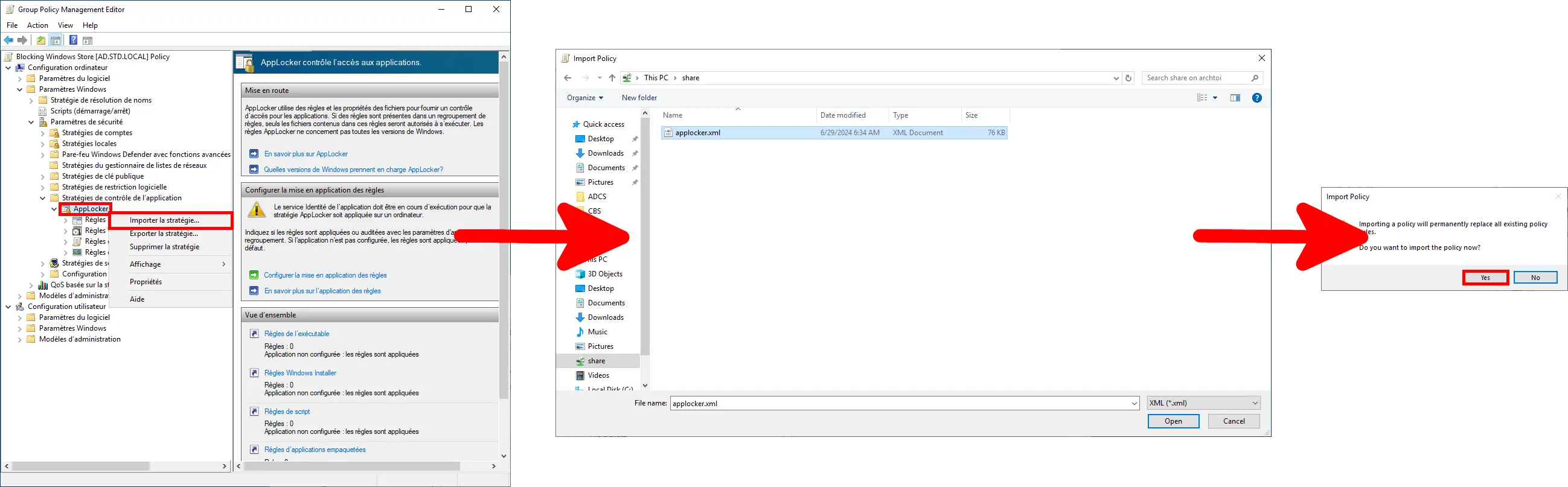

- Aller dans «Configuration de l'ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Politiques de contrôle des applications». Faire un clic droit sur AppLocker et sélectionner Importer une politique… pour ajouter le fichier XML précédemment généré :

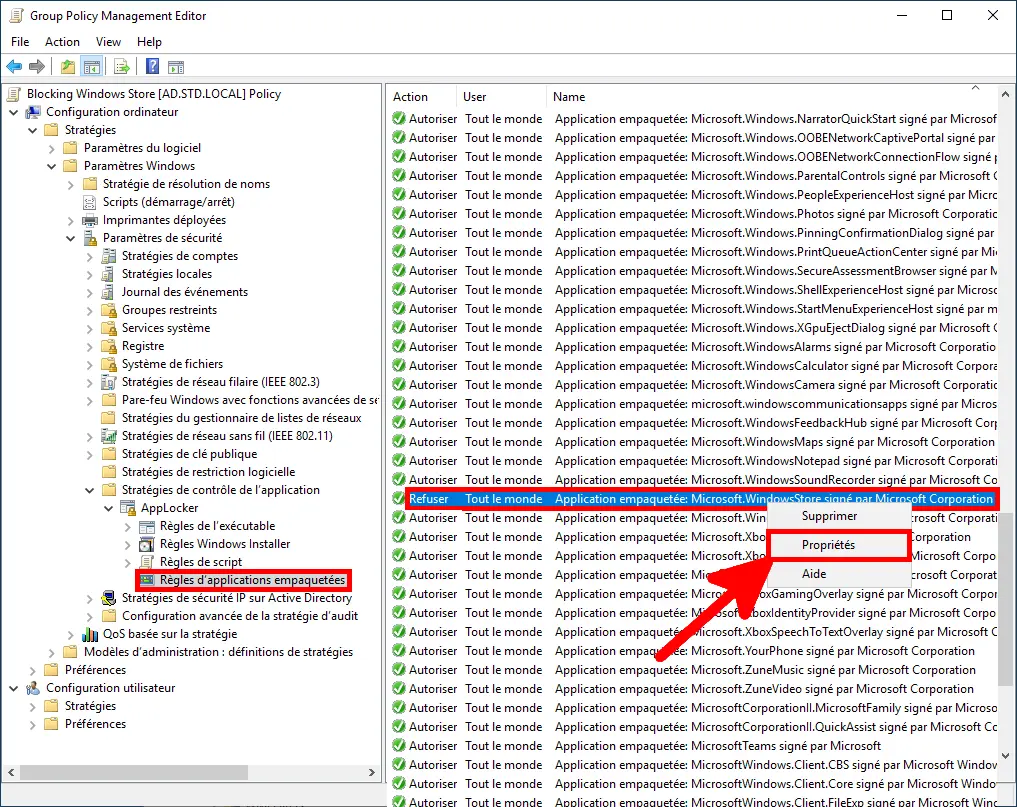

- Une fois importé, aller dans Règles des applications empaquetées et modifier la règle

Microsoft.WindowsStore(noter que l'on peut bloquer n'importe quelle application Windows listée, comme les jeux, Xbox, Zune, etc…) :

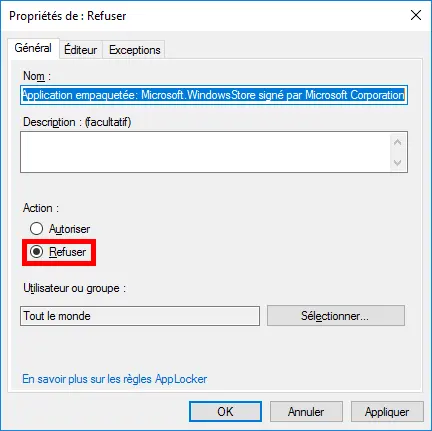

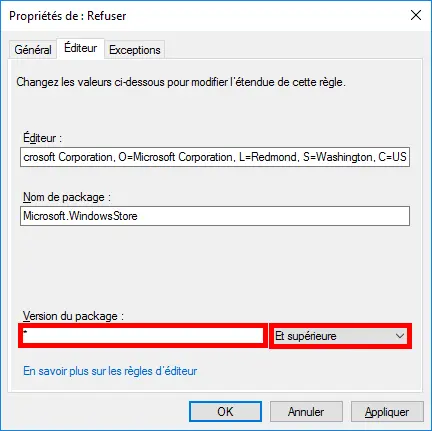

- Sélectionner Refuser puis aller dans l'onglet Éditeur :

- Dans l'onglet Éditeur, vérifier que la version du package est paramétrée en

*et que Et supérieure est sélectionné. Enfin, cliquer sur OK :

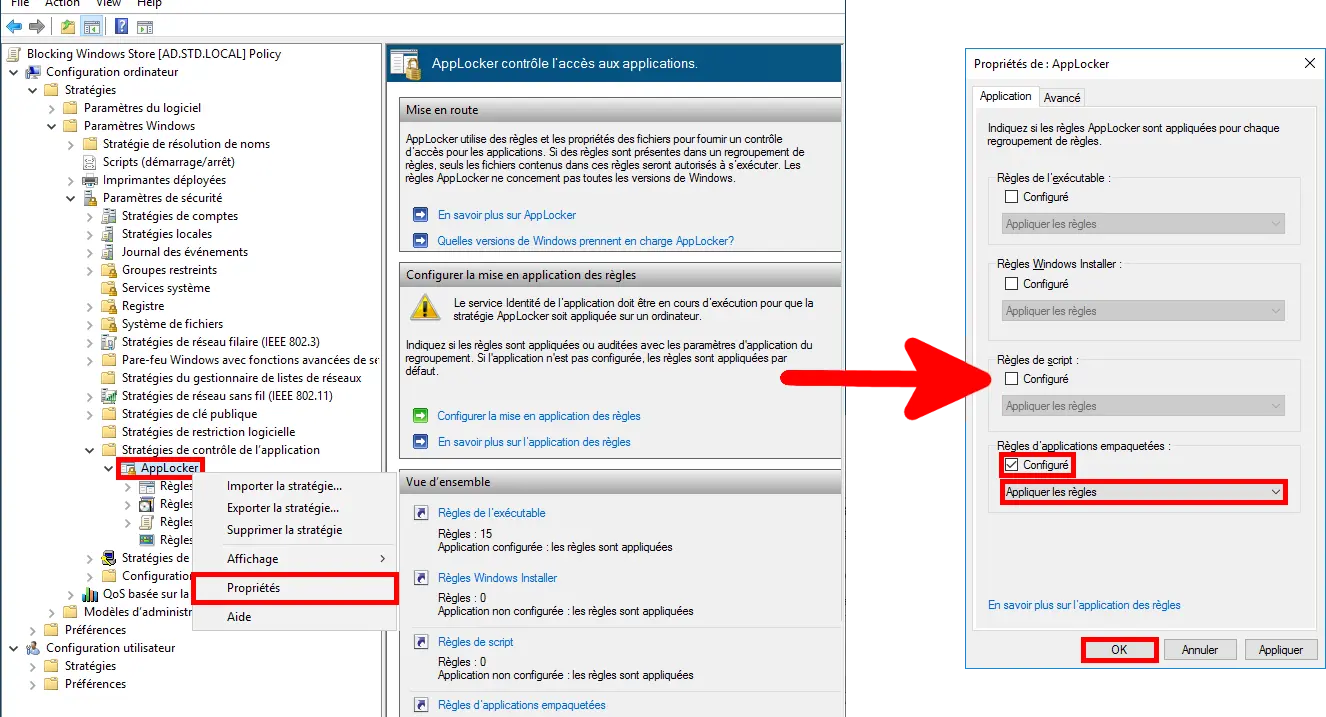

- Enfin, cocher la case

Configuréet sélectionnerAppliquer les règlespour activer le blocage :

Bloquer une application

⚠️Note : Même si l'application à bloquer n'est pas une application Windows, on devra importer (via le fichier xml) et activer les Règles des applications empaquetées comme expliqué ci-dessus. Sinon, on risque de rencontrer des dysfonctionnements lors de l'activation des Règles exécutables d'AppLocker. Cela se traduit par l'impossibilité d'exécuter le menu démarrer de Windows ou toute application dépendant des WindowsApps. L'autre option consiste à créer une règle d'éditeur qui autorise toutes les applications Microsoft.⚠️

A titre d'exemple, nous verrons ici comment bloquer le navigateur/mouchard Chrome.

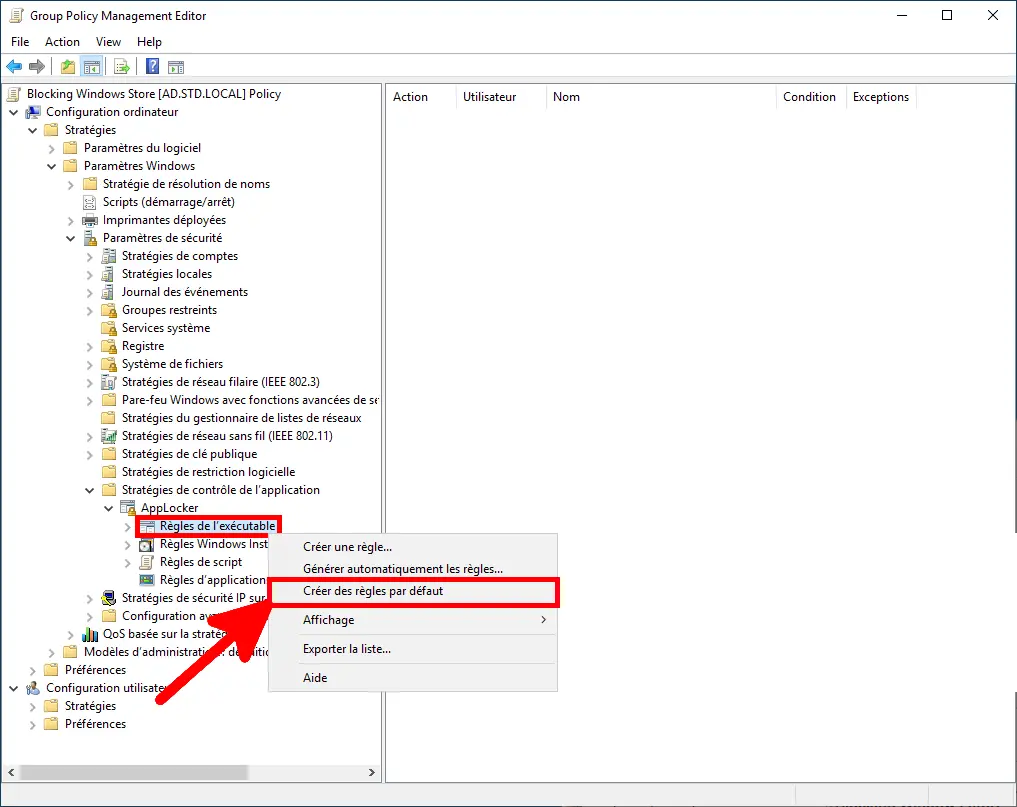

- D'abord, Créer des règles par défaut pour éviter de tout bloquer :

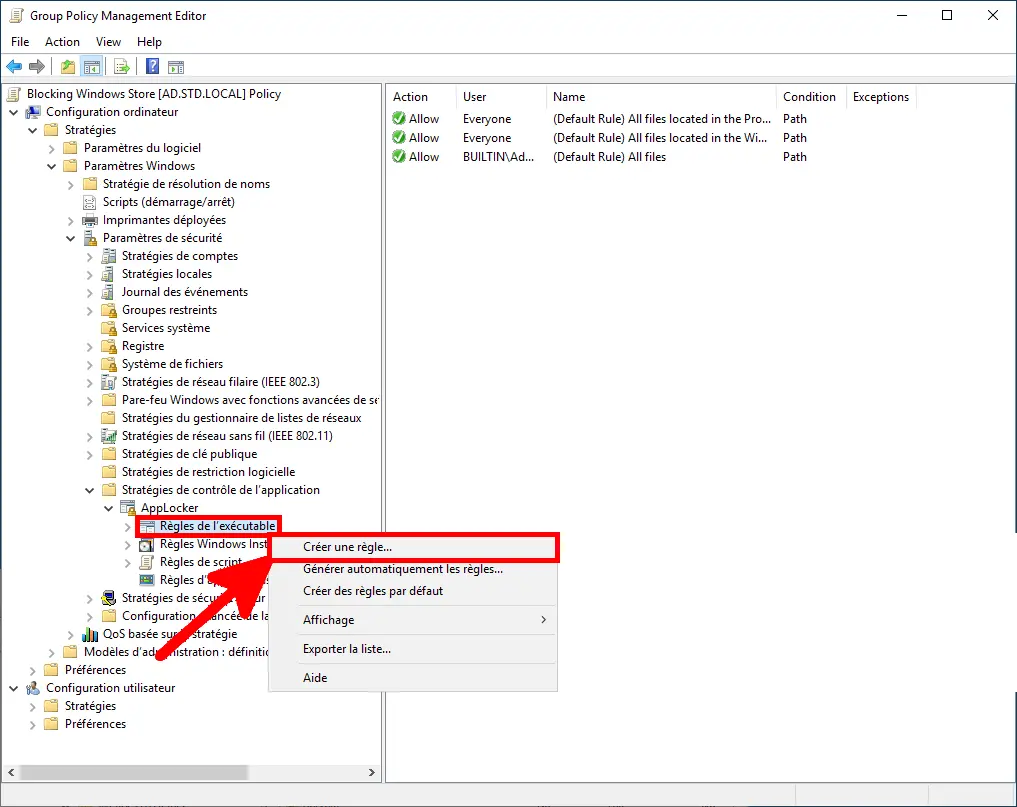

- Ensuite, Créer une règle… :

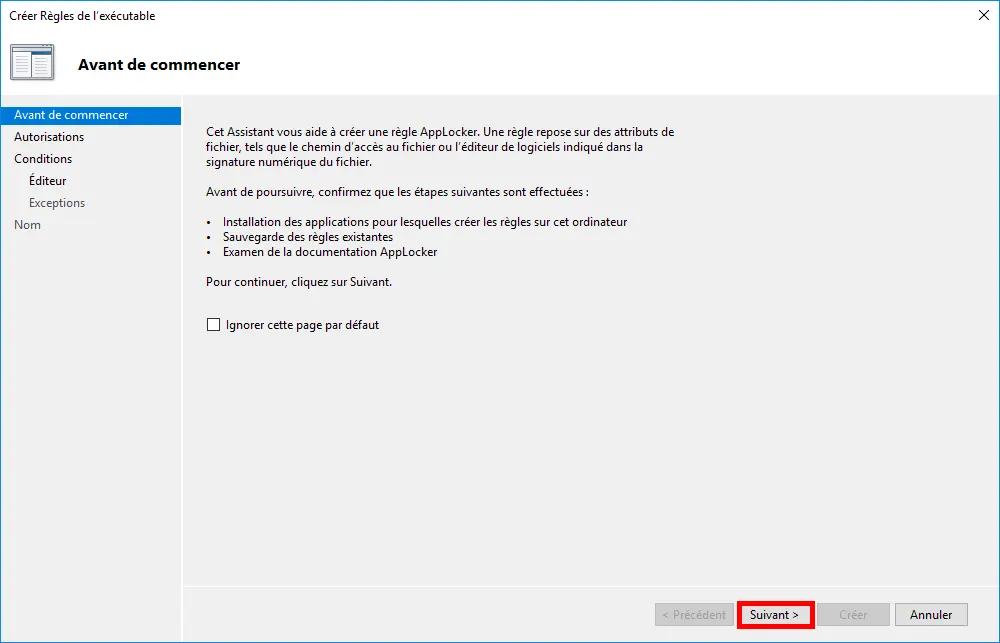

- Cliquer sur Suivant dans la première fenêtre :

- Sélectionner l'action Refuser :

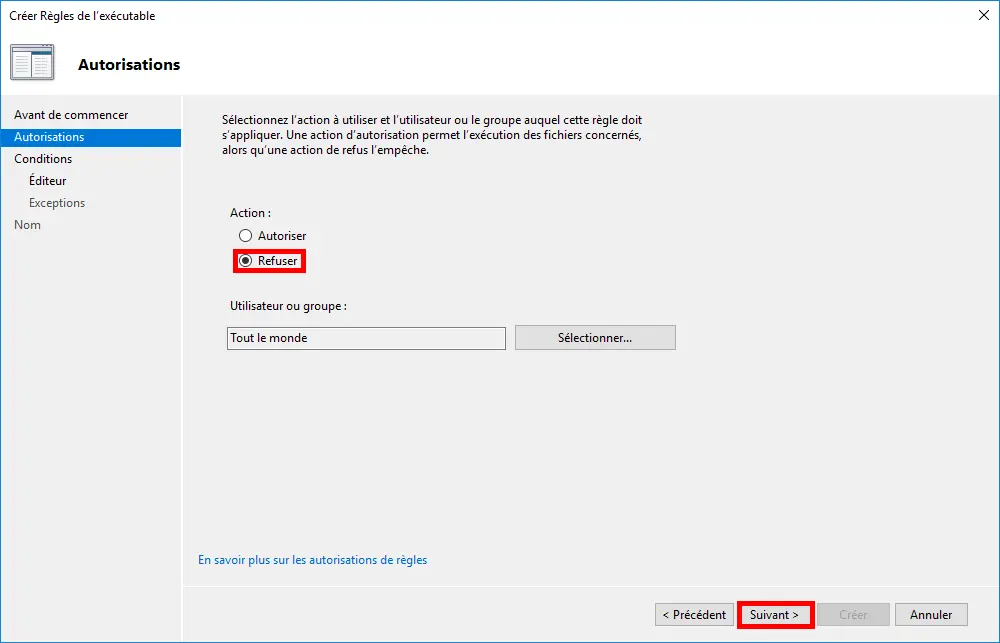

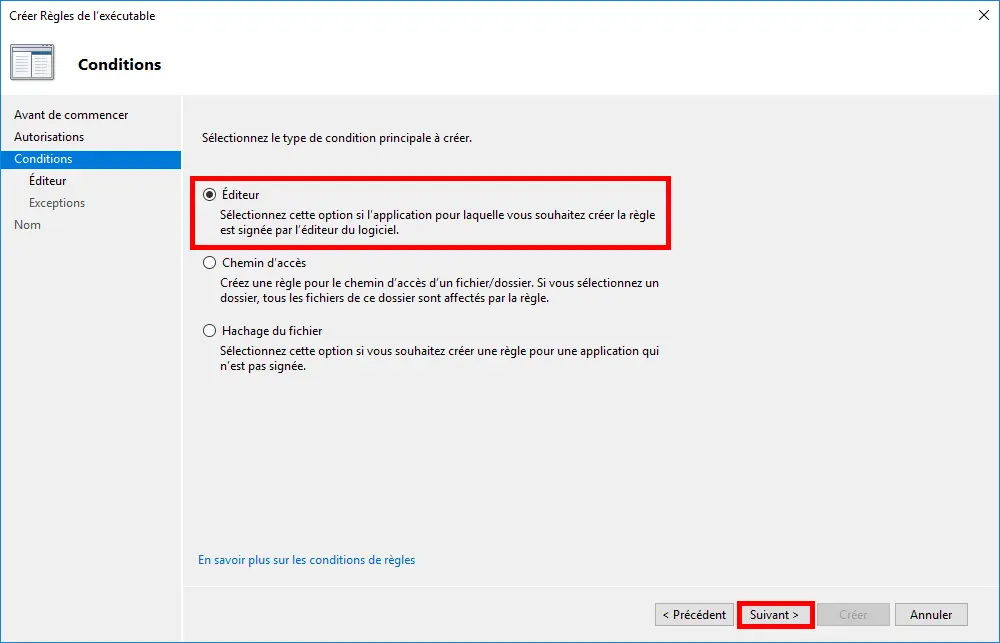

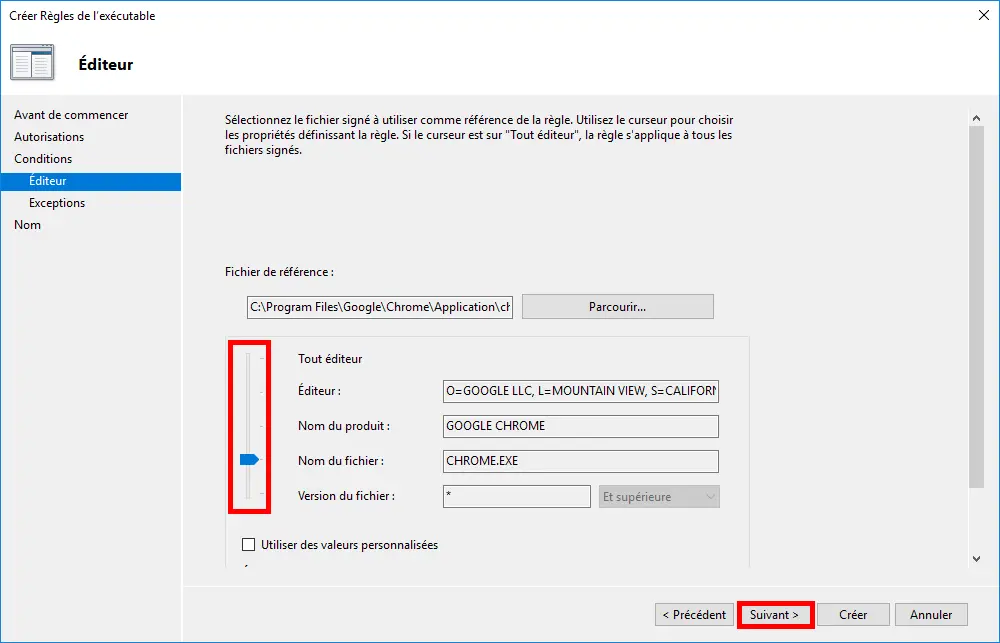

- Ici, nous pouvons choisir entre différents types de conditions pour spécifier l'application à bloquer. La méthode Par chemin est facilement contournable, la méthode par hash peut être lourde à gérer si l'application à bloquer évolue souvent ou si plusieurs version cohabitent. La méthode par l'Éditeur étant la méthode la plus précise et flexible, c'est celle qui sera retenue ici :

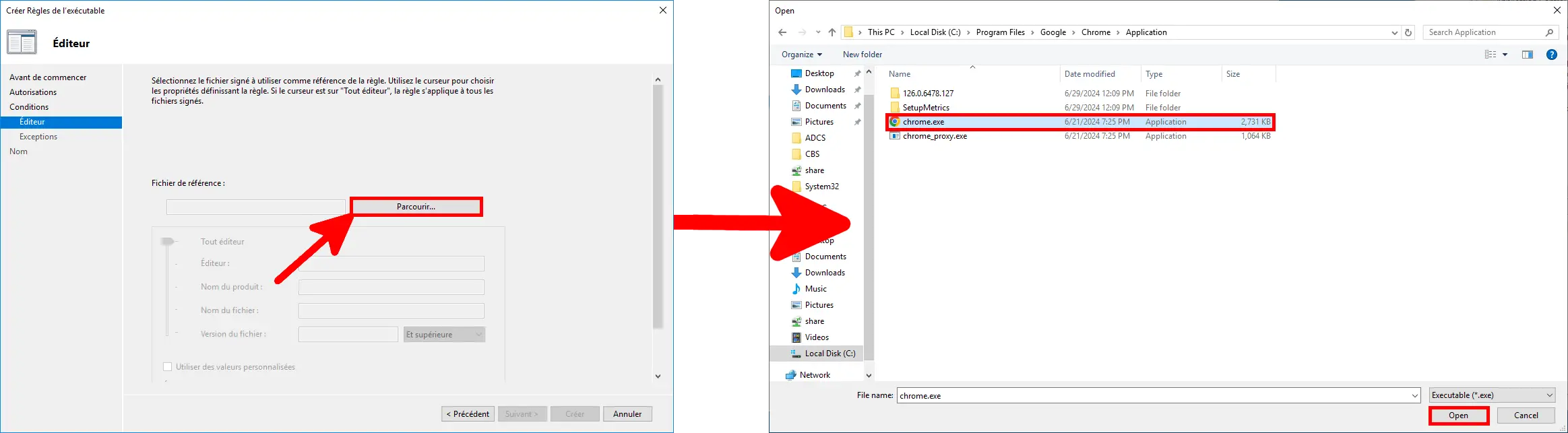

- Cliquer sur Parcourir pour spécifier l'Exécutable de l'application que l'on souhaite bloquer :

- Déplacer le curseur vers le haut jusqu'au nom du fichier pour que toutes les versions du logiciel puissent matcher la règle :

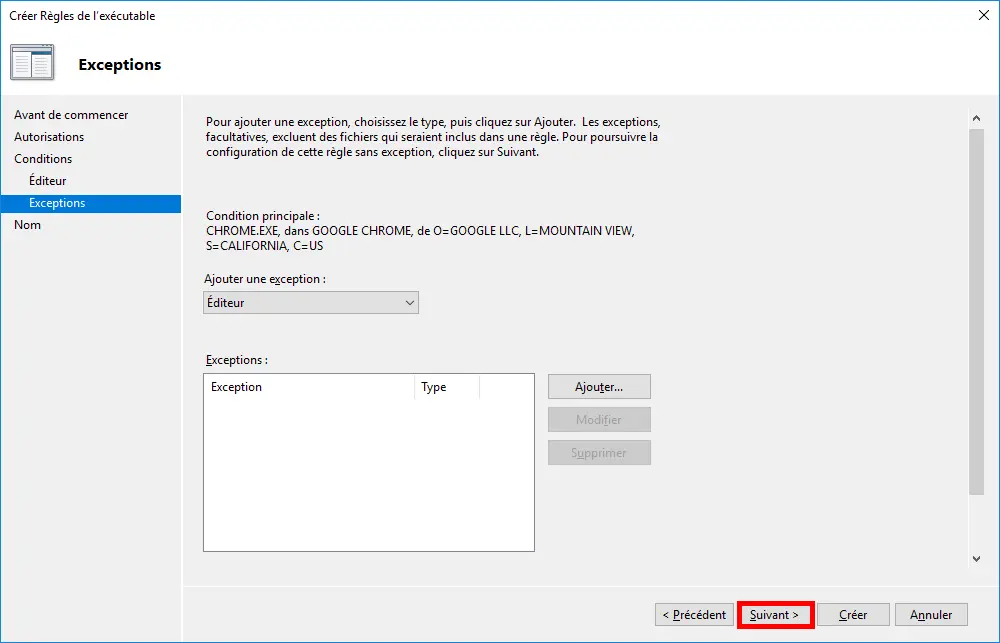

- Nous n'avons pas besoin d'ajouter d'exceptions, cliquer simplement sur Suivant :

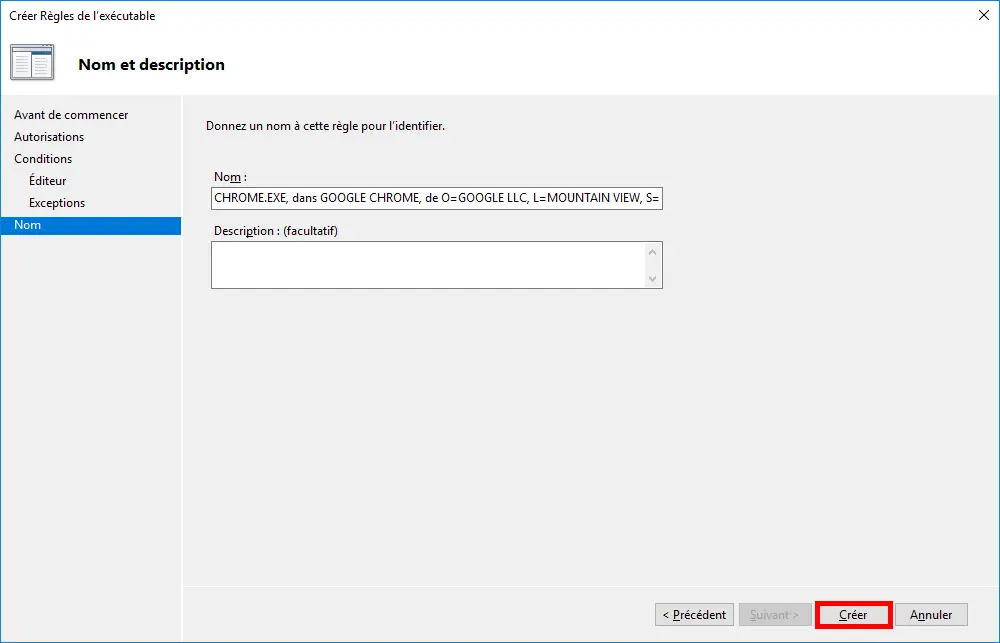

- Dernière étape, cliquer sur Créer :

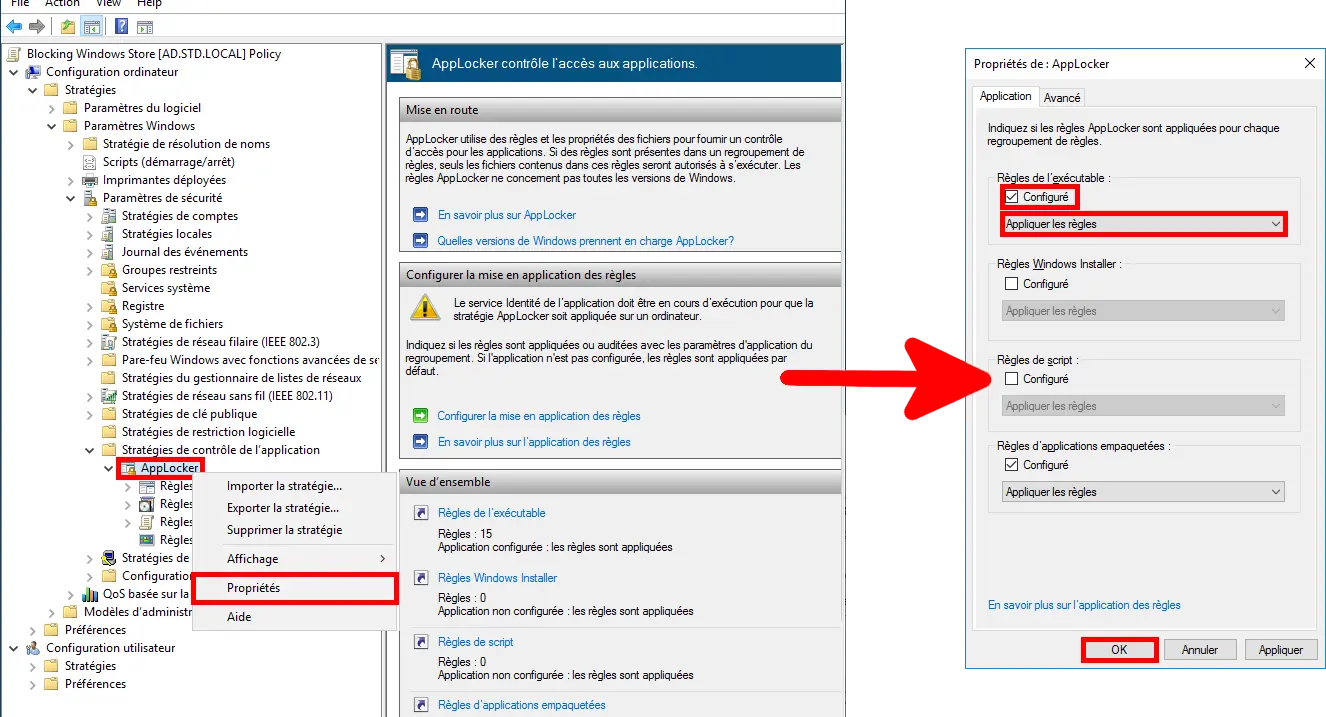

- Enfin, cocher la case

Configuréet sélectionnerAppliquer les règlespour activer le blocage :

Débuguer, débloquer une application légitime

Selon la configuration et les applications utilisées, on pourra se retrouver dans des cas ou des applications légitimes seront bloquées. Par exemple si l'application est exécutée dans des dossiers en dehors de ProgramFiles. Nous allons voir ici comment débloquer ce genre de situation.

Tracer les applications bloquées

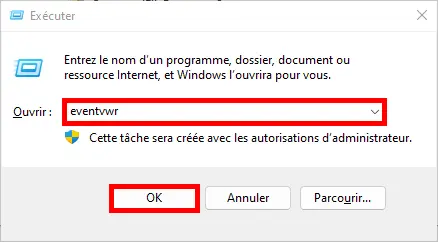

- Depuis l'ordinateur où une application est bloquée, ouvrir le journal d'évènements Windows :

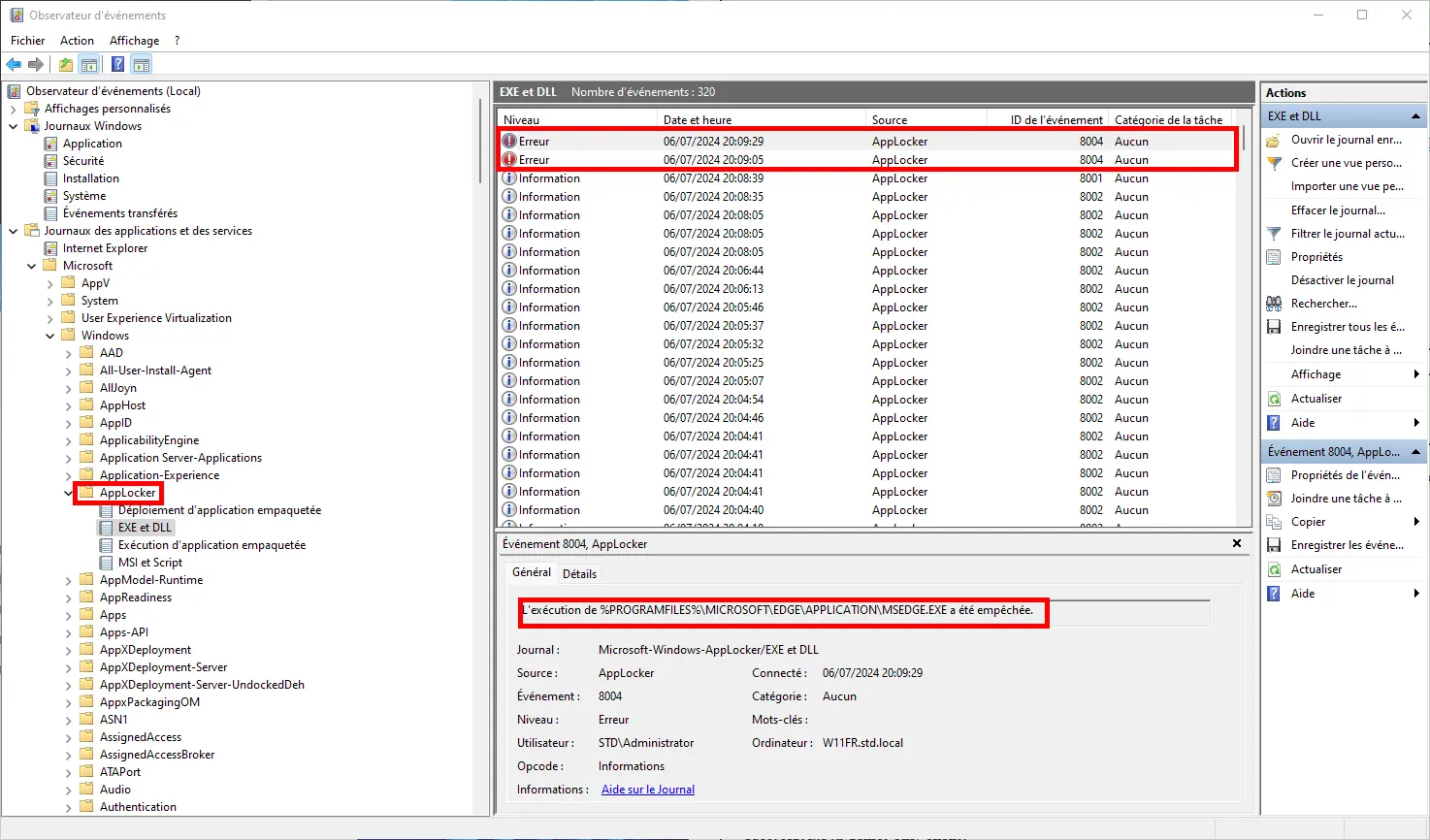

- Depuis le journal, aller dans le dossier Journaux des applications et des services> > Microsoft > AppLocker et parcourir les différents journaux pour obtenir les information sur l'application bloquée :

Il ne restera ici plus qu'à ajouter une règle autorisant l'application.

Autoriser tous les exécutables à l'intérieur d'un dossier

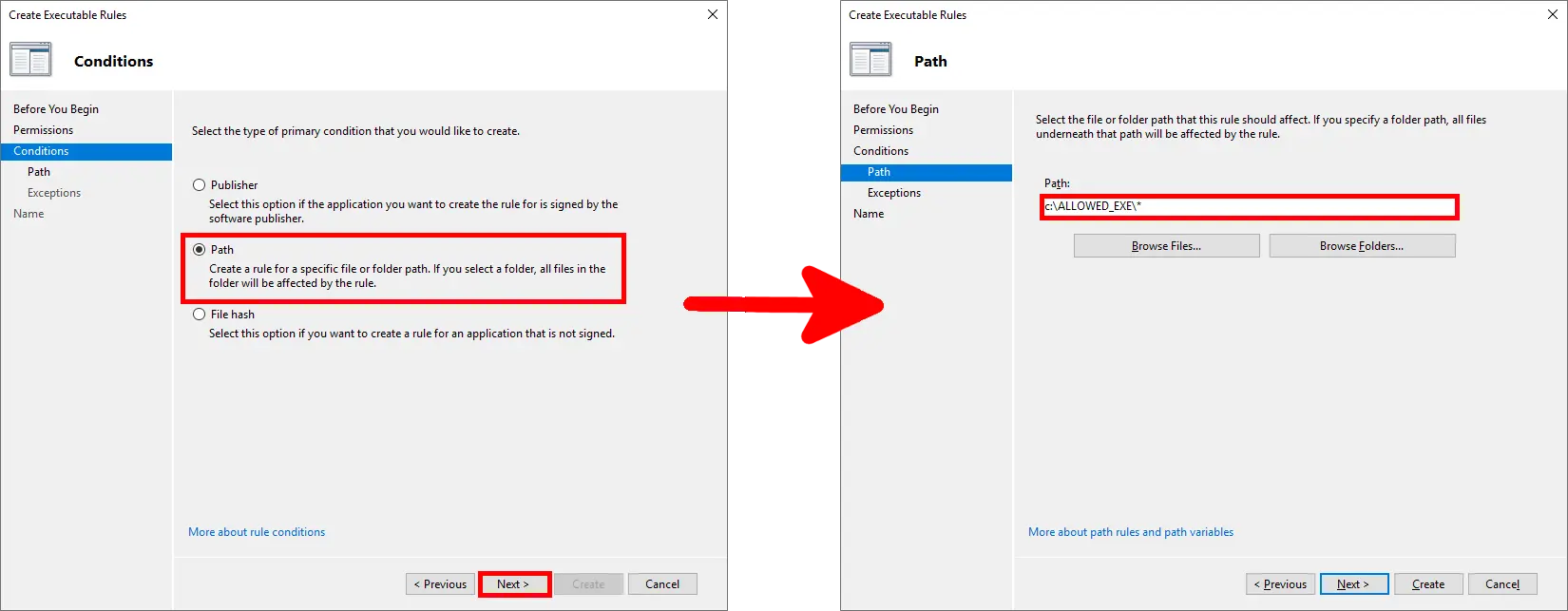

Même si cela n'est pas conseillé on peut être amené à devoir autoriser tous les exécutables se trouvant à l'intérieur d'un dossier.

- Ici, on souhaite autoriser l'exécution de tous les exécutables présents à l'intérieur du dossier

C:\ALLOWED_EXE\. Pour se faire notre règle devra ressembler à cela. Noter la présence du caractère «*» qui permet de matcher lesexeprésents dans le dossier et ses sous-dossiers. Sans ce dernier, seuls lesexeprésents dans le dossier précisé auraient été autorisés :

Ouvrir Windows Store

- Une fois la stratégie prise en compte, les utilisateurs verront la fenêtre suivante lors de l'ouverture du Windows Store :